标签:使用情况 启动 运用 team info 电脑桌面 图片 评估 根据

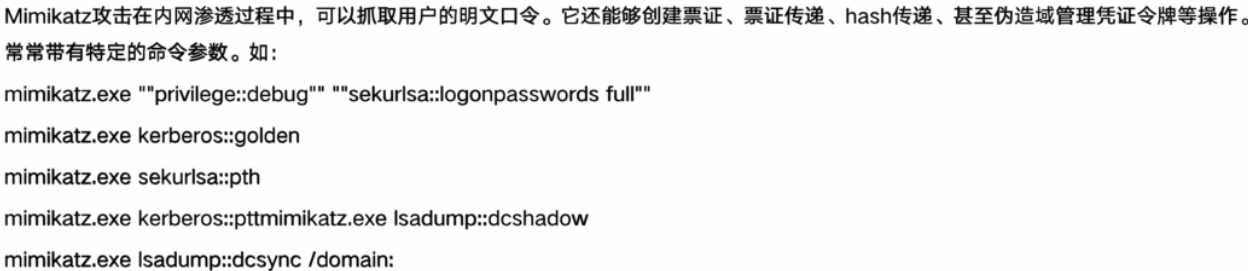

检测到后需要分析执行命令,是否存在以上特定参数,若有则属实。

Powershell.exe可以从网络下载脚本内容并在内存中执行。

本地磁盘不会有脚本文件生成。

黑客常场利用powershell的这个特性来执行恶意脚本,躲避杀软的监控。

检测到后需要分析执行命令,是否有从外网下载文件的命令,观察下载文件的后续执行动作。

Wmic.exe跟powershell类似,可以从网络下载脚本并执行,不落硬盘。

常在进程命令中会有外网ip请求文件下载。

检测到后需要分析执行命令,是否有从外网下载文件的命令,观察下载文件的后续执行动作。

本身这种命令只要检测到就是不正常的!

mshta通常会隐藏在word文档中,诱使用户点击后,触发外网攻击脚本下载。

lsass.exe进程内存中包含了用户账号密码的hash信息。

黑客会dump并解析lsass.exe内存,获取账户密码的hash信息。

这种场景需要查询下该进程对应文件MD5,在内网第一次出现是什么时候,找到第一台终端在进行溯源。

发送经过精心设计的钓鱼邮件,诱导用户运行恶意附件或链接是黑客经常利用的渗透方式。

通过记录和检索内网终端邮件来往的附件,确定失陷范围。

通常告警进程列表会包括outlook.exe,word.exe或者excel.exe等。

也会有一定误报,需要具体分析。

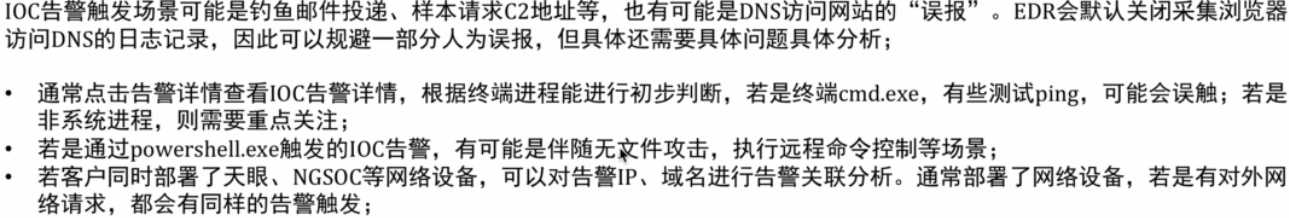

点击告警详情进入查看,IOC告警通常查看DNS访问和IP访问记录可以了解出发告警信息。

若是数量太多,可以复制告警进程MD5,到威胁追踪页面搜索,点击“告警事件”,点击过滤字段取消全选,看到host字段,就是命中IOC告警的域名或者IP。

也可以通过告警发现时间+告警进程MD5进行精确查询,例如:

![]()

对网络告警通报进行终端定位核实,在“威胁追踪”页面直接搜索IP和域名查到具体的终端和进程信息。

根据进程树及运行命令进行分析判断。

通过威胁追踪,对钓鱼攻击行为进行调查及影响面评估

事例:疑似发现一个“采购表”的钓鱼邮件,调查攻击影响面。

方法:搜索钓鱼邮件附件标题,找到“邮件附件传输”日志,点击+按照“发件人”或者“收件人”统计。

对日常办公场景下敏感数据暴露进行检查及评估范围

事例:通过威胁追踪搜索“密码”关键字,发现员工把公司重要资产的账号密码写到了excel或者txt,并放在电脑桌面或者移动硬盘上。

一旦域账户被窃取,公司的服务器权限都会被拿下。

当发现某个病毒或者攻击样本疑似通过U盘进行投递,需要确认该攻击影响终端范围

事例:通过威胁追踪搜索U盘SN号,添加+筛选条件,按终端统计,则可以看到插入过该U盘的终端列表。

有些客户禁止终端使用远控类软件,但有员工还是为了远程运维方便,会偷偷使用向日葵或者teamviewer等工具

事例:通过查询进程名可以了解是否有相关进程的运行记录,例如:

![]()

某些客户单位会对要求终端下班了关机,对非办公时间的使用情况进行异常监控,有可能会成为远控的目标机

事例:通过选择具体某一天,或者过去30天,然后搜索语句限定具体的时间段,例如凌晨到早8点前的日志信息。

![]()

类似CS,通常会运用进程注入到系统进程,来达到持续在终端驻留的目的

事例:选择筛选条件,选出注入进程无签名,往带微软签名进程进行注入,查看详情,根据上下文信息判断是否为可疑。

一个终端是否被攻击,往往需要配合该终端多个迹象或证据来辅助判断。

远程调查提供了可以一键提取聚合终端的日志信息的能力,如可以查看终端启动项,终端服务和计划任务等关键项信息。

事例:主要查看计划任务和启动项,是否有包括powershell,wmic或者

标签:使用情况 启动 运用 team info 电脑桌面 图片 评估 根据

原文地址:https://www.cnblogs.com/123456ZJJ/p/13246590.html