标签:内网 inf web服务 text 服务 缓解 扩展 lob cli

公网地址:

公网地址是指可以在Internet上使用的地址。为保证整个Internet内的IP地址的 唯一性,公网地址由IANA(Internet Assigned Number Authority)这个国际组 织负责分配。一台网络设备如果需要使用公网地址,就必须向ISP(Internet Service Provider)或注册中心申请。

私有地址:

为了满足一些实验室、公司或其他组织的独立于Internet之外的私有网络的需求,RFCA(Requests For Comment)1918为私有使用留出了三个IP地址段。私有地址不能在Internet上被分配,因而可以不必申请就可以自由使用。

| 私有IPv4地址空间 | ||

|---|---|---|

| A类 | 10.0.0.0 | 10.255.255.255(10.0.0.0/8) |

| B类 | 172.16.0.0 | 172.31.255.255(172.16.0.0/12) |

| C类 | 192.168.0.0 | 192.168.255.255(192.168.0.0/16) |

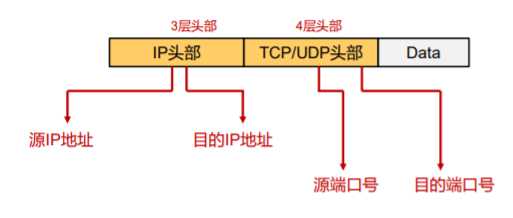

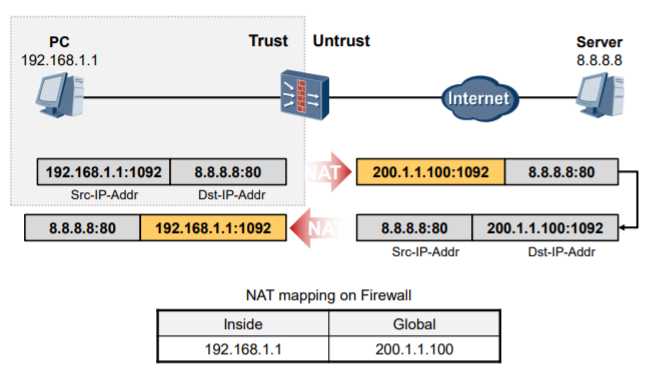

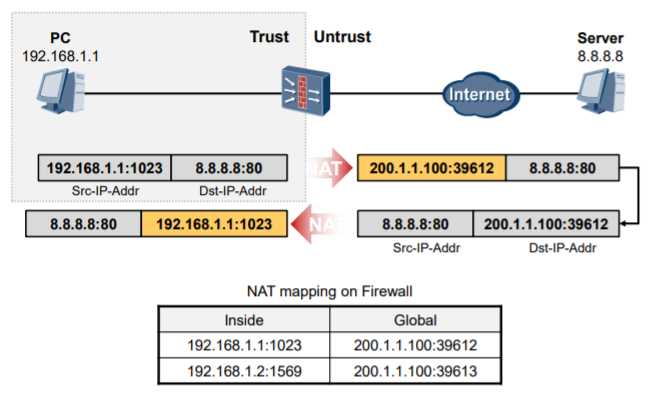

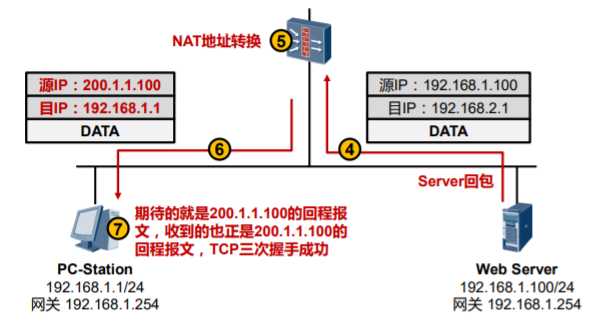

NAT(Network Address Translator)的主要原理是通过解析IP报文头部,自动替换报文头中的源地址或目的地址,实现私网用户通过私网IP访问公网的目的。私网IP转换为公网IP的过程对用户来说是透明的。

| 优点 | 缺点 |

|---|---|

| 缓解公网地址紧缺问题 | 存在转发延迟 |

| 解决IP地址冲突或重叠的问题 | 端到端寻址变得困难 |

| 网络扩展性更高,本地控制也更容易 | 某些应用不支持NAT |

| 内网结构及相关操作对外变得不可见 | NAT产生的表项需占用设备的内存空间 |

| 增加了安全性 | 设备性能问题 |

源IP地址转换(Source IP address-based NAT)

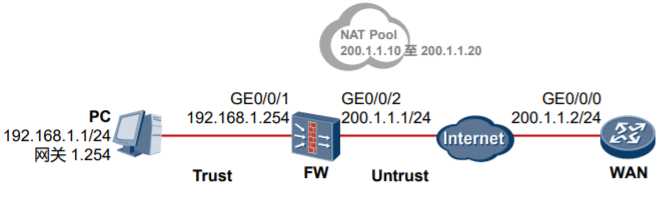

[FW] ip route-static 0.0.0.0 0 200.1.1.254

[FW] policy interzone trust untrust outbound

[FW-policy-interzone-trust-untrust-outbound] policy 10

[FW-policy-interzone-trust-untrust-outbound-10] policy source 192.168.1.0 0.0.0.255

[FW-policy-interzone-trust-untrust-outbound-10] action permit

[FW-policy-interzone-trust-untrust-outbound-10] quit

[FW-policy-interzone-trust-untrust-outbound] quit

[FW] nat address-group 1 200.1.1.10 200.1.1.20

[FW] nat-policy interzone trust untrust outbound

[FW-nat-policy-interzone-trust-untrust-outbound] policy 10

[FW-nat-policy-interzone-trust-untrust-outbound-10] policy source 192.168.1.0 0.0.0.255

[FW-nat-policy-interzone-trust-untrust-outbound-10] action source-nat

[FW-nat-policy-interzone-trust-untrust-outbound-10] address-group 1 no-pat

[FW-nat-policy-interzone-trust-untrust-outbound-10] quit

[FW-nat-policy-interzone-trust-untrust-outbound] quit

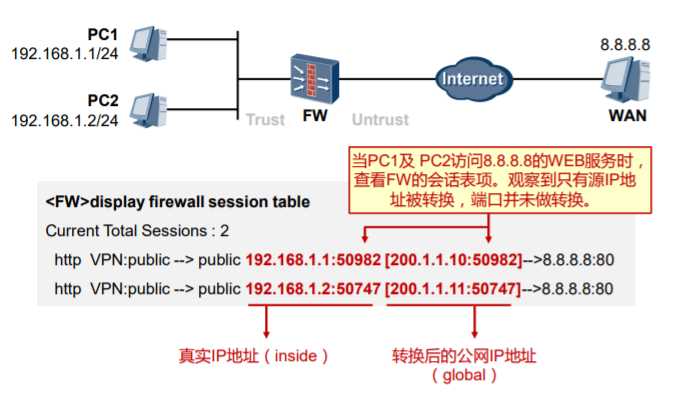

配置验证

[FW] policy interzone trust untrust outbound

[FW-policy-interzone-trust-untrust-outbound] policy 10

[FW-policy-interzone-trust-untrust-outbound-10] policy source 192.168.1.0 0.0.0.255

[FW-policy-interzone-trust-untrust-outbound-10] action permit

[FW-policy-interzone-trust-untrust-outbound-10] quit

[FW-policy-interzone-trust-untrust-outbound] quit

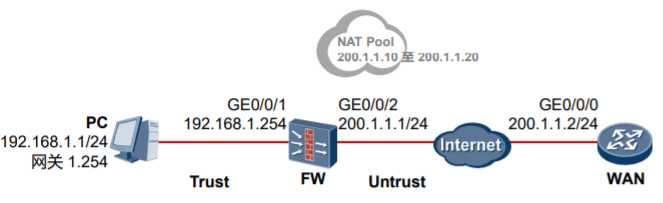

[FW] nat-policy interzone trust untrust outbound

[FW-nat-policy-interzone-trust-untrust-outbound] policy 10

[FW-nat-policy-interzone-trust-untrust-outbound-10] policy source 192.168.1.0 0.0.0.255

[FW-nat-policy-interzone-trust-untrust-outbound-10] action source-nat

[FW-nat-policy-interzone-trust-untrust-outbound-10] address-group 1 注:此处没有使用nopat关键字。

[FW-nat-policy-interzone-trust-untrust-outbound-10] quit

[FW-nat-policy-interzone-trust-untrust-outbound] quit

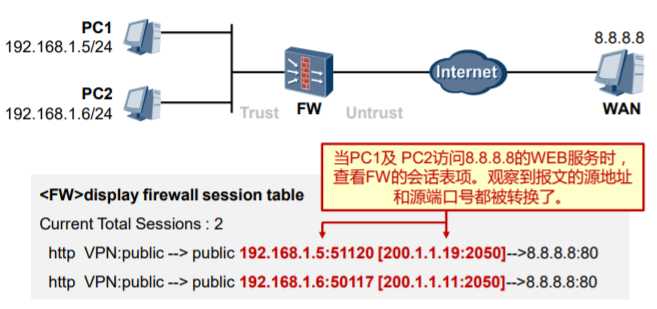

配置验证

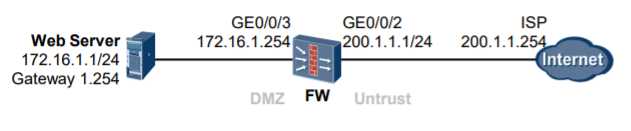

[FW] ip route-static 0.0.0.0 0 200.1.1.254

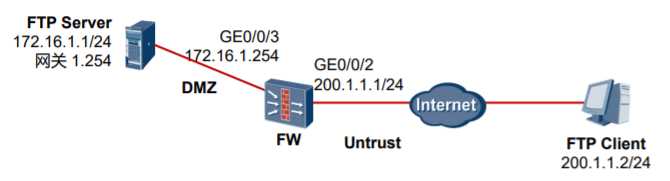

[FW] policy interzone dmz untrust inbound

[FW-policy-interzone-dmz-untrust-inbound] policy 10

[FW-policy-interzone-dmz-untrust-inbound-10] policy destination 172.16.1.1 0

[FW-policy-interzone-dmz-untrust-inbound-10] policy service service-set http 注意,在配置区域间全策略时,服务类型指定的端口号为内网服务器的真实端口号,而不是映射出去的公网端口号。

[FW-policy-interzone-dmz-untrust-inbound-10] action permit

[FW-policy-interzone-dmz-untrust-inbound-10] quit

[FW-policy-interzone-dmz-untrust-inbound] quit

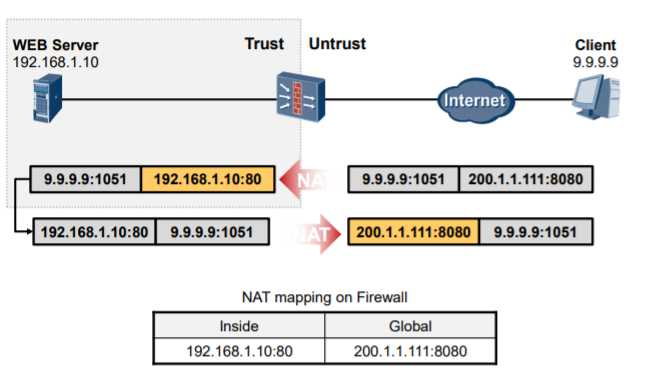

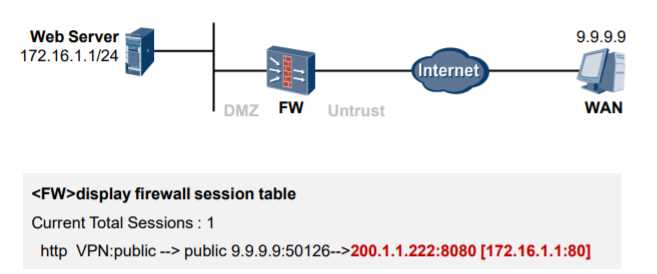

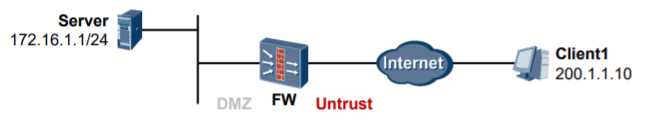

[FW] nat server protocol tcp global 200.1.1.222 8080 inside 172.16.1.1 80

如此一来,当Internet用户访问200.1.1.222:8080服务时,报文的目的IP地址会被转换成172.16.1.1,同时目的TCP端口号被转换成80。

配置验证

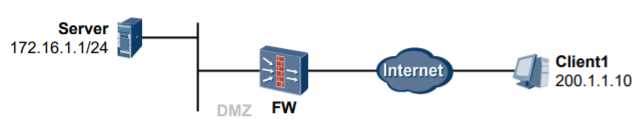

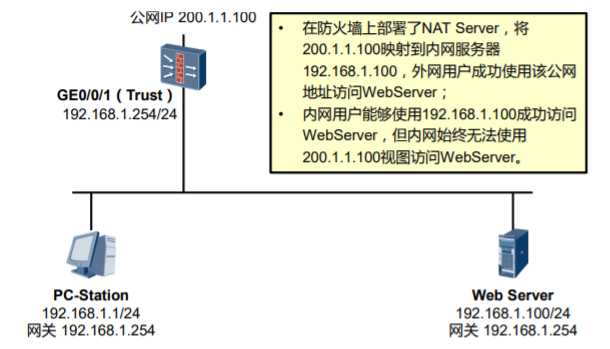

[FW] nat server global 200.1.1.100 inside 172.16.1.1

相当于IP一对一映射,也即当FW收到发往200.1.1.100的报文(任意目的端口号),都会将其目的地址转换成172.16.1.1。

而当防火墙收到Server1(172.16.1.1)主动发出的、访问Client的报文,也会将源地址转换成200.1.1.100。

所以采用这种配置方式,Internet用户能够访问Server,而Server也能够主动访问Internet。

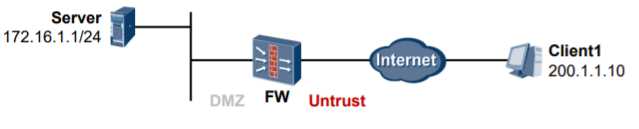

[FW] nat server zone untrust global 200.1.1.100 inside 172.16.1.1

增加了zone关键字和参数untrust,则该条nat server只向untrust区域产生作

用,也就是只有在该区域的接口上收到的报文,才会进行目的地址转换。

[FW] nat server zone untrust protocol tcp global 200.1.1.200 22323 inside 172.16.1.1 23

增加了protocol关键字及tcp参数,则当FW在其untrust接口收到发往200.1.1.200:22323的TCP流量时,它将报文的目的IP地址转换成172.16.1.1、将目的TCP端口号转换成23。

注:在该场景中,如果22323替换成知名端口(如23),也是可行的。

[FW] nat server zone untrust protocol tcp global 200.1.1.200 21111 inside 172.16.1.1 23

[FW] nat server zone untrust protocol tcp global 200.1.1.200 21112 inside 172.16.1.2 23

多个不同内部服务器使用一个公网IP地址对外发布时,可以多次使用natserver命令对其进行配置,但是global-port不能相同。

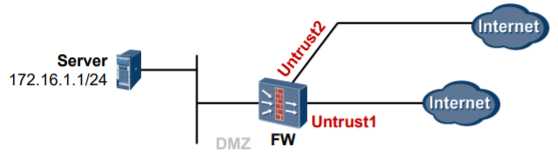

[FW] nat server zone untrust1 protocol tcp global 200.1.1.200 21111 inside 172.16.1.1 23

[FW] nat server zone untrust2 protocol tcp global 200.2.2.200 21111 inside 172.16.1.1 23

对于同一个内部服务器发布多个公网IP供外部网络访问的场景,如果不同公网IP所在的链路规划在不同的安全区域,可以通过配置针对不同的安全区域发布不同的公网IP的NAT Server来实现。

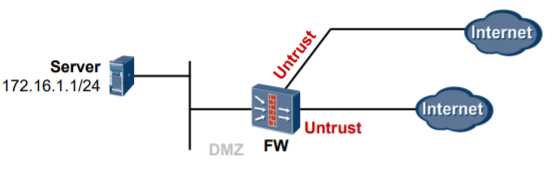

[FW] nat server zone untrust protocol tcp global 200.1.1.200 21111 inside 172.16.1.1 23 no-reverse

[FW] nat server zone untrust protocol tcp global 200.2.2.200 21111 inside 172.16.1.1 23 no-reverse

对于同一个内部服务器发布多个公网IP供外部网络访问的场景,如果不同公网IP所在的链路规划在同一个安全区域,可以通过配置指定no-reverse参数的NAT Server来实现。指定no-reverse参数后,可以配置多个global地址和同一个inside地址建立映射关系。

指定no-reverse参数后,内部服务器主动访问外部网络时,设备无法将内部服务器的私网地址转换成公网地址,内部服务器也就无法主动向外发起连接。因此,通过指定no-reverse参数可以禁止内部服务器主动访问外部网络。

由于配置了no-reverse参数,内部服务器将无法主动访问外部网络。此时,如果内部服务器想要访问外部网络,需要在内部服务器所在区域和外部网络所在区域的域间配置源NAT策略,将服务器的私网地址转换为公网地址。源NAT策略中引用的地址池可以是global地址也可以是其他的公网地址。

标签:内网 inf web服务 text 服务 缓解 扩展 lob cli

原文地址:https://www.cnblogs.com/ananing/p/13259908.html