标签:doc 页面 需要 利用 判断 并且 info 密码 位置

安全靶场过关之BodgeIt商店首先自己在虚拟机中搭建环境

点击页面评分进入关卡,这里我是提前做过的所以有一些进度都是完成的(一般搭建之后这里都是红色的,黄色是代表接近,绿色代表过关)

首先从第一个用户登陆进行过关,这里需要利用到sql注入的一个常见的漏洞,万能密码

语句是这样的:

test@thebodgeitstore.com‘ or ‘1‘ = ‘1 #

意思呢就是在密码验证之前写一个语句,or ‘1‘ = ‘1 这样写的意思是利用1=1为真来欺骗if判断,并且将后面的密码验证使用#屏蔽,这样在验证时只是验证了1=1为真,密码部分就被#屏蔽掉了

如果你完成了这一步骤第一关就过了

接下来是第二个用户,使用的方法上面一样,都是利用万能密码进行登陆

接下来是第三个用户,使用的方法上面一样,都是利用万能密码进行登陆

第四关:以非管理员用户身份查找隐藏的内容

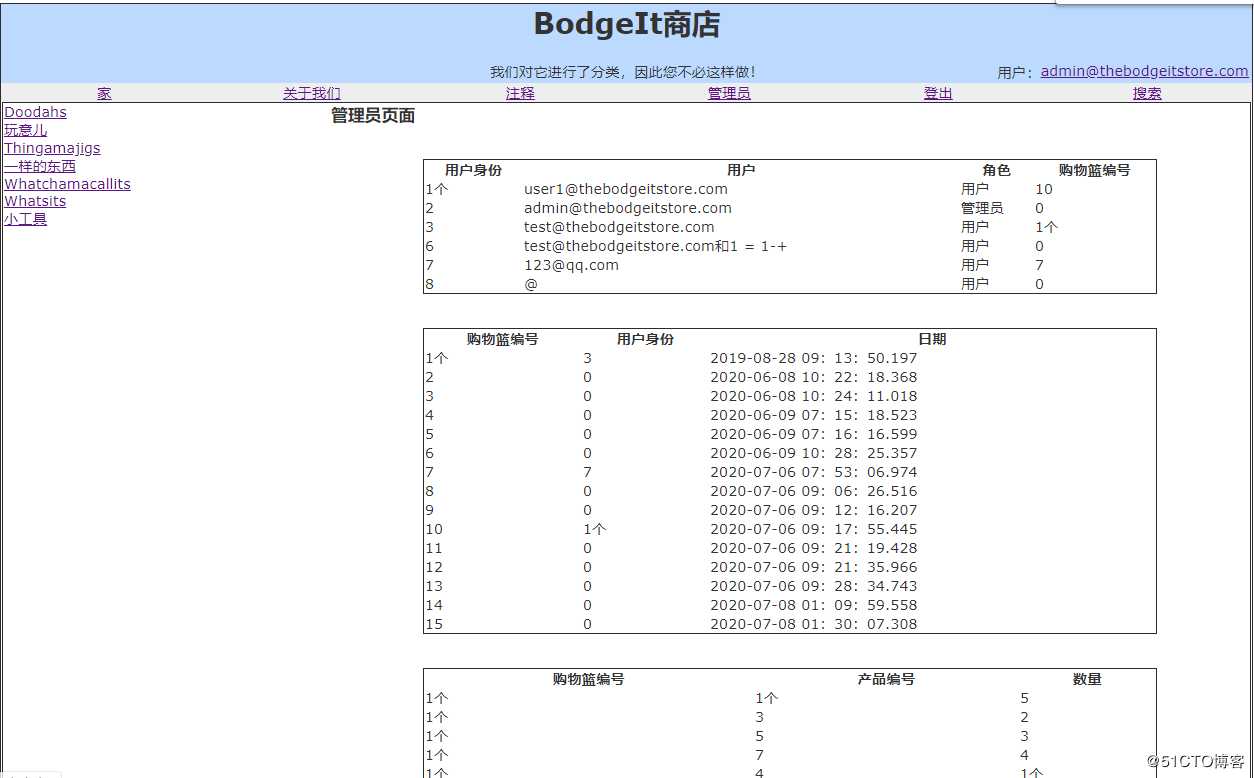

这一关其实很简单,直接使用safe3_web进行扫描就可以发现管理员的后台地址,/admin.jsp,直接访问此地址就进入了管理员的页面中

使用使用<script> alert(“ XSS”)</ script>显示弹出窗口

这里直接使用语句:<script> alert(/xss/)</script>就可以达到xss弹窗的效果

既然存在反射型xss就可以找找有没有存储型的xss

在这个位置发现一个存储型的xss,我们使用语句:<script> alert(“ XSS”)</ script>,但是他这里明显报警了,说明在这里做了一些数据过滤。

经过尝试发现使用语句<SCRIPT> alert(“ XSS”)</ SCRIPT>,注入成功,这里说明没有对,大写也进行过滤,只是针对了小写的。

既然存在xss我们就可以利用xss获取cookie,使用语句<script>alert(document.cookie)</script>

我们通过工具burp,修改ID值,就可以越权访问其他用户

原创文章请勿转载

标签:doc 页面 需要 利用 判断 并且 info 密码 位置

原文地址:https://blog.51cto.com/14614062/2509361