标签:服务器端 资产 操作 获取 客户 读取 参考文献 UNC 原理

SSRF(服务器端请求伪造)是一种由攻击者构造请求,服务器端发起请求的安全漏洞,所以,一般情况下,SSRF攻击的目标是外网无法访问的内部系统。

SSRF的形成大多数是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤和限制,比如操作服务端从指定URL获取网页文本,加载指定地址的图片,利用的是服务端的请求伪造。所以,SSRF是利用存在缺陷的Web应用作为代理,攻击远程和本地的服务器。

主要的攻击方式:

<?php

function curl($url){

$ch = curl_init();

curl_setopt($ch,CURLOPT_URL,$url);

curl_setopt($ch,CURLOPT_HEADER,0);

curl_exec($ch);

curl_close($ch);

}

$url = $_GET[‘url‘];

curl($url);

?>

在ssrf页面中,程序获取GET请求url,通过curl_init()初始化curl组件后,将参数带入curl_setopt($ch,CURLOPT_URL,$url),然后调用curl_exec请求该url,服务会将banner信息返回客户端。功能是获取url的内容并返回页面上。例如,请求百度。

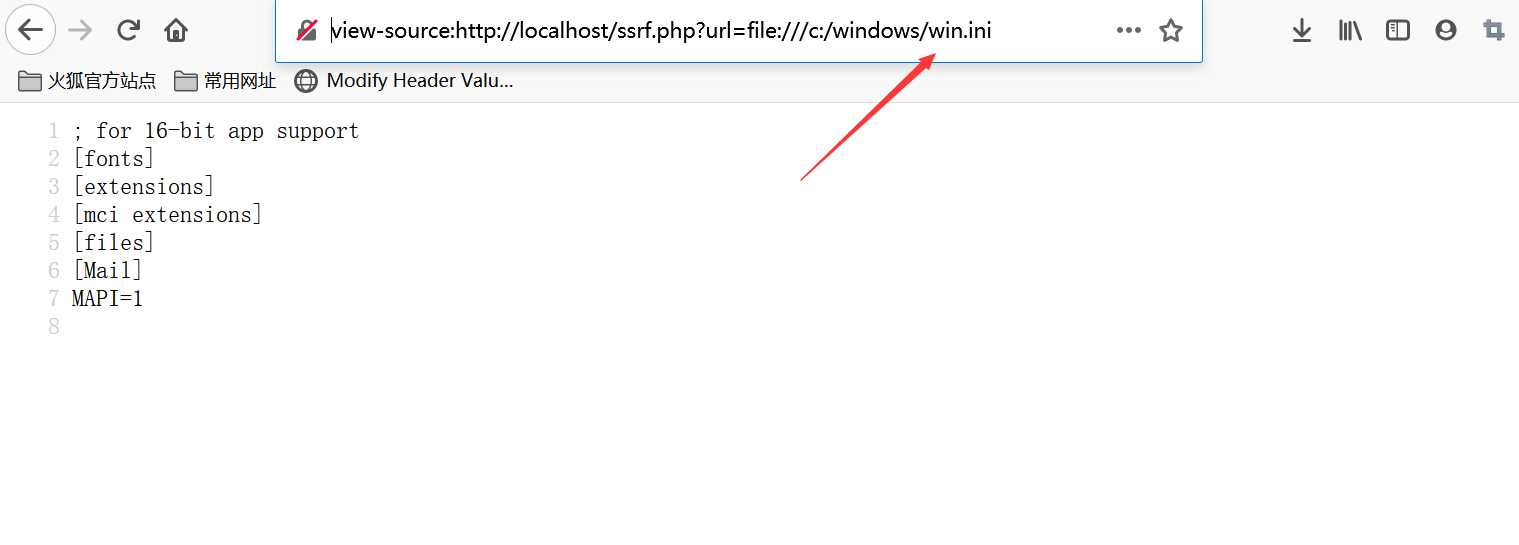

如果我们将url改为本地文件路径,我们可以通过file协议读取本地文件。例如我们在参数url后面接file:///c:/windows/win.ini

标签:服务器端 资产 操作 获取 客户 读取 参考文献 UNC 原理

原文地址:https://www.cnblogs.com/lxfweb/p/13320637.html