标签:方法 tcp 设置 cto 网络访问 链路 密码 查看 file

当DNS名称解析时,链路本地多播名称解析(LLMNR)和NetBIOS名称注册和解析服务(NBT-NS)会负责查找网络中所请求的主机地址。在DNS服务器请求失败时,请求方会在整个网络中进行广播,查找所请求的主机位置。***则会在这时伪装成目标主机来劫持用户的凭证。

请求方会在身份验证过程中误认为***者是一个可信的目标主机,从而向其发送用于身份认证的NTLMv2哈希值,这个哈希值将被保存到对方的磁盘中,从而导致了用户凭证泄漏。

图示LLMNR / NBT-NS欺骗***的发生

LLMNR / NBT-NS欺骗***的简单说明

1.如用户想要访问的是 \ jojofiles文件服务器,但是在不知不觉中请求了\ jojosfile。

2.然后DNS服务器无法识别\ jojosfile。

3.随之作为请求方的计算机会询问网络上的其他计算机是否知道\ jojosfile的位置。

4.此时***拦截了该广播消息,并响应请求方以确认其具有\ jojosfile的位置。

5.于是请求方相信了***,并提供了账户凭据。之后***再对凭据进行破解,便可控制该帐户。

那有什么方法可以避免LLMNR / NBT-NS欺骗***呢?

1.禁用LLMNR和NBT-NS

在Windows中,LLMNR和NBT-NS是默认启用的。

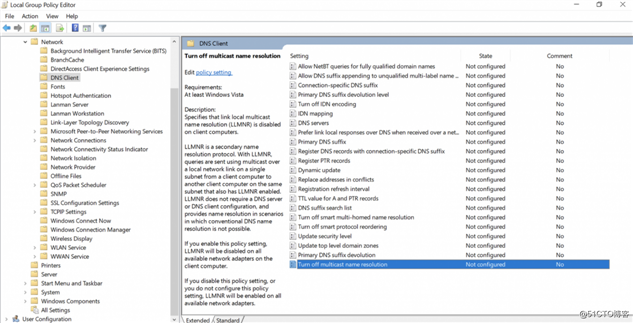

(1)禁用LLMNR:打开组策略编辑器。

导航到 本地计算机策略 > 计算机配置 > 管理模板 > 网络 > DNS客户端。

启用关闭广播名称解析。

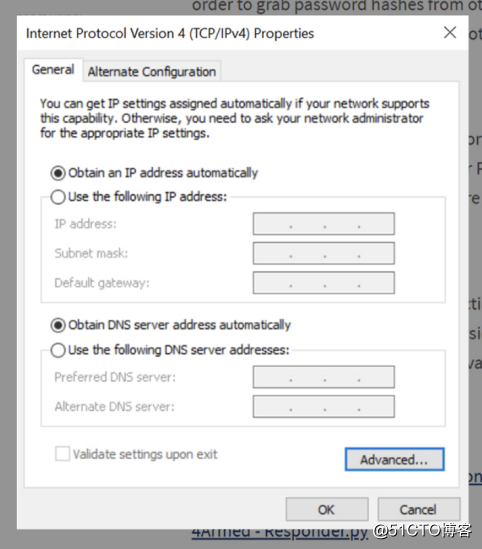

(2)禁用NBT-NS:打开控制面板。

导航到网络和Internet > 网络连接。

查看您的网络适配器的属性,

选择Internet协议版本4(TCP / IPv4),然后点击属性。

在常规选项卡中,单击高级选项。

选择“ WINS”选项卡。

选中“ 禁用TCP / IP上的NetBIOS”,然后点击“ 确定”。

如果您的企业策略不允许您禁用这些协议,可以考虑以下解决方案:

(i)通过网络访问控制NAC(Network Access Control)让***者无法访问您的网络。

(ii)为企业用户设置高强密码策略,使***者更难破解哈希值凭据。

(iii)监视用户异常登录,识别账号劫持风险。

使用ADAudit Plus请添加链接描述活动目录数据安全审计解决方案可以有效解决以上问题。

标签:方法 tcp 设置 cto 网络访问 链路 密码 查看 file

原文地址:https://blog.51cto.com/14075743/2525103