标签:mamicode 解码 成功 lis 下载文件 照片 win 直接 stream

2020.09.14

下午奥力给

做题

第二十一题 细心的大象

https://ctf.bugku.com/challenges#细心的大象

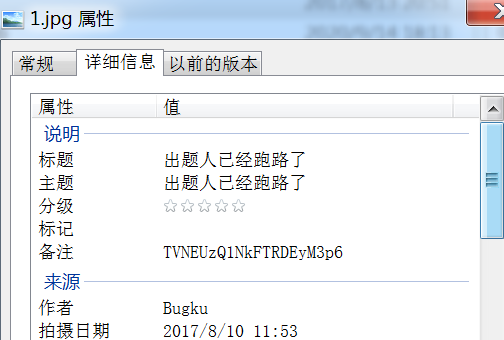

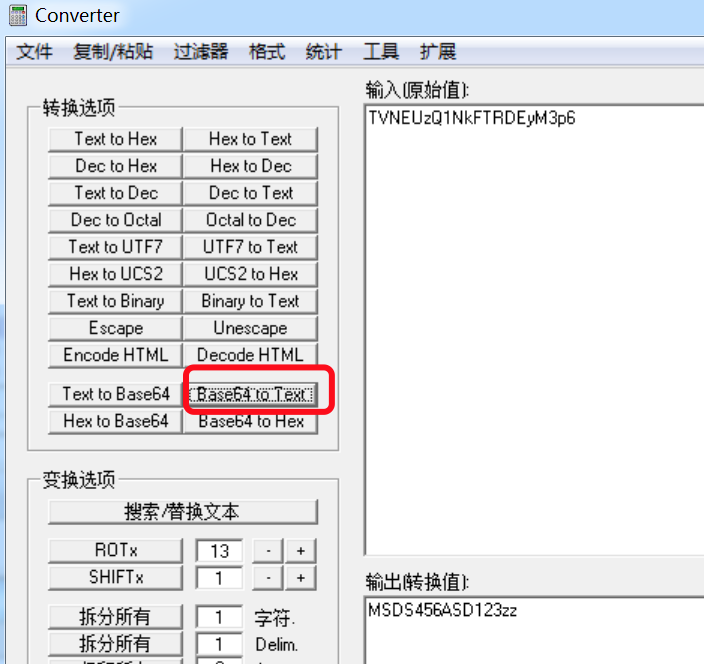

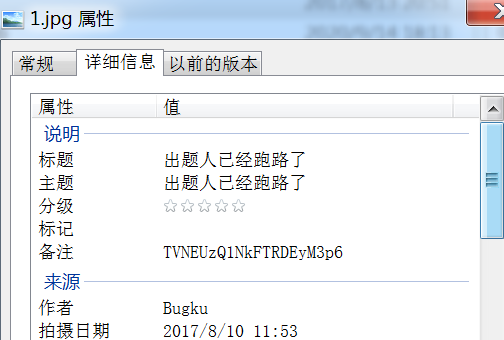

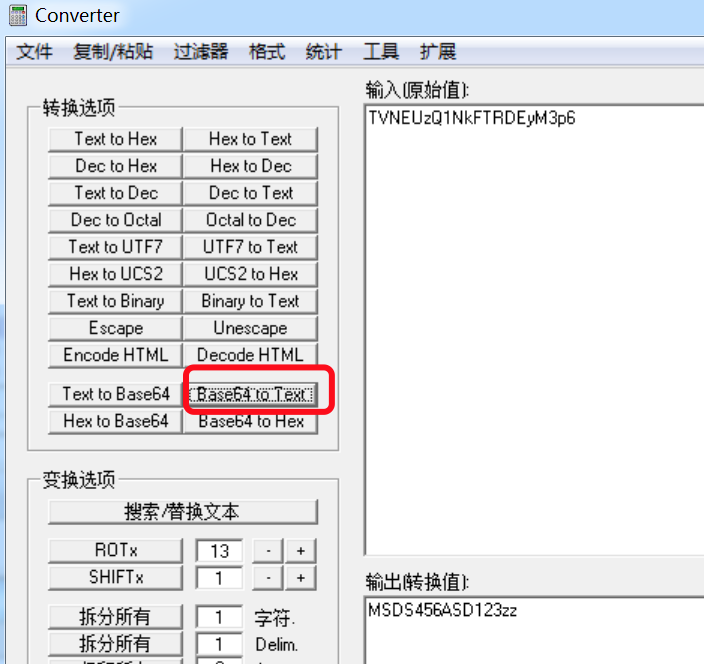

- 这一看就是一只有故事的大象??,图片详情中有东西,base64转码得

MSDS456ASD123zz

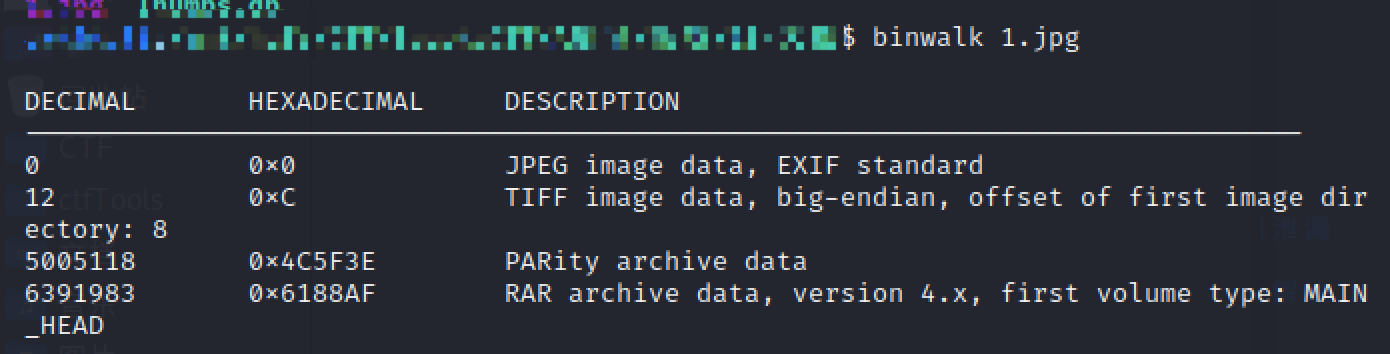

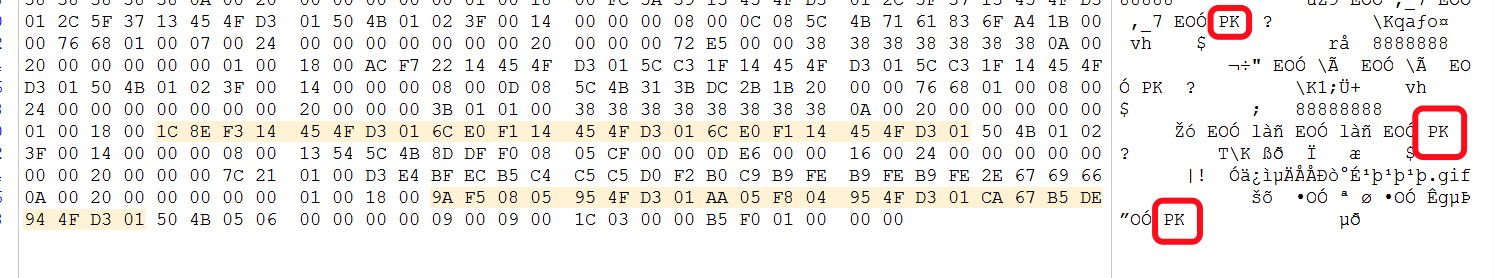

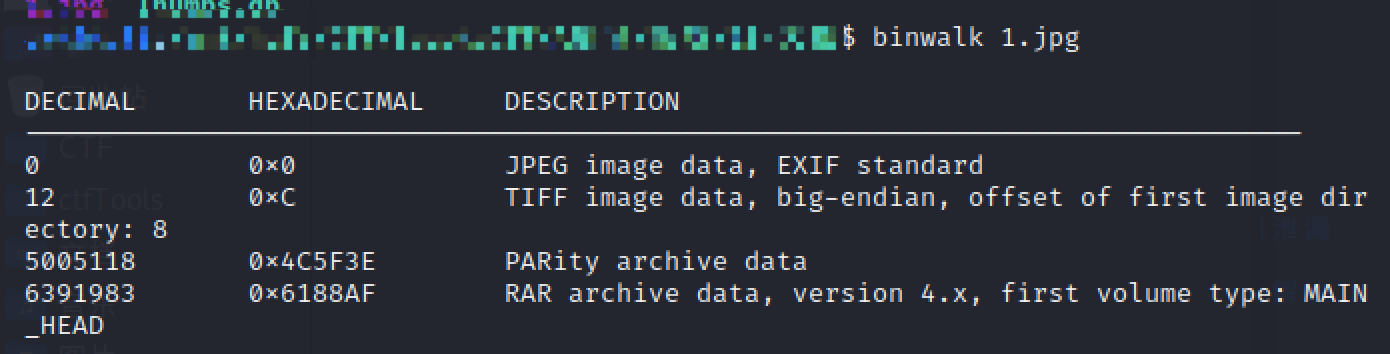

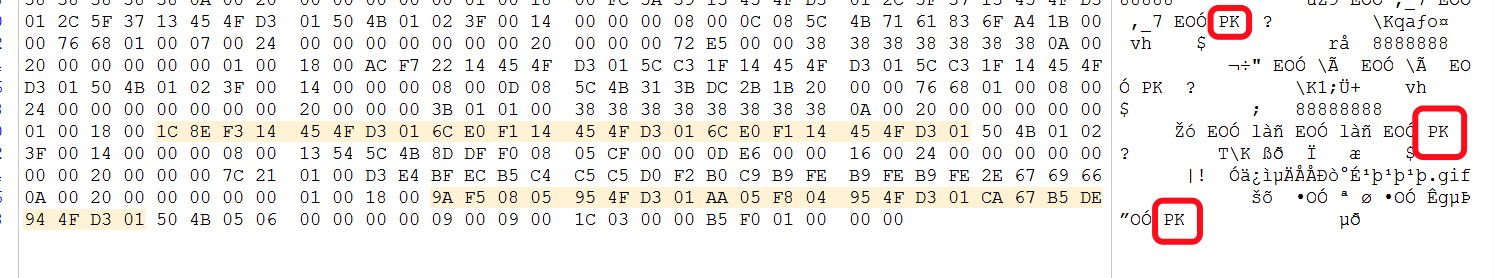

- binwalk发现东西

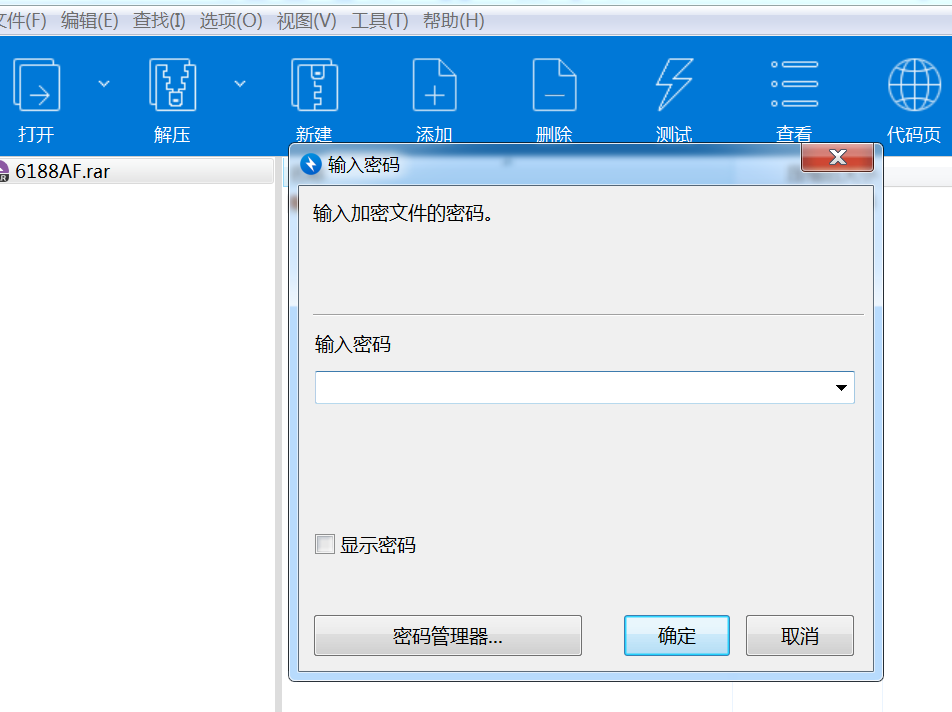

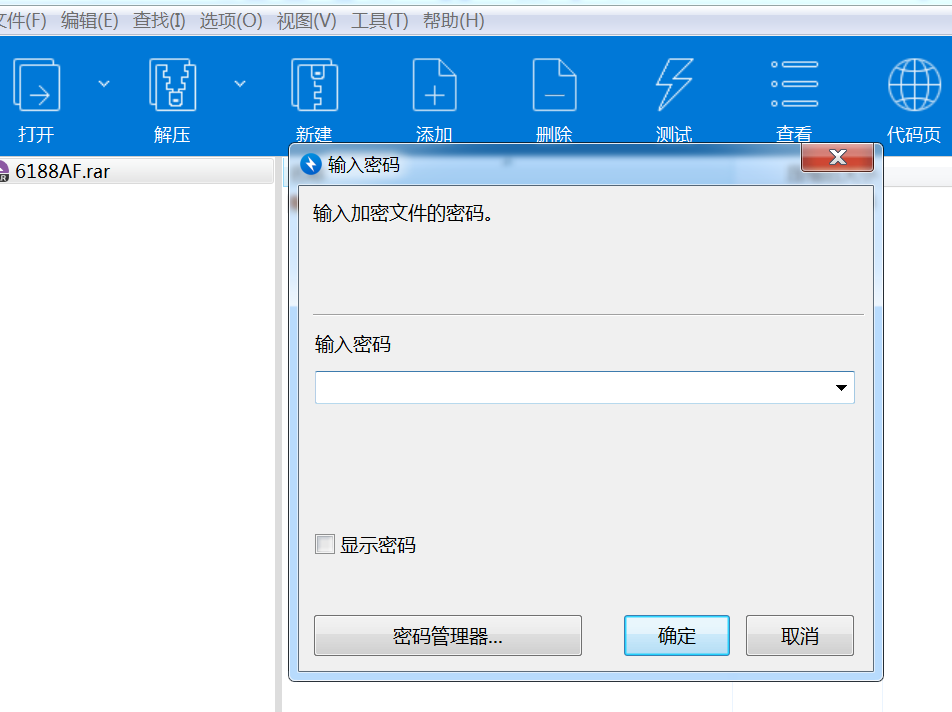

- 自动分离发现压缩包,解压需要密码

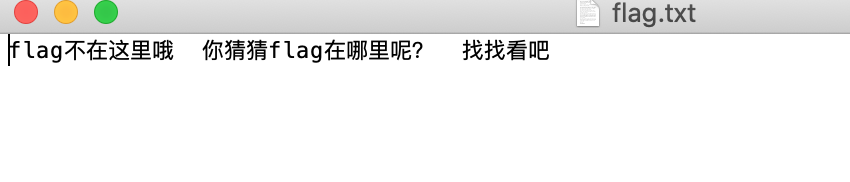

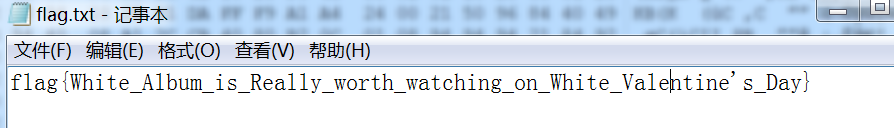

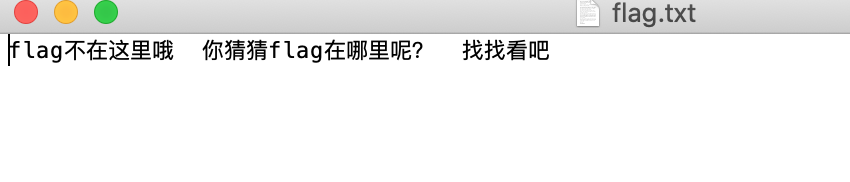

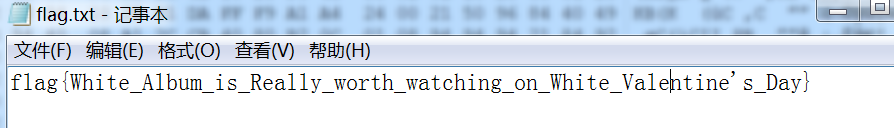

- 尝试第一部发现的字符串,成功解压,发现下图

- 尺寸不是正方形,尝试修改尺寸,成功得到flag

BUGKU{a1e5aSA}

第二十二题 爆照(08067CTF)

https://ctf.bugku.com/challenges#爆照(08067CTF)

- 小姐姐不错,hhh,图片详情没用,尺寸不是正方形,想改尺寸,放到winhex中发现尾部有可疑文件

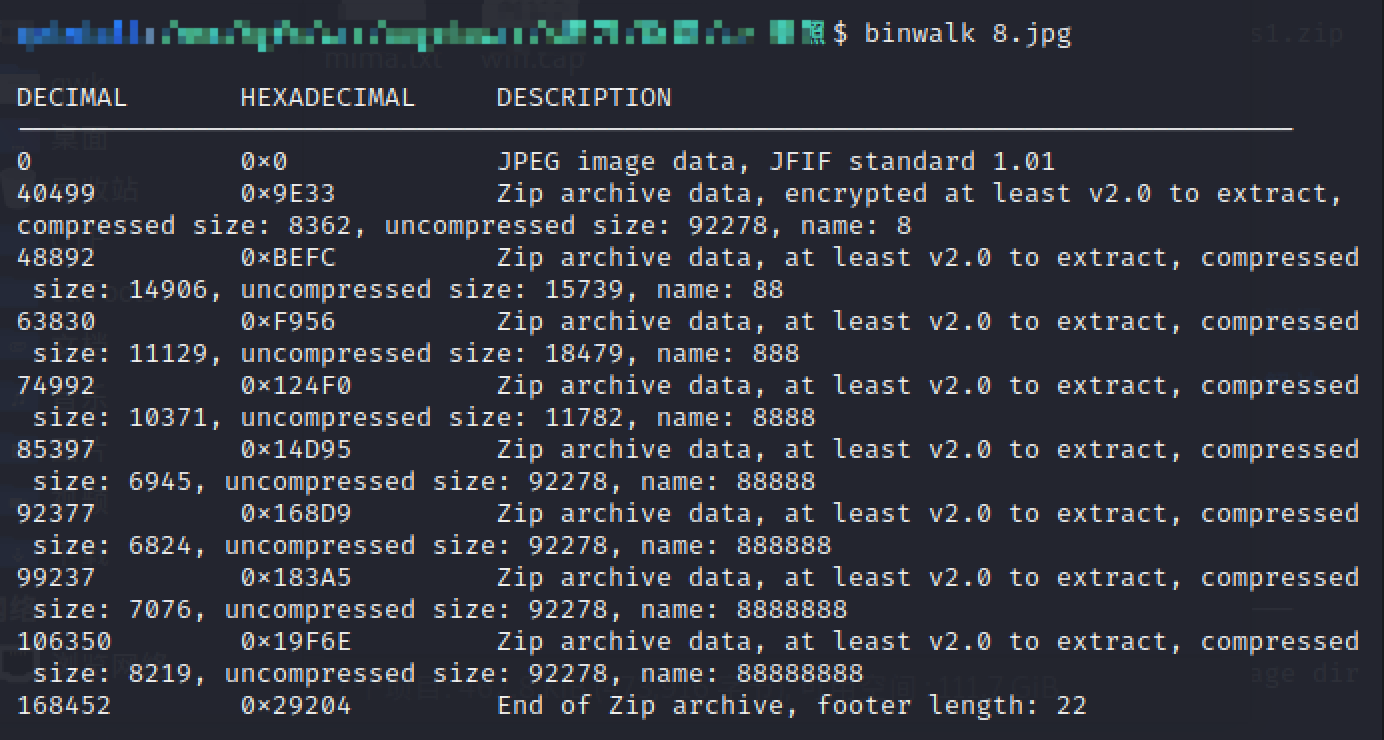

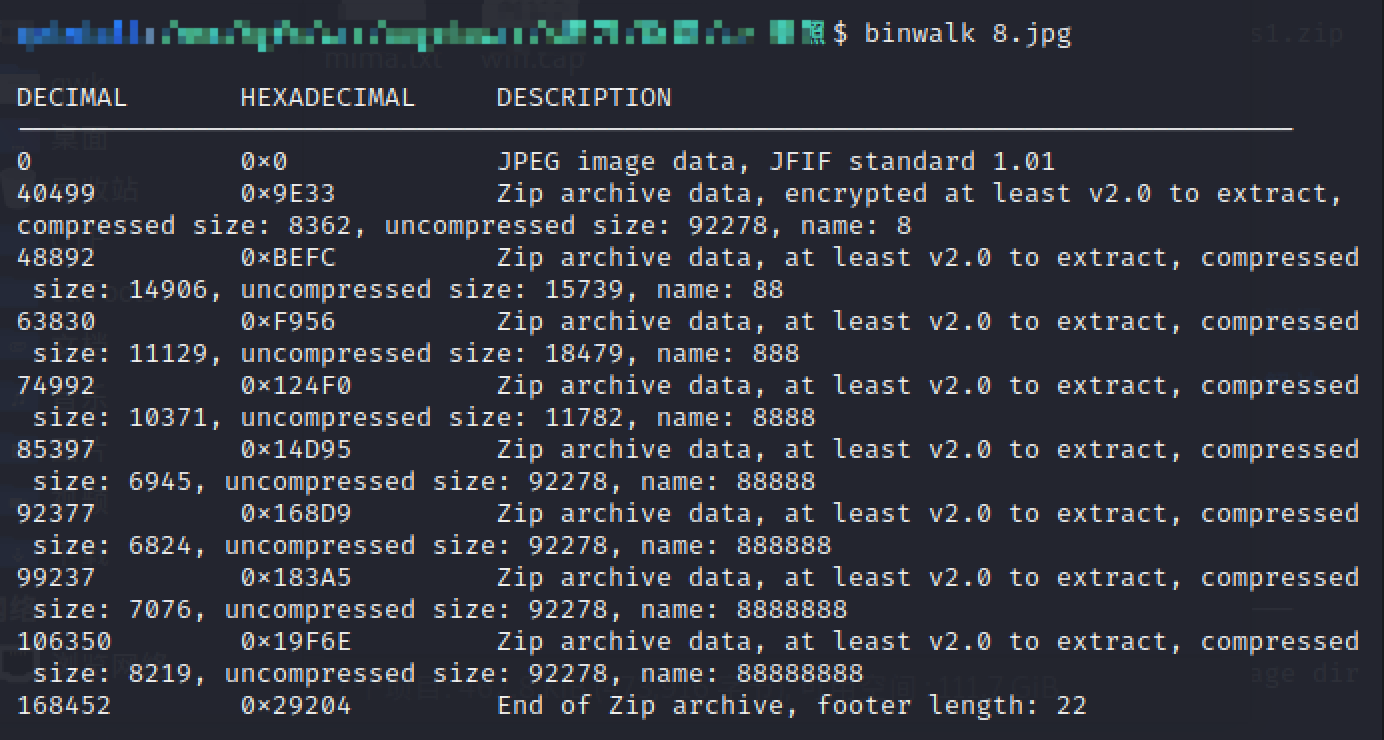

- binwalk分离试试,发现一堆文件,但是自动分离出错,只能手动分离了??

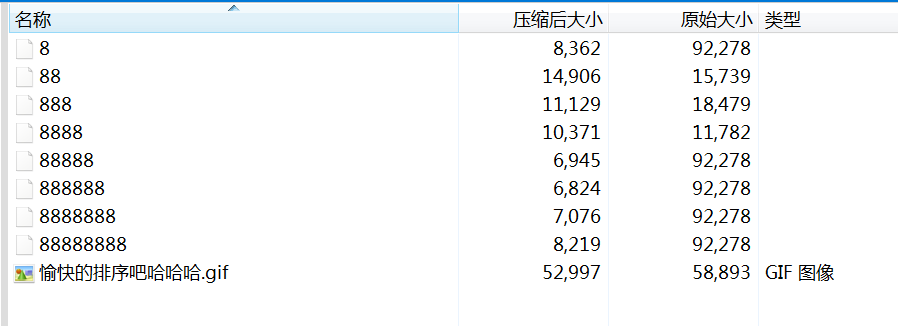

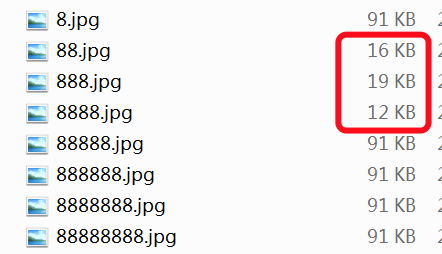

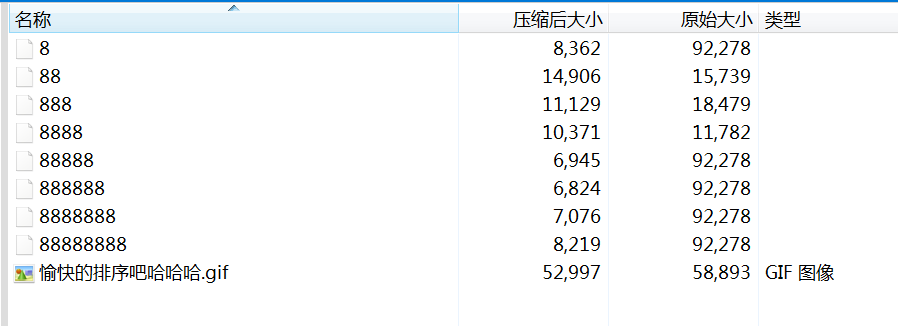

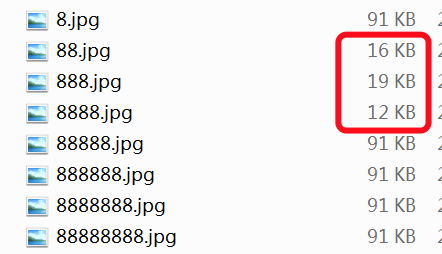

- 分离完解压,出现这些东西,winhex打开8,发现是jpg文件,全部修改后缀名,88.jpg得到一个二维码,扫码得

bilibili

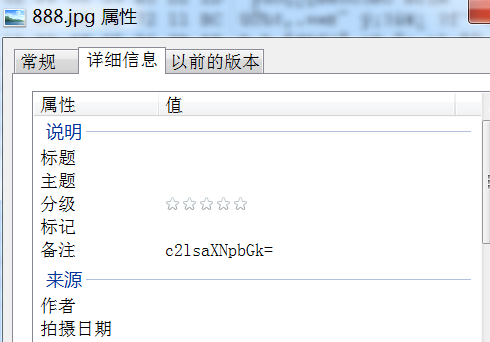

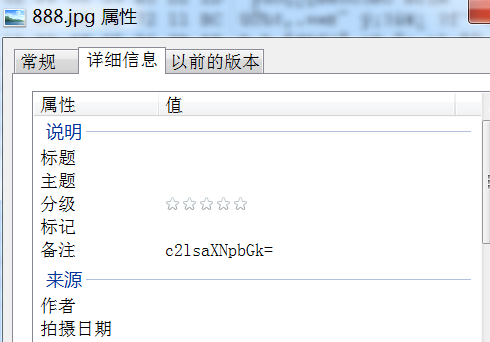

- 查看每个图片的详情,888.jpg发现base64,解码得

silisili,按这种逻辑,应该还差一个什么东西,才能和题目中flag{---------}的形式对应起来

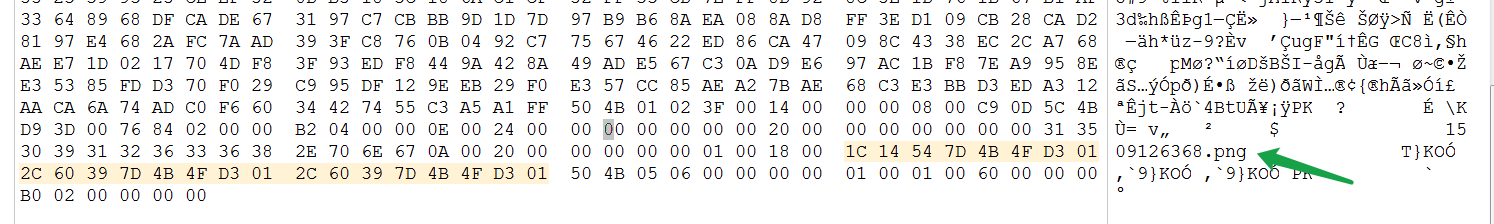

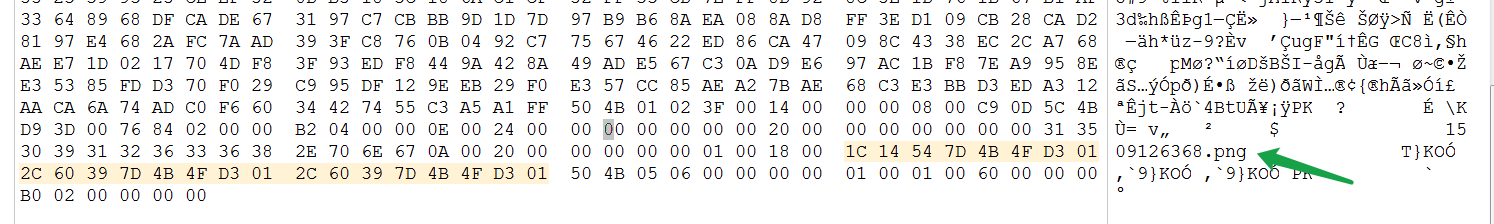

- 对比这几张图片,发现中间三个大小与其他几个不一样,前两个每个已经产出一个flag,看来第三个也应该有flag,winhex打开第三张照片8888.jpg,在末尾发现重叠文件

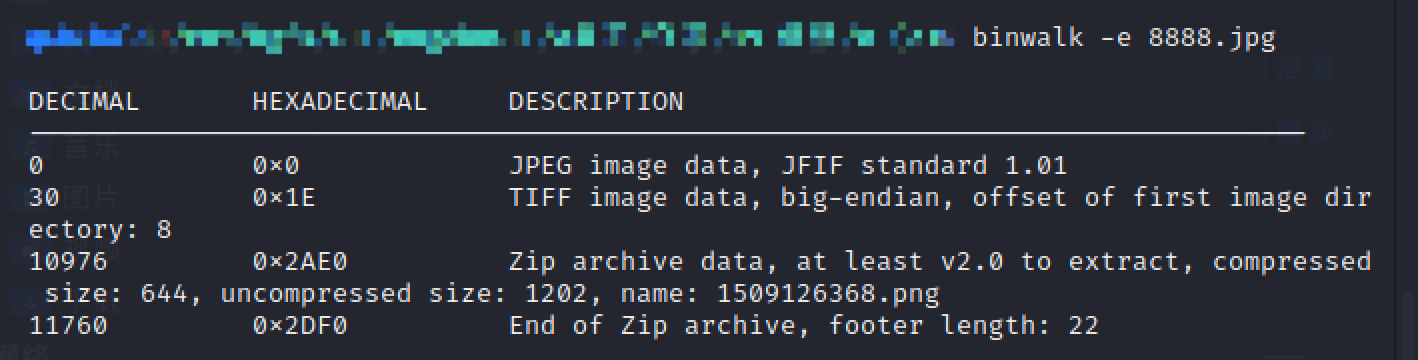

- binwalk分解

binwalk -e 8888.jpg,解压得到二维码,扫码得panama

- 组合得到的flag

flag{bilibili_silisili_panama}

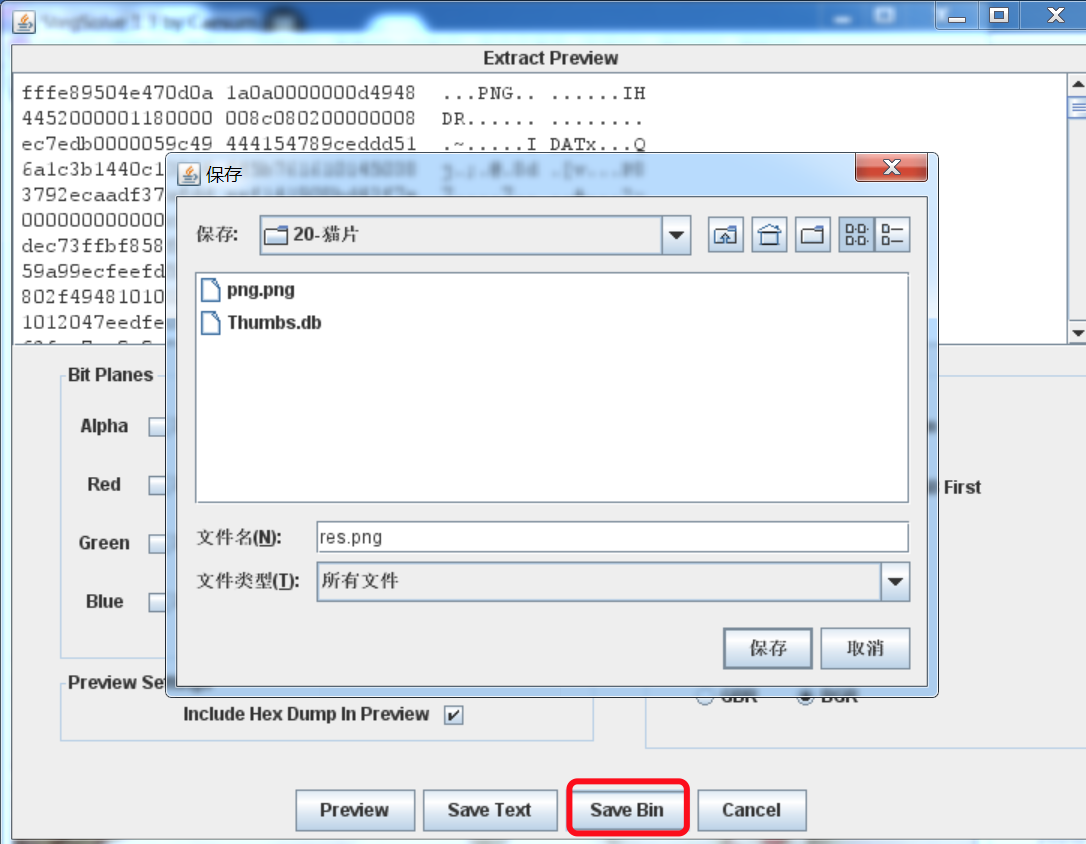

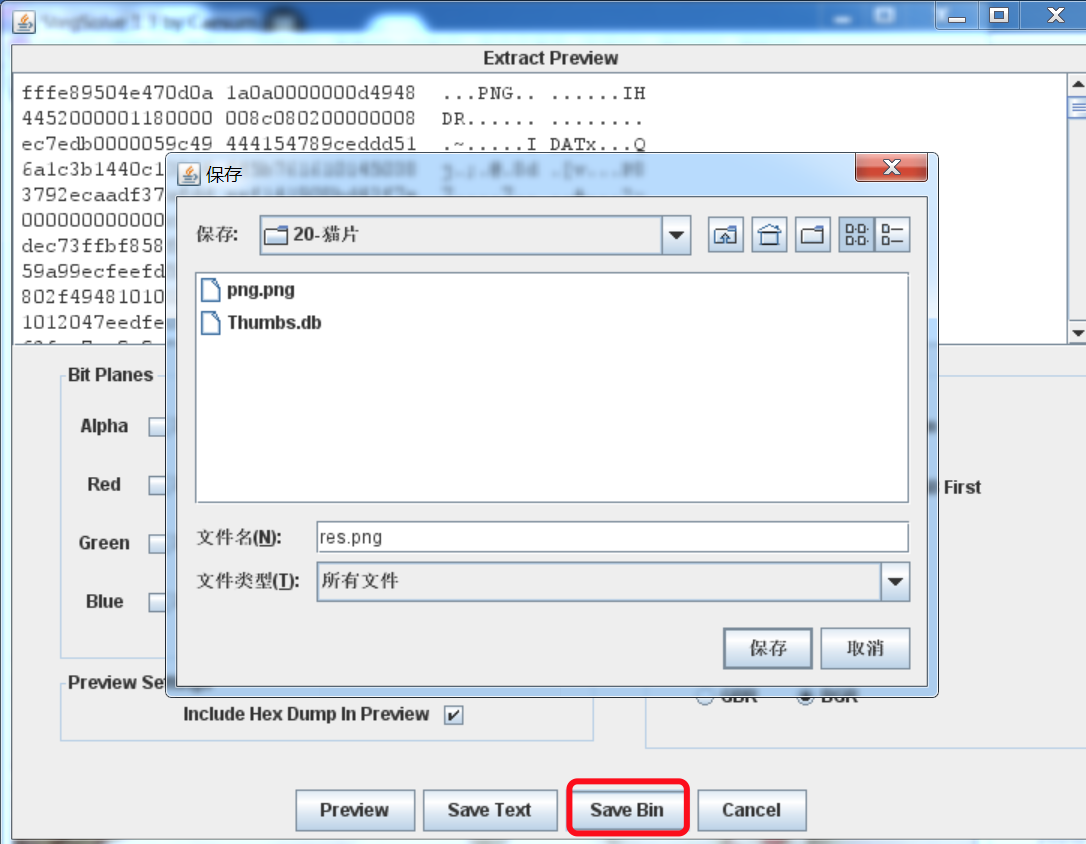

第二十三题 猫片(安恒)

https://ctf.bugku.com/challenges#猫片(安恒)

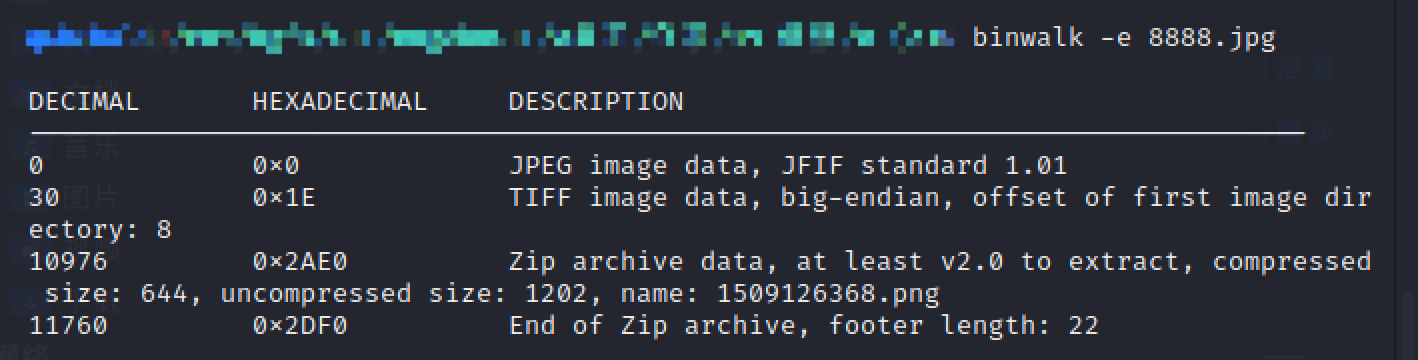

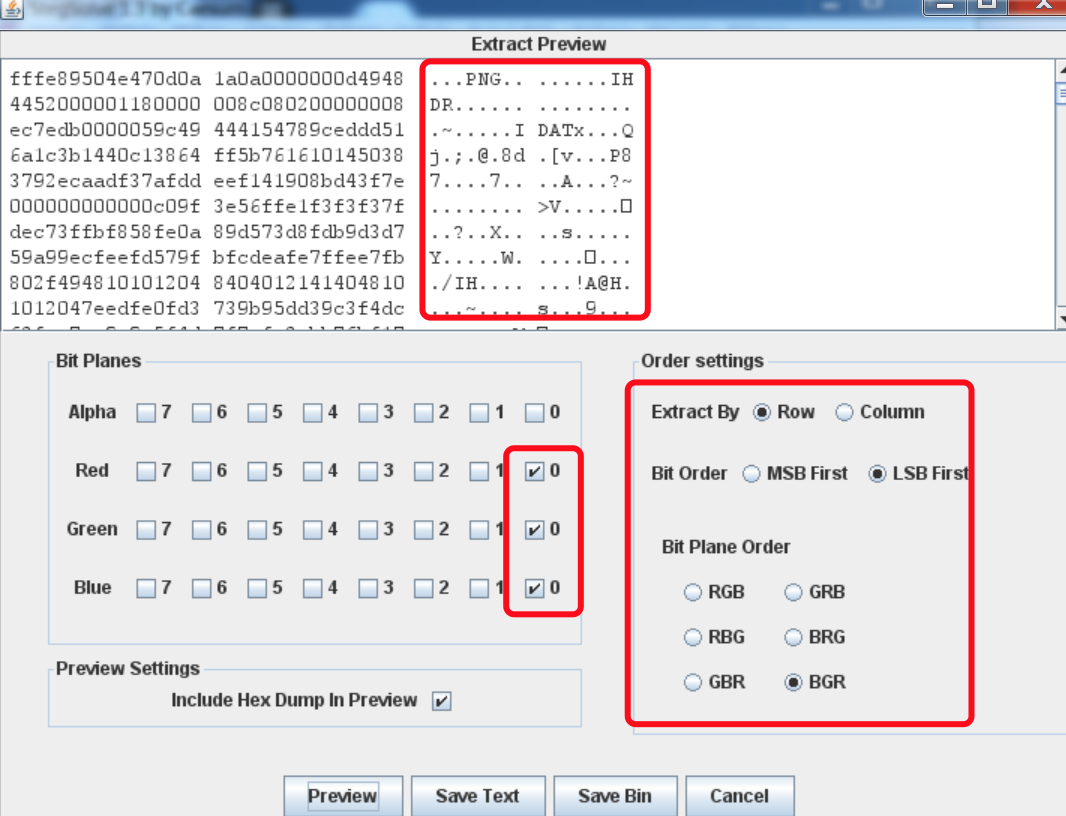

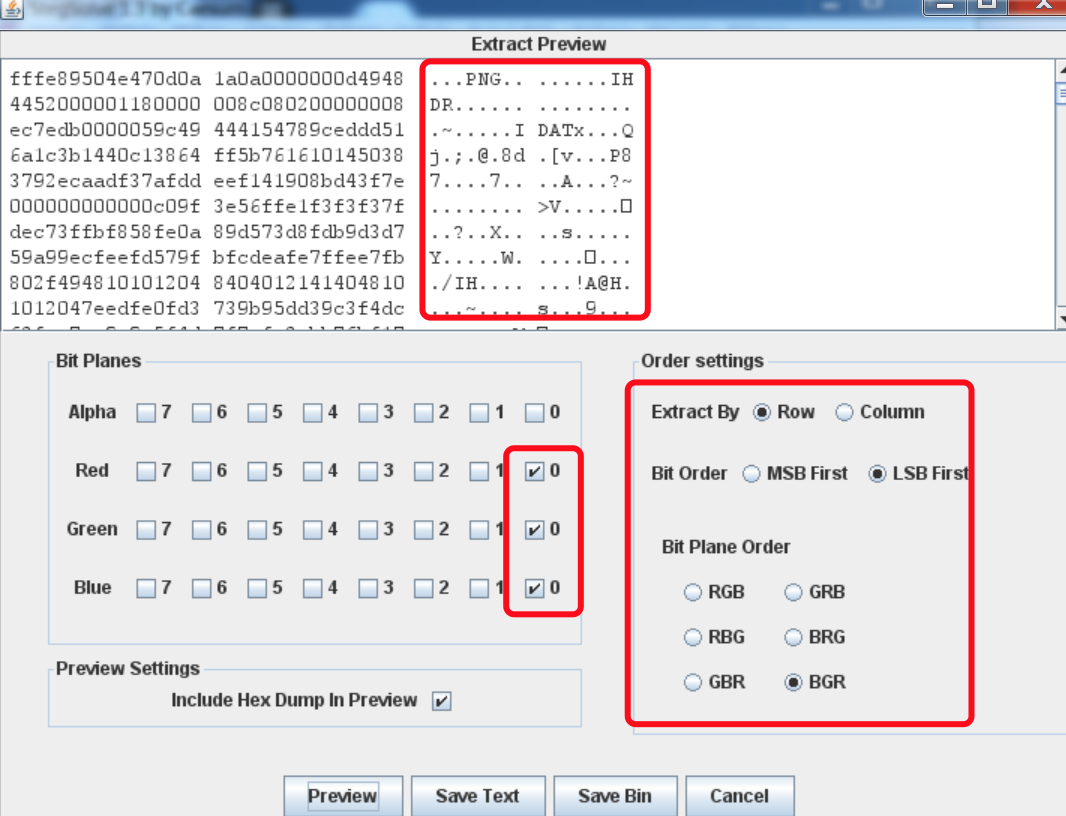

- 提示很明显了,直接StegSolve打开,很明显是png图片

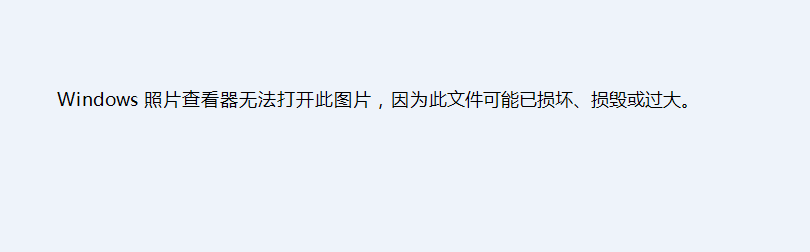

- 导出png,但是打不开

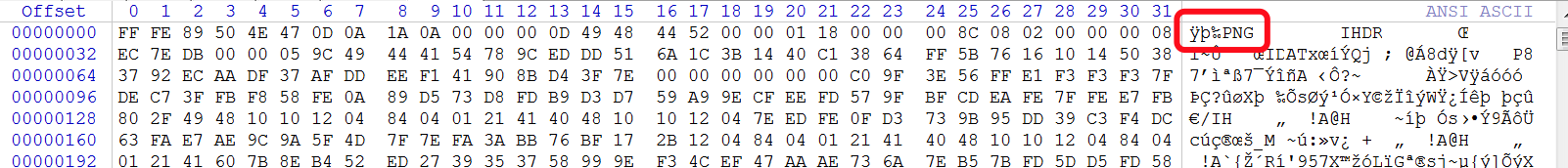

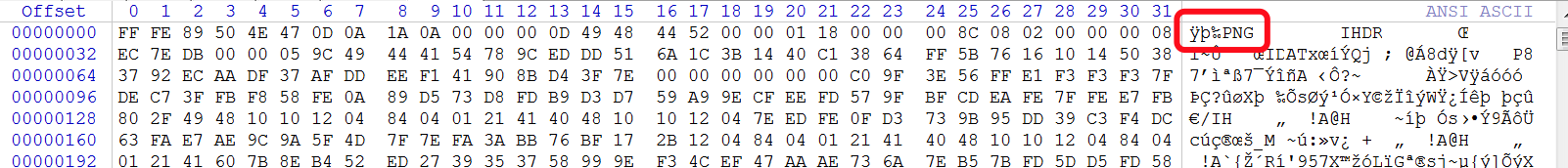

- winhex打开,看看怎么回事,明明就是png啊??破案了,前边多了两奇怪的符号

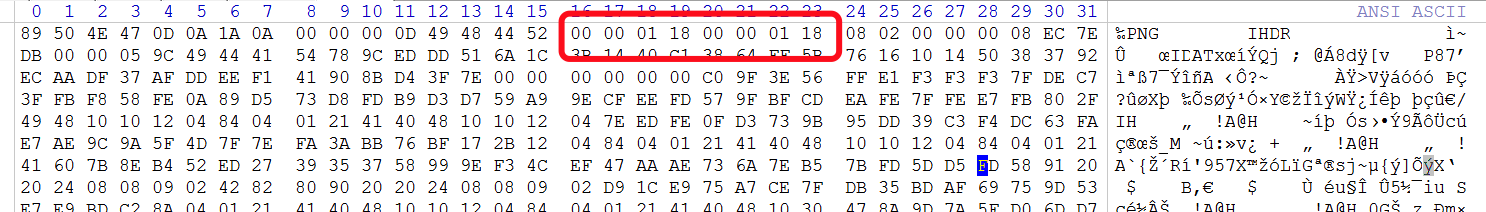

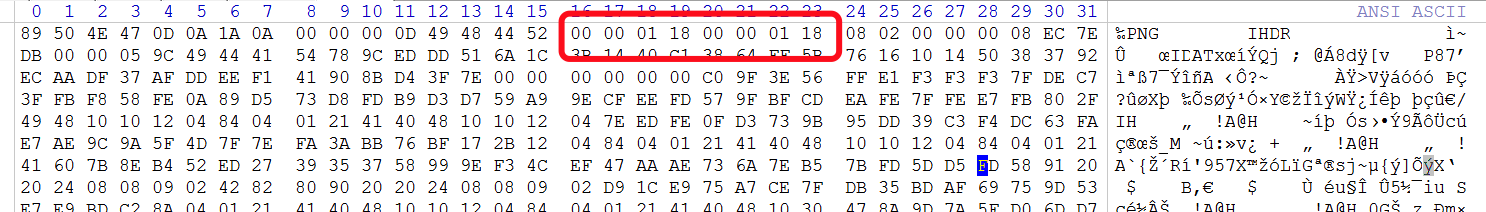

- 改好之后打开,竟然是一半二维码……

- 考虑图片不是正方形,修改图片高度,果然得到了整个二维码,哈哈哈

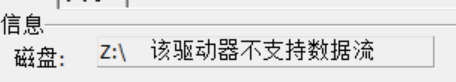

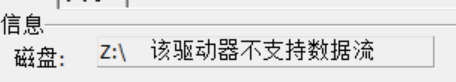

- 本以为就这么完事了,nnd,扫码结果是一个百度云链接,下载得这个,wtf??

- 找半天没找到,但是问题肯定在这个压缩包上,本来766字节的压缩包解压了就63字节了,肯定有问题,题目上还有一个提示没用,ntfs,啥意思,百度了才知道还有这东西。ntfs数据流,然后我费半天劲找到软件,NTFS Streams Editor,然后给我来个这个又……滚滚滚,劳资不做了???♂?,我用的mac,win是安装在移动硬盘上的,移动硬盘文件系统用的mac支持的啥系统,没见过的,无缘了,再见??

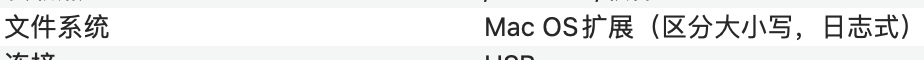

第二十四题 多彩

https://ctf.bugku.com/challenges#多彩

- 打开是色条,不是正方形,修改高度,没啥发现

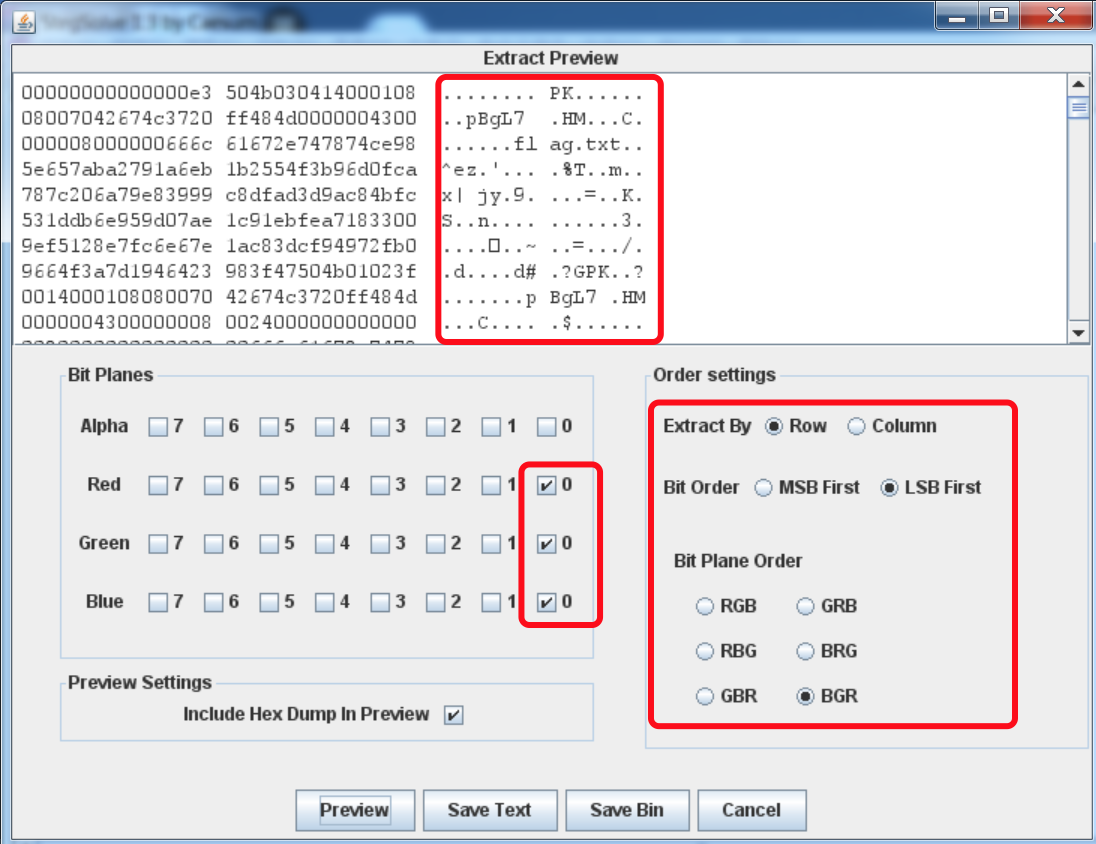

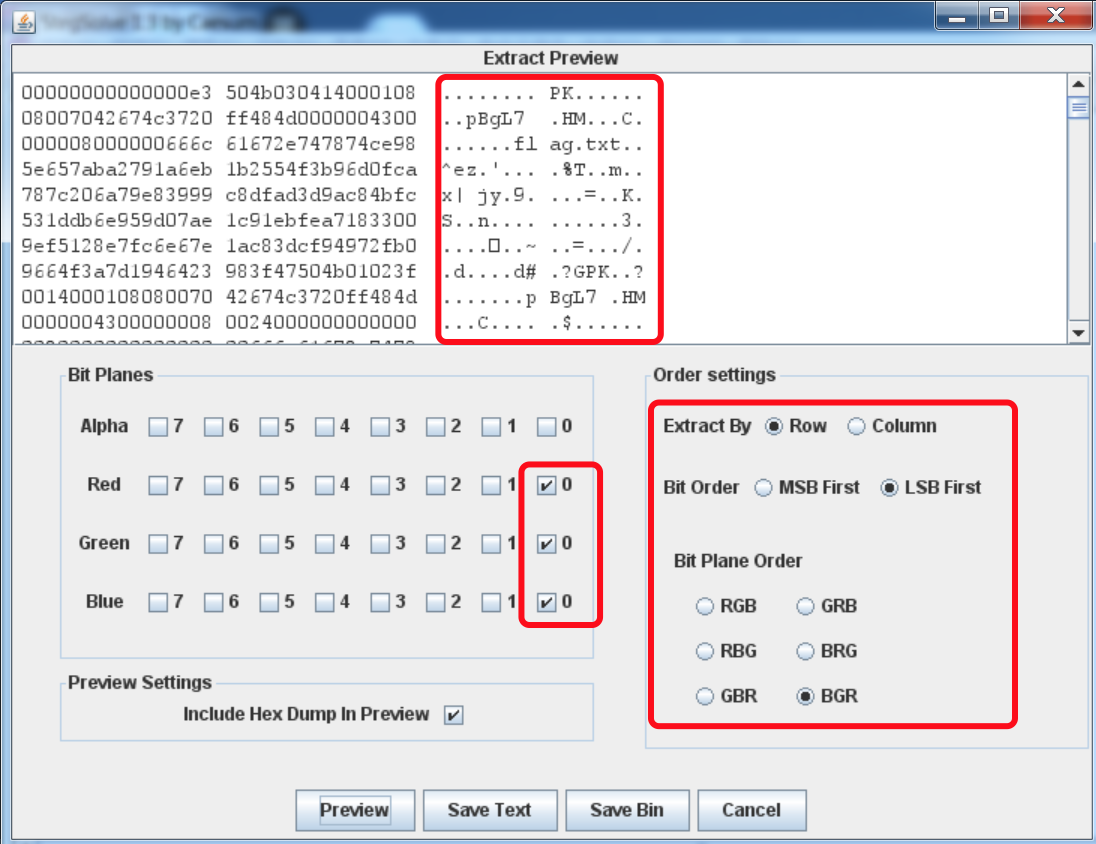

- StegSolve打开看看,ysl……发现敏感文件

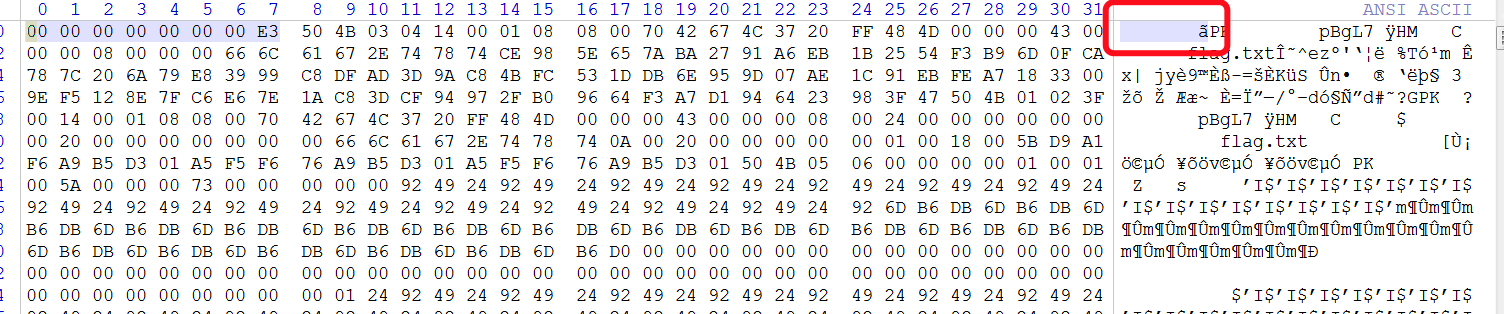

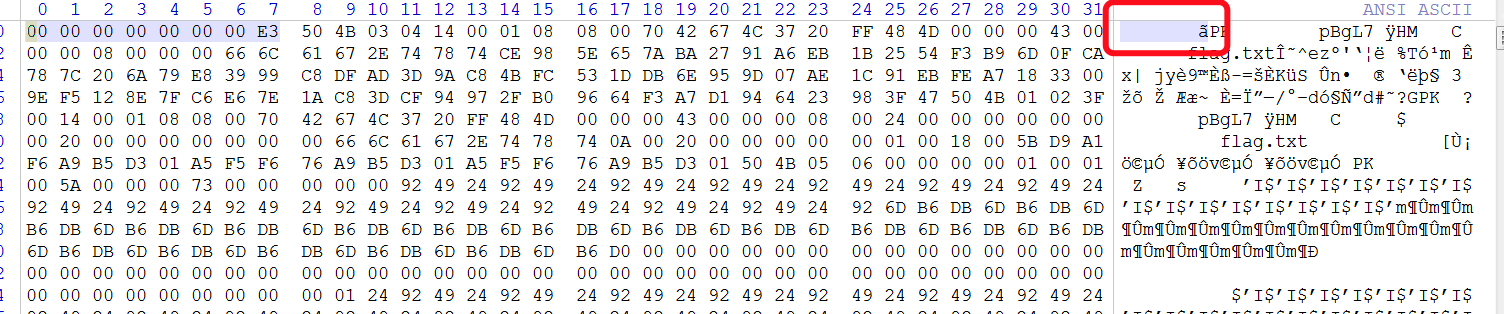

- 导出查看,文件已损坏,并且已加密

- 删除头部无用数据

- 百度wp得到解压密码

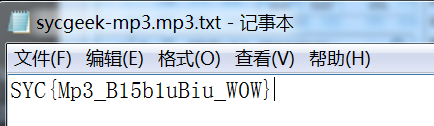

白学家??,输入解压得到flagflag{White_Album_is_Really_worth_watching_on_White_Valentine‘s_Day}

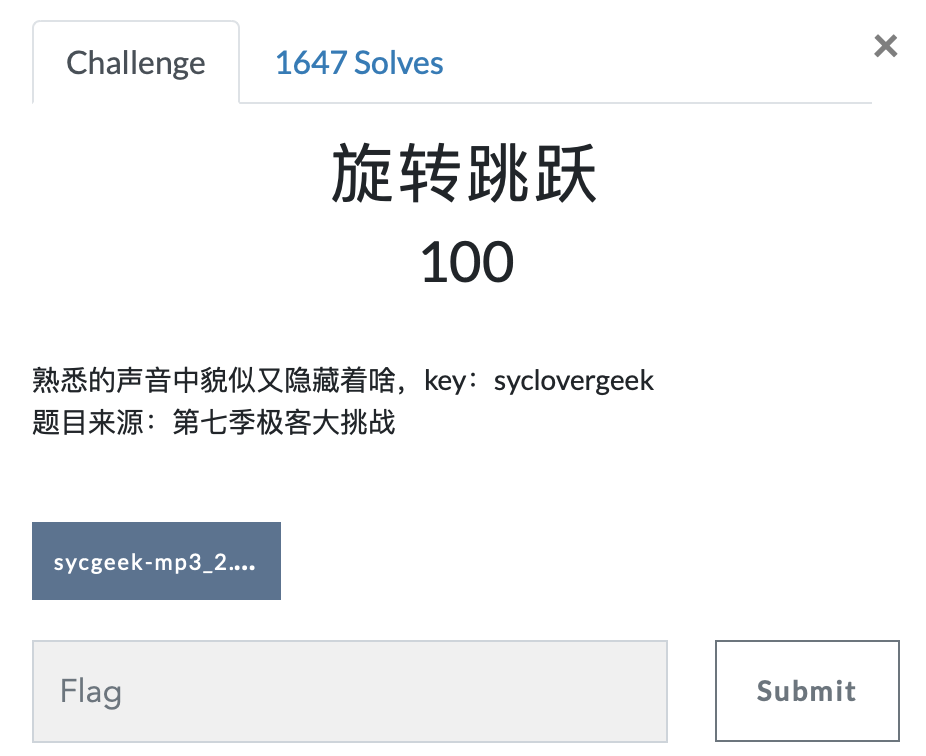

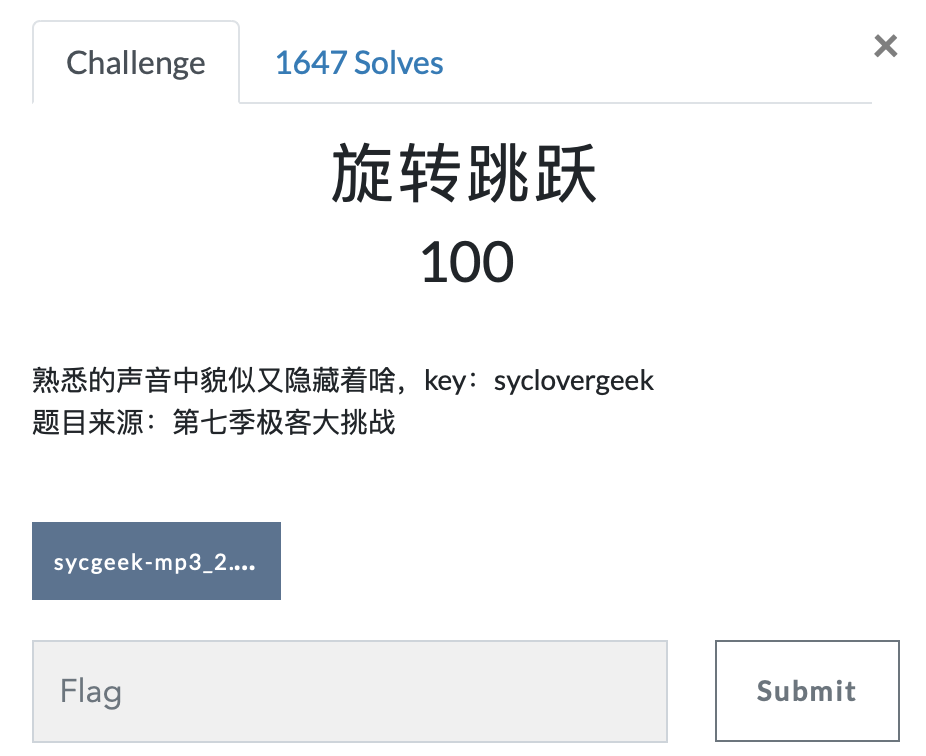

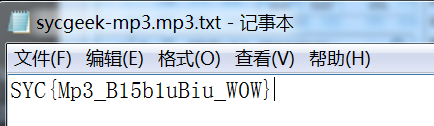

第二十五题 旋转跳跃

https://ctf.bugku.com/challenges#旋转跳跃

- 这题没做过,百度一下,又涨了新知识

- 用到一个叫做MP3Stego的软件,要是不知道这种东西,这题拿什么做……命令:

MP3Stegodecode.exe -X -P 密码 文件名,直接自己生成一个文件,里边就有flag……这也太玄学了

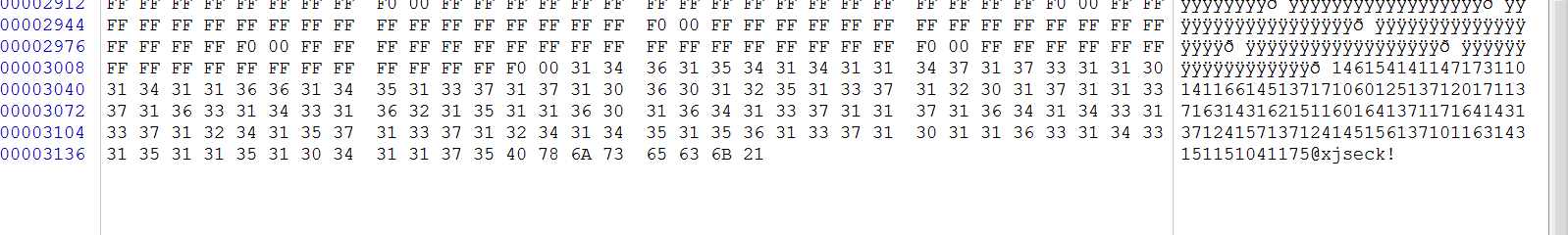

第二十六题 普通的二维码

https://ctf.bugku.com/challenges#普通的二维码

- 嗯,是的,下载文件确实是一个普通的二维码,只是我的qq一直扫不粗来,笑死我。

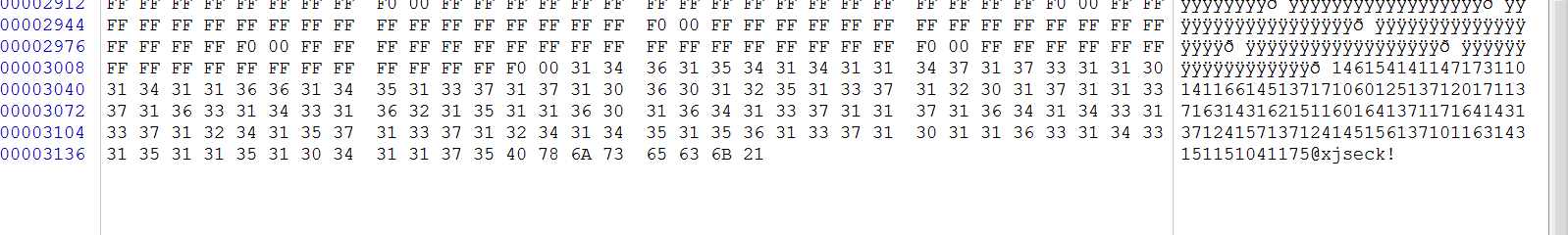

- 查看详情没啥发现,尺寸也是正方形,winhex打开,尾部发现可疑信息,应该是八进制,因为没有超过8的数,尝试八进制转换

- 在网上没找到合适的工具,搞个脚本

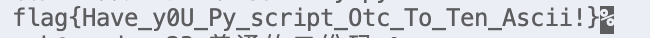

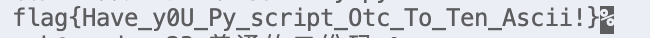

# 此脚本用于八进制转ascii文本,密文八进制是每三位是一组

miwen = "146154141147173110141166145137171060125137120171137163143162151160164137117164143137124157137124145156137101163143151151041175"

for i in range(int(len(miwen)/3)):

print(chr(int(miwen[i*3:(i+1)*3],8)),end = ‘‘)

- 运行脚本解密结果如下

flag{Have_y0U_Py_script_Otc_To_Ten_Ascii!}

第二十七题 乌云邀请码

https://ctf.bugku.com/challenges#乌云邀请码

- 解压得到png,详情没啥东西,尺寸不是正方形,调整后也没啥东西,binwalk也没啥异常

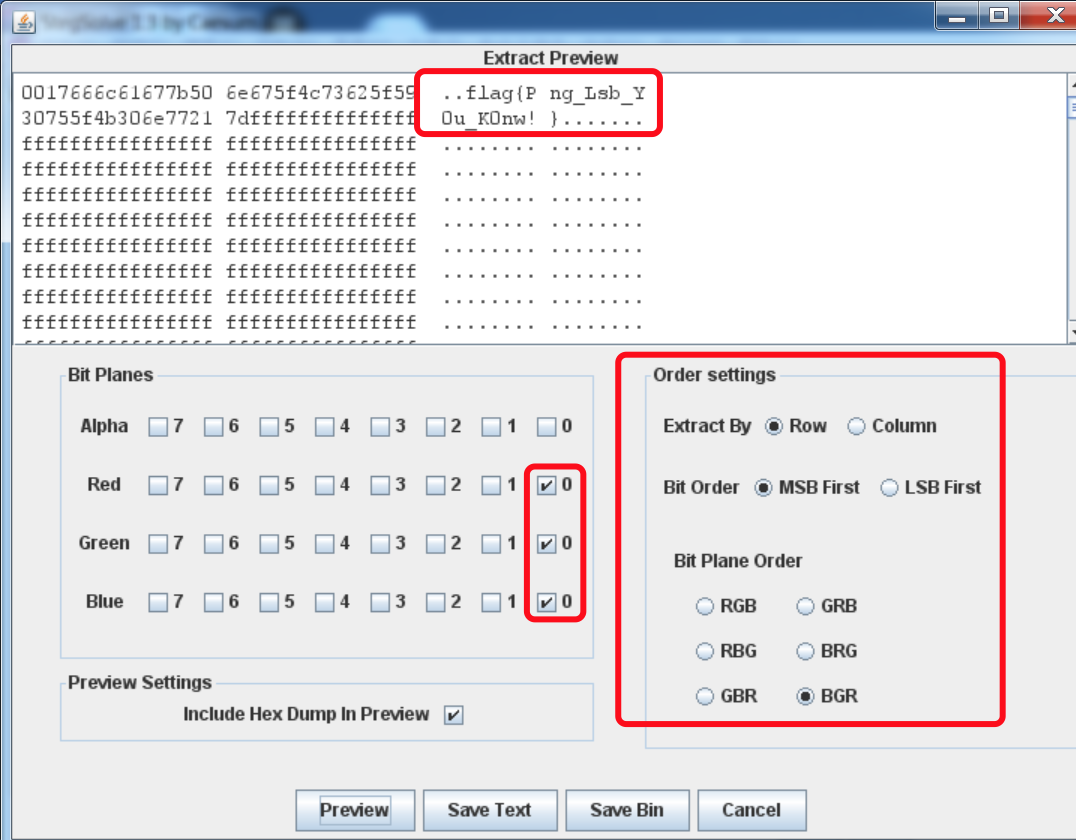

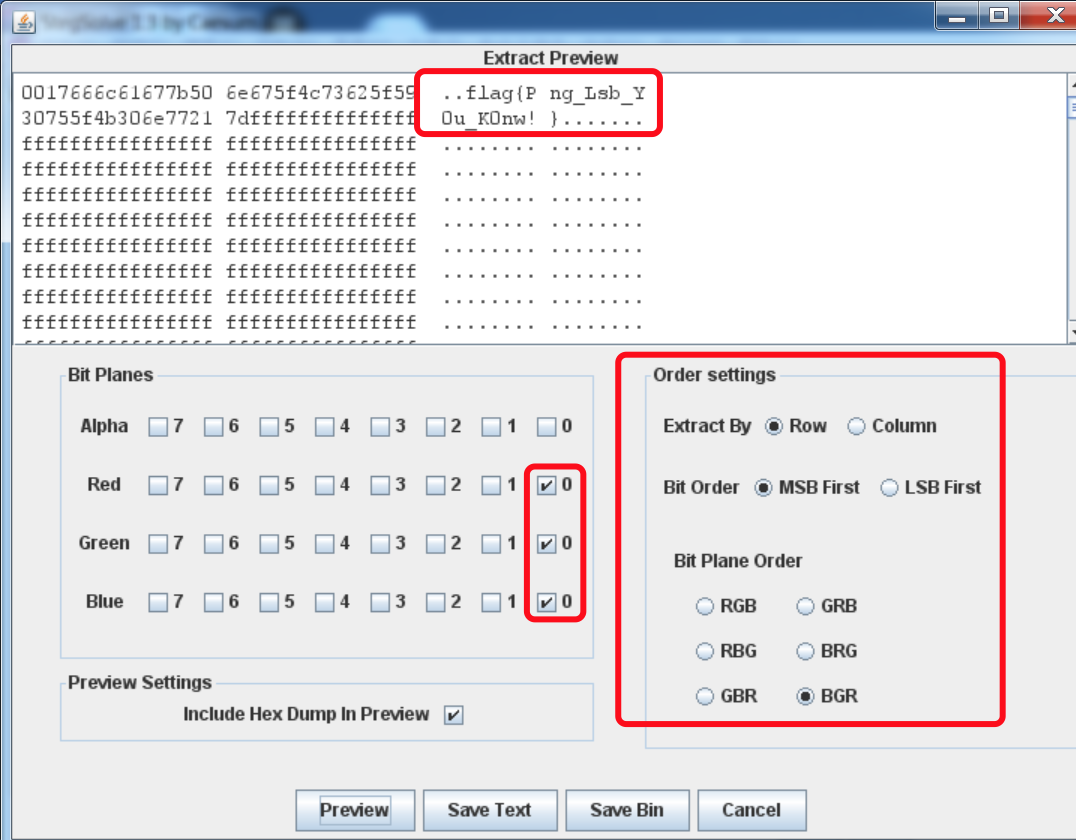

- StegSolve打开看看,通道没啥异常,看lsb发现问题哈哈哈

flag{Png_Lsb_Y0u_K0nw!}

- 最近这几道比之前的简单好多……bugku这题目排序有点问题啊???♂?

第二十八题 神秘的文件

https://ctf.bugku.com/challenges#神秘的文件

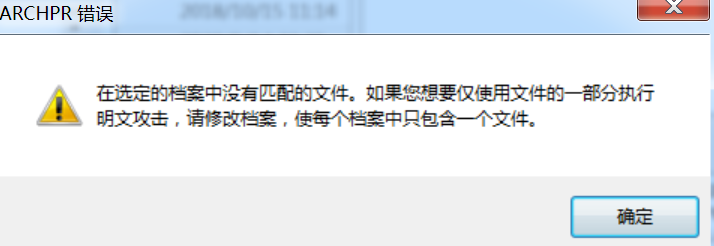

- 解压后得两个文件,一个压缩包一个图片,压缩包是加密的,图片在压缩包里有,这就用到一种破解zip的方法,明文攻击

- 在工具中使用明文攻击报错

- cao了,一直报错,气死了,不弄了,nnd

CTF-Bugku-杂项-21-

标签:mamicode 解码 成功 lis 下载文件 照片 win 直接 stream

原文地址:https://www.cnblogs.com/qiaowukong/p/13670241.html