标签:lin 密码 excel 数据抓取 wireshark 顺序 python 表示 协议

流量包就是说我向你传递的时候,把你传递过程中的数据抓取下来,保存成一个文件

流量取证技术就是说:题目会给你一个流量包,你要在流量包里面找到相应的一些文件(有时候flag值就藏在流量包的某一个位置)

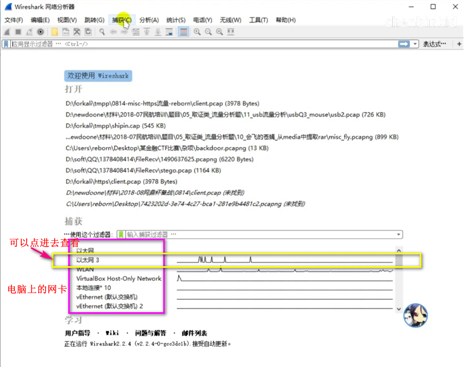

kaliLinux自带了wireshark

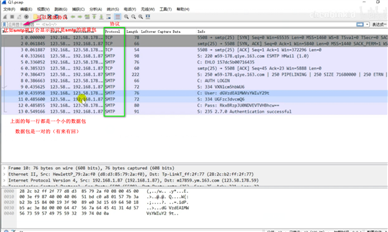

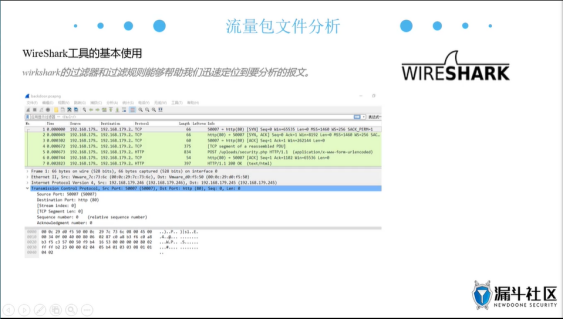

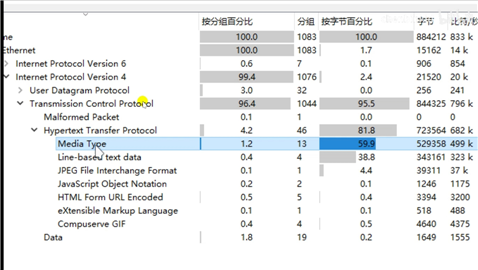

利用wirkshark工具的过滤器功能

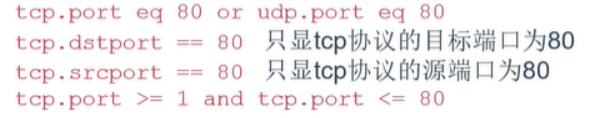

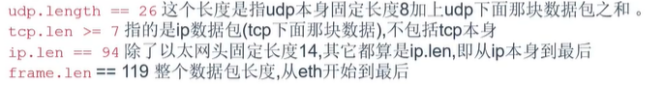

常用的过滤命令

1、 过滤IP 如过滤源IP或者目的IP

ip.src eq x.x.x.x 过滤源ip (eq可以写等于号==)

ip,dst eq x.x.x.x 过滤目的ip

ip.addr eq x.x.x. 过滤某个ip地址

2、 过滤端口

网页的端口一般是80端口

tcp.port eq 80 udp.port eq 80 过滤tcp或者udp的80端口流量包

tcp.dstport == 80 只显示tcp协议的目标端口为80的流量包

tcp.srcport == 80 只显示tcp协议的源端口为80的流量包

tcp.port >=1 and tcp.port <=80

3、 过滤协议

直接输入

(可以先看http)

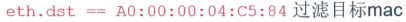

4、过滤mac地址

5、包长度过滤

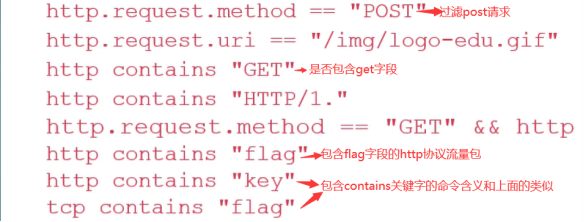

6、http模式过滤★★★★

contain非常好用 类似于一个搜索功能

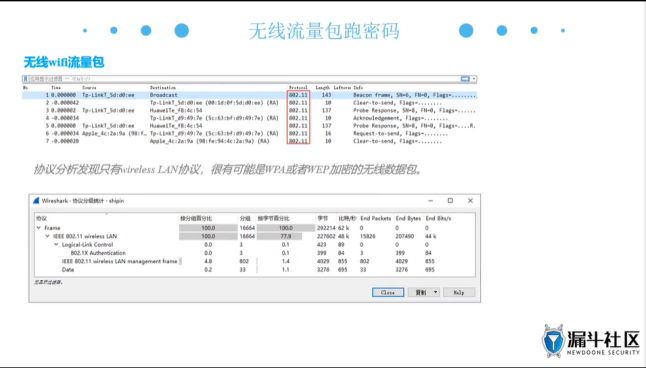

通常打开一个流量包,先筛选一下有没有HTTP,如果没有第二件事就是去看它大致有哪些协议,看一下它有没有包含flg、key、提示内容。。。。

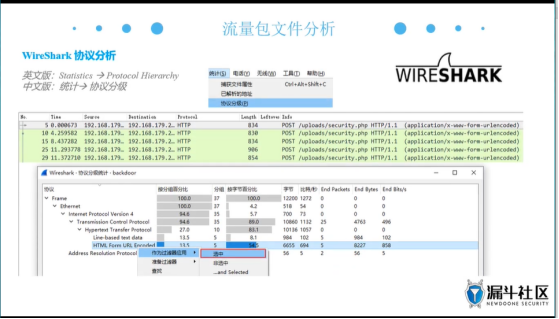

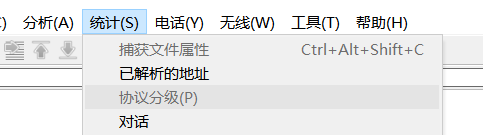

协议分级:

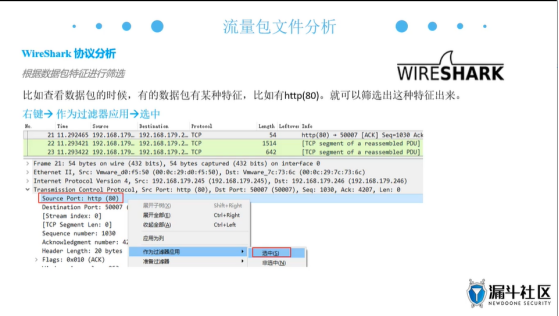

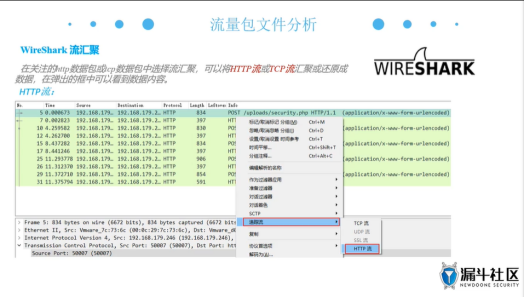

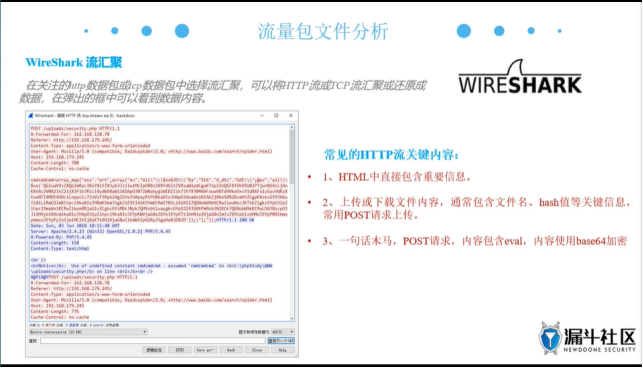

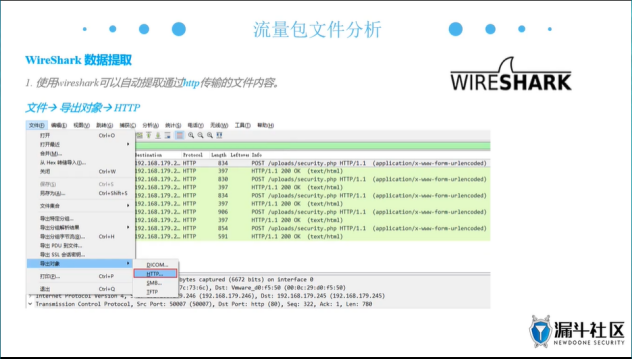

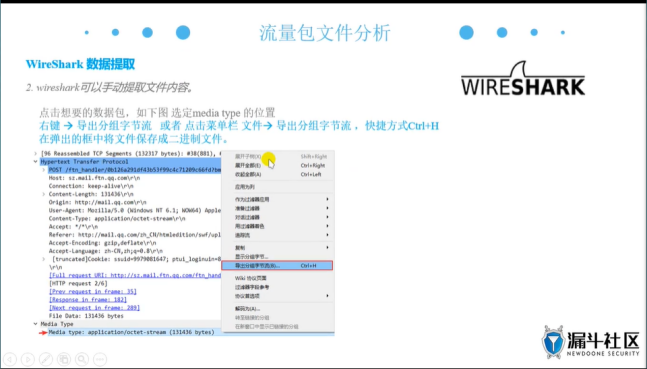

wireshark流汇聚:

一般是用流汇聚去追踪tcp或http的流量

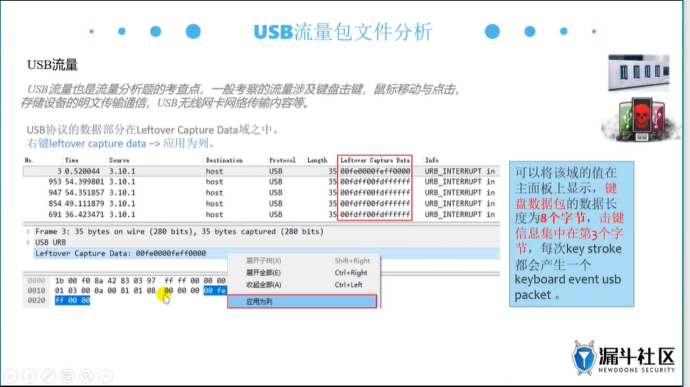

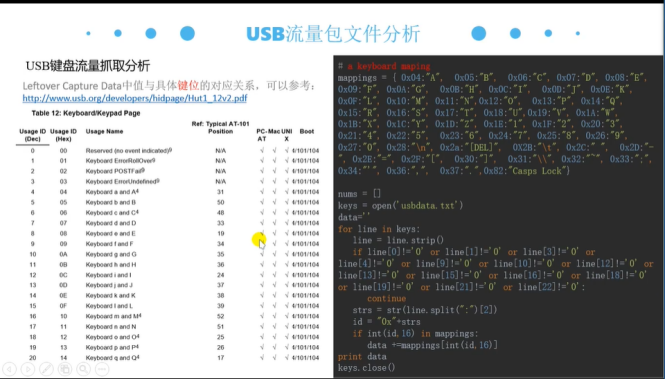

1 键盘流量包抓取分析

下图中的python脚本可以将usb的leftover capture data数据映射为键盘数据(abc……)

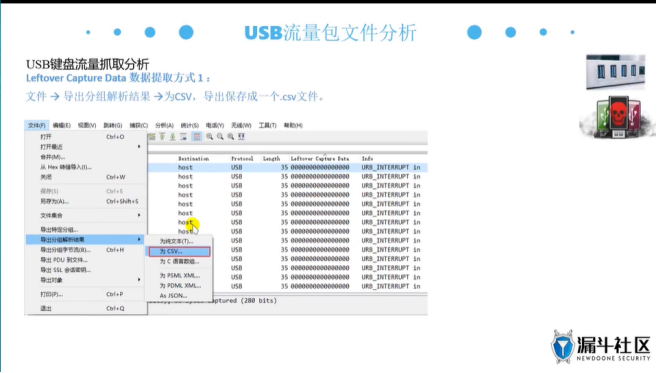

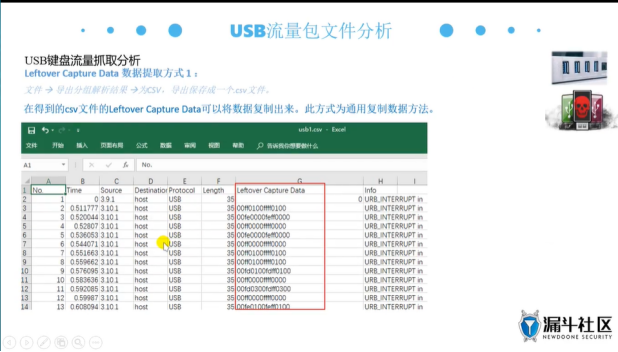

leftover capture data数据提取方式1 :导出到excel表中(会自动变成科学计数法)《——不好用

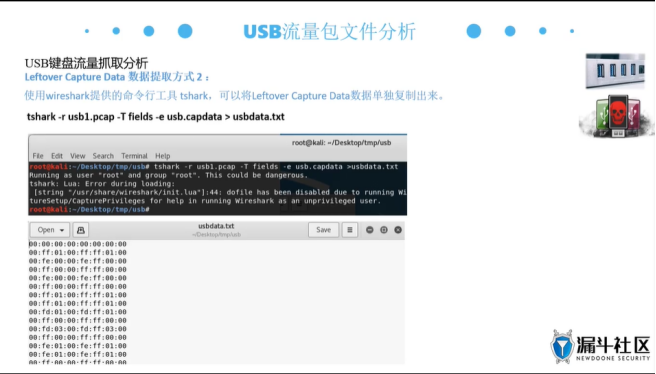

leftover capture data数据提取方式2:利用wireshark提供的命令行巩固tshark,可以将leftover capture data数据单独复制出来

kali和Windows都可以用

kali和Windows都可以用

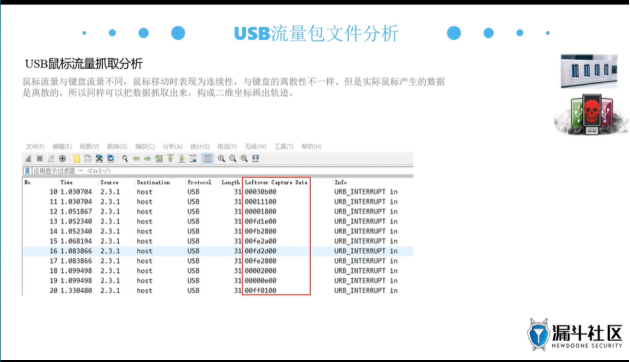

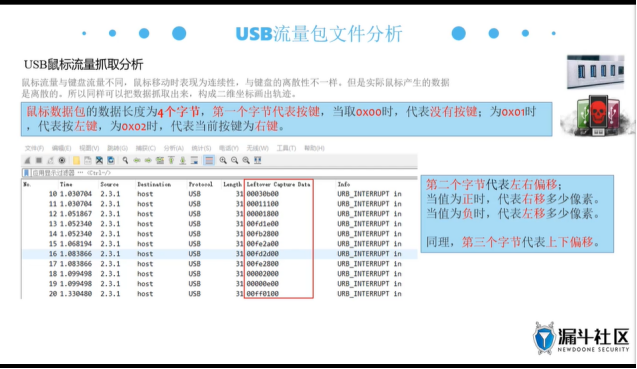

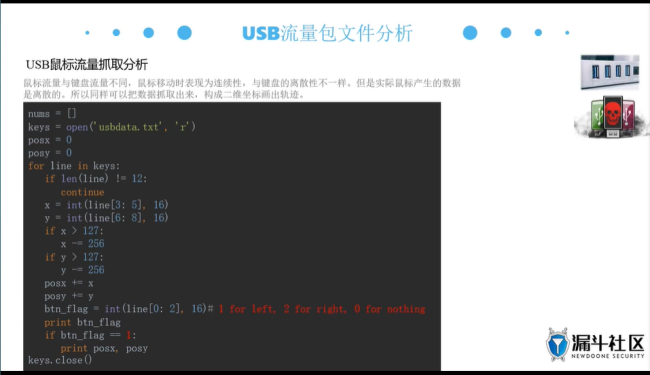

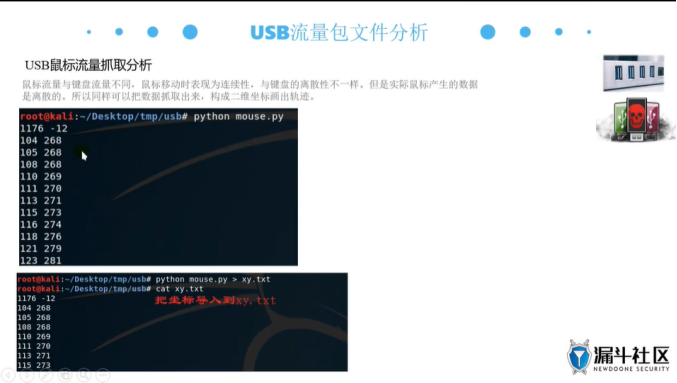

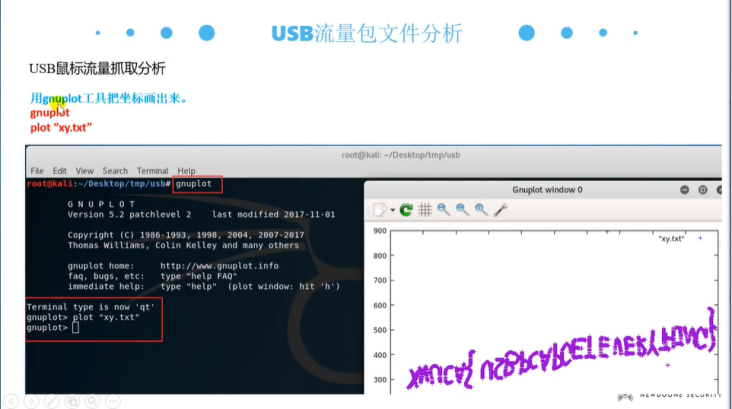

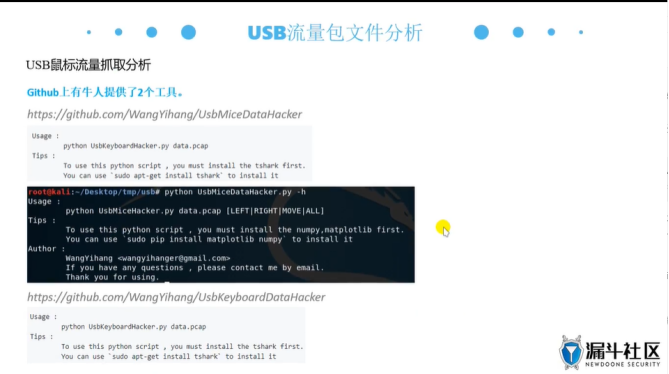

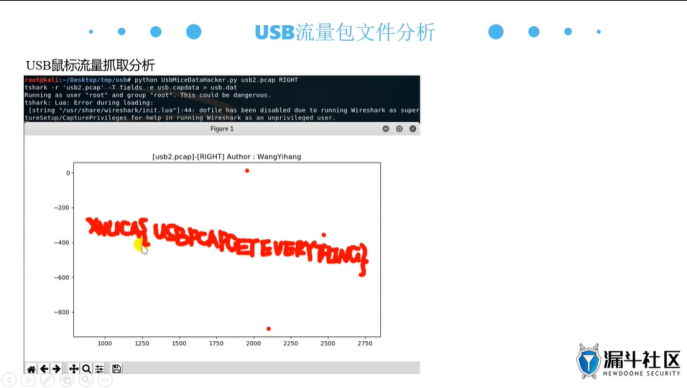

2 usb鼠标流量抓取分析

脚本中倒数第三行中的flag==1表示顺序为左,flag==2表示右,分析时有时候需要改变左右。

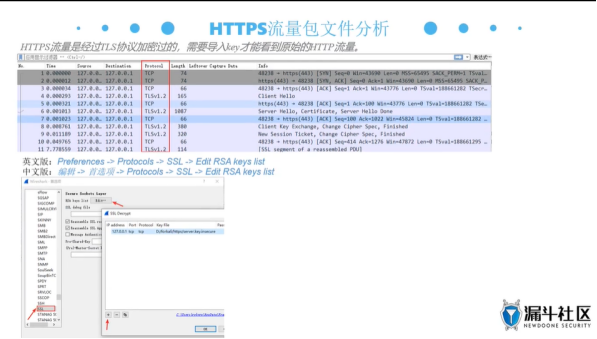

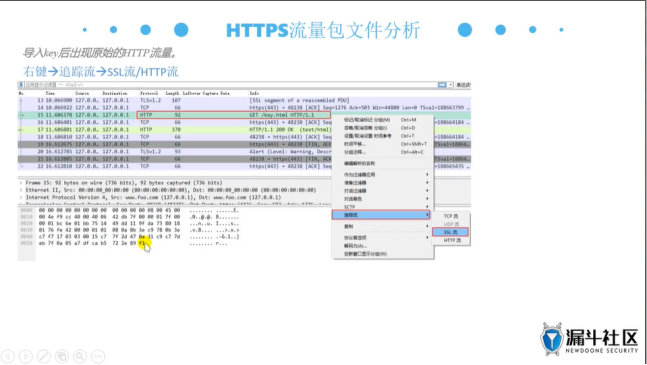

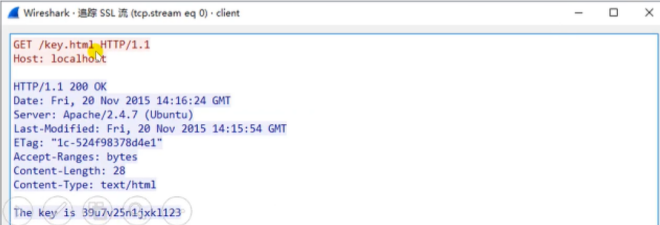

https=http(协议)+tls(套阶层)

下图中的key需要通过题目线索得到

标签:lin 密码 excel 数据抓取 wireshark 顺序 python 表示 协议

原文地址:https://www.cnblogs.com/hsp1269/p/13866066.html