标签:默认 web str down 盲打 load 安装 com logs

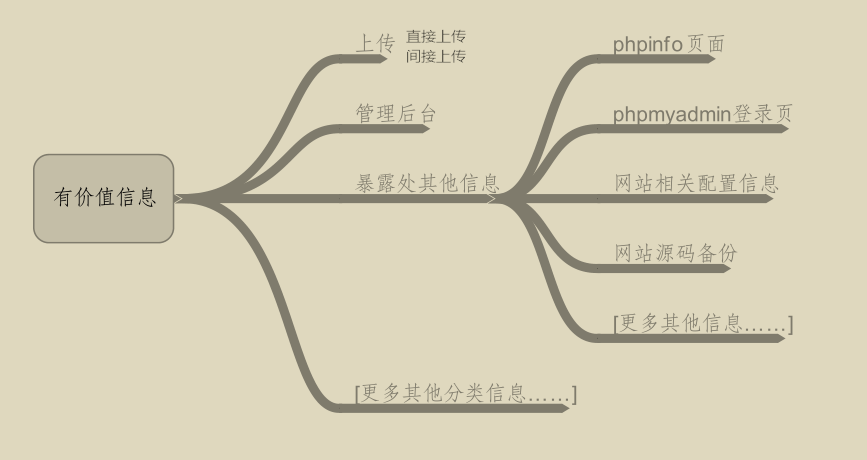

能找到更多有价值的信息,这些信息可能是我们无法直接从网站前台获取到的。

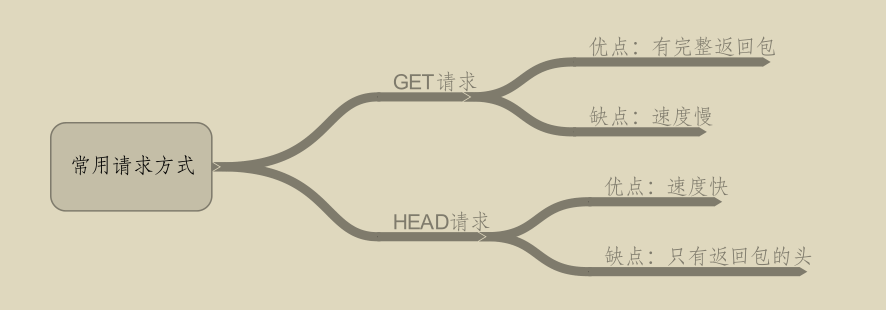

通过提交?个HTTP请求来获取HTTP返回包,以查看返回包的信息来判断某个目录(?件)是否存在。

??可以暴力猜解网站后台登陆地址的软件有很多,从最早的啊D注入工具开始,一直到现在很多常用的工具(通常为SQL注入利用工具)都会带有后台登陆地址猜解的功能

??当然了,这个猜解绝大部分是根据字典来的,只要字典强大,用哪个工具猜倒显得不是那么重要了。需要注意的是,要看工具猜解路径的运用原理,大部分是根据返回的头部的代码,如200,404等等,这里要特别注意一些奇葩设置网站,所有路径都会200成功状态的那种。

所以个人建议,上工具以前,有相当比例的网站后台根本不用拿工具去猜解,admin,manage,login就完事的。。。,人力优先,工具其次。

穷举猜解 --> 目录扫描

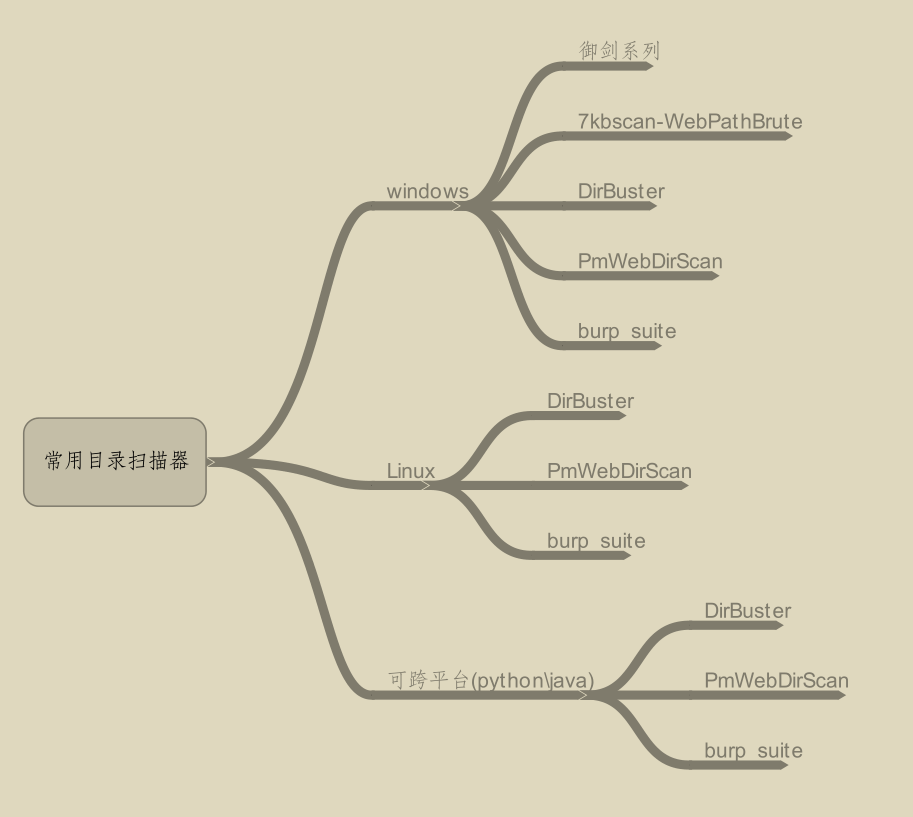

??工具:御剑1.5 御剑珍藏版 御剑2.0 pkav破壳扫描器 safe3

??最经典的像dede,后台就是/dede。除此以外,还有很多开源程序,如Discuz!就是admin.php,Joomla就是/administrator,wordpress就是/wp-admin。而国内的CMS通常就是/admin和/manage,要么就是/login,这样命名后台主要还是管理员登陆起来比较方便。

??如果你知道了这是个什么CMS,但是却不知道他的后台登陆入口,不妨去他官网或者一些下载站下载源码,看看都有哪些路径。

开源类程序:

???网站爬行-->目录结构 --> 通过经验判断(判断系统)

???web指纹识别工具:御剑web指纹识别、椰树1.7 、在线的网页CMS识别

???网站版权信息:页面底部的版权信息 Power by DedeCms

??其实很多人都会将网站放进百度里面搜一下这个站的后台地址。爬虫并不是穷举扫描器,只会爬取前台能抓到的路径,顺着爬下去。当然了,搜索引擎还会收录以前在前台能直接链接进去,现在不能链接进去的后台地址,针对这种站还是很有效果的。

??搜索引擎通常都是使用site语法规定搜索指定站,用inurl来搜索指定关键字,或者直接搜一些关键字。这些关键字都不奏效的话,可以尝试搜索upload,upfile等关键字。

??中国人建的网站,前台的图片、文件通常都是后台上传的,然而就是有些管理员直接将上传目录放在了后台目录里面。如/admin/upload等。

??除了这个upload,还有一些网站前台组件也会调用后台的东西,例如前台现在文件可能访问/admin/download.php这样来设计。

??比较经典的是织梦dede的前台广告组件会调用后台地址:《奇葩的找dedecms后台思路》

??最后要说的就是,Google占据了全世界3%的服务器,谷歌的搜索结果一定比百度强,什么雅虎啊,腾讯搜搜啊,360啊,更是渣渣,硬件实力完胜。

????可参考谷歌搜索语法文章进行搜索

??不止一个网站,将“后台”入口放置于二级域名。通常是一些需要将登录入口单独设置一个登陆地址的站点,如媒体类。媒体类站点前台就是搞媒体,后台地址放出来算怎么回事?

??有的媒体兼职编辑很多,但是又不想让闲杂人等没事上来玩,那么设置二级域名就是最好的方法了。像一些视频站,他们的官方咨询也都有很多是从二级域名上面发布出来的。

??这里要说一句是,猜二级域名和猜二级目录不同。二级域名通常不会以admin,manage这种来命名,叫什么名字的都有,如x,edit,news等等.....

??遇上这种,就仁者见仁智者见智吧

??可参考谷歌搜索语法文章进行搜索

??有的管理员尤其是喜欢耍小聪明类型的,可能会喜欢把后台放在别的端口,例如前台默认访问80端口,后台就是 81,82,88,8080,8000,8001等这样来安排。这种端口分站方式其实最早是源于虚拟主机和控制面板的关系,后来被一些程序员就发展 为前台和后台的关系了。

??通常搞站之前能nmap一下,反正输入命令挂那自己跑就是。

??也有的站80端口和其他端口挂两个不同的站,80下不去手,找其他端口的站点的后台好了。

??不管什么网站,前台总归是要有交互的地方吧。只要有,哪怕不存在存储型漏洞,也是有希望的。

当然了,最好还是在前台先插一把试试,万一连cookie打到了不是更好。如果打不到,也不要灰心,办法还是有的。

??在留言板啊,或者一些管理员需要审核、查看的地方,插张远程图片。

??前提是这张远程图片要在自己控制的服务器或者有高权限的情况下。一旦管理员访问了这张图,你在图片所在服务器上查看日志,看管理员访问图片之前来自哪里,即referer标识。

??例如从百度访问了习科,浏览器可能就会自动生成并提交给习科服务器你访问习科之前的baidu的url地址,在习科的服务器日志上,就会在referer这里看到。

??很多站点会有自己整站的文件备份,通常以www、wwwroot、web、webroot等命名,rar,zip,gz,tar.gz,7z等结尾。搞整站备份找入手点也是一种思路,同样的从备份文件列举后台路径也是一种思路。

??举一反三,如果没有备份,我们可以搜搜这个网站的开发者或建站公司,他建过哪些站,一样搞了,相信大致结构是差不多,从类似的站点上面找突破点找后台也是不错的思路。

???同一个建站公司做的

???A :目标

???B :可从B这里查找突破,从而找到A

??除此以外,像有些网站有安装包啊或者下载时候都会自带一个比较傻逼的readme.txt,上面会把后台地址,默认密码、备用密码都写上去,还是那句话,举一反三,自由发挥。

??除了备份文件以外,还有一些非管理员失误责任在编写者身上的文件。举两个典型:

??1,有些程序的编写者开源后,会带上一个readme.txt,至于内容和作用,呵呵,大家都懂得;

??2,网站的css或者js文件,网站作者为了方便,可能会将后台的css样式表、js调用函数等与前台放入同一个文件,看似没有任何价值的文件,里面也许隐藏着后台的一些功能,间接就可能让后台地址暴露出来。

??还有一些类似的文件,大家自己琢磨。

??在这里并不提倡同子网其他机器的嗅探。其实asp.net的部分版本支持webshell上的嗅探:《WinSock嗅探虚拟主机 简单黑吃黑拿下他人webshell》

??这种嗅探是一种比较猥琐的方式,但是不得不说对于虚拟主机来说很奏效,容易得到权限,而且权限不需要太高,针对80端口。

??至于详细嘛,看看上面链接的文章,不需要多说也会明白的。

??一次性不见得能想起很多方法,但是基本上差不多就是这些啦。

??如果这几种常用方法行不通,我就建议不要在后台上面继续下工夫。实在是不建议你继续受折磨受煎熬,强烈建议从别的地方下手。小站可以旁注、同子网嗅探等,或者是FTP,数据库等等,或者干脆搞管理员搞客服,搞控制面板。

??有一些独立的大站可能上面的方法不适用,没关系,可以用上面的方法搞分站呀,先从二级域名开始找后台,慢慢再向主站靠拢。实在不行,编辑器、编辑器后台、 phpMyAdmin等等,这些都可以下手,暴力phpMyAdmin通常比暴力后台来的实在,还有一些其他可用的扩展,都有可能比在后台上面吊死强。

标签:默认 web str down 盲打 load 安装 com logs

原文地址:https://www.cnblogs.com/Black-Sweater/p/14057237.html