标签:文件传输 name aliyun ebs 计算 yun inter 自己 进制

SSRF

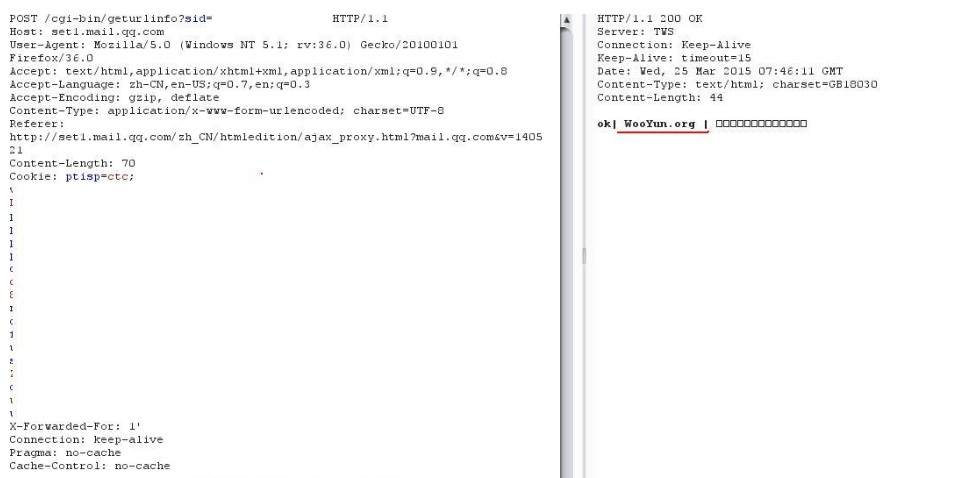

SSRF(Server-Side Request Forgery,服务器端请求伪造)。是?种利用服务端发起请求的?个安全漏洞。?般情况下,SSRF攻击的?标是从外网?法访问的内部系统。SSRF 形成的原因?都是由于服务端提供了从其他服务器应用获取数据的功能且没有对?标地址做过滤与限制。

Pikachu靶场

Discuz3.x全版本SSRF

Dict协议,字典服务器器协议,dict是基于查询响应的TCP协议,它的?标是超越Webster protocol,并允许客?端在使用过程中访问更多字典。Dict服务器和客?机使用TCP端?2628

Gopher协议是互联网上使用的分布型的文件搜集获取网络协议。gopher协议是在HTTP协议出现之前,在internet上常?重用的协议,但是现在已经用的很少了

File协议是本地文件传输协议,File协议主要用于访问本地计算机中的文件,就如同在Windows资源管理器中打开文件?样

| 协议名 | 用处 |

|---|---|

| Gopher协议 | 对?标发起攻击的主要协议,主体部分需要进?url编码 |

| Dict协议 | 探测端口和版本信息 |

| FTP协议 | 只能探测是否存在FTP |

| HTTP协议 | 用于简单的漏洞验证 |

| File协议 | 读取文件 |

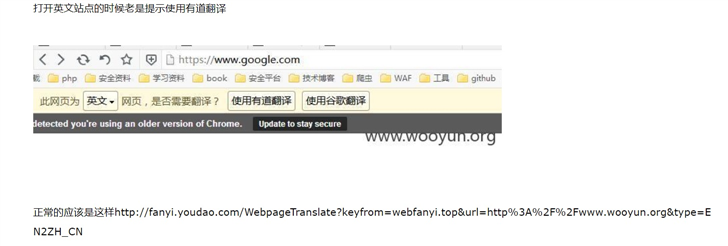

未公开的api实现以及其他扩展调用URL的功能,可以利用google语法加上这些关键字去寻找SSRF漏洞

filename

share

wap

url

link

src

source

target

u

display

sourceURl

imageURL

domain

……

参考:https://xz.aliyun.com/t/2115

如:http://www.aa.com@http??/127.0.0.1

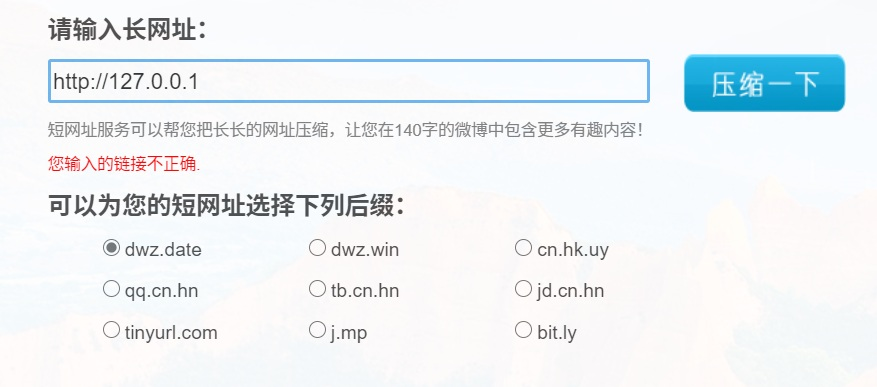

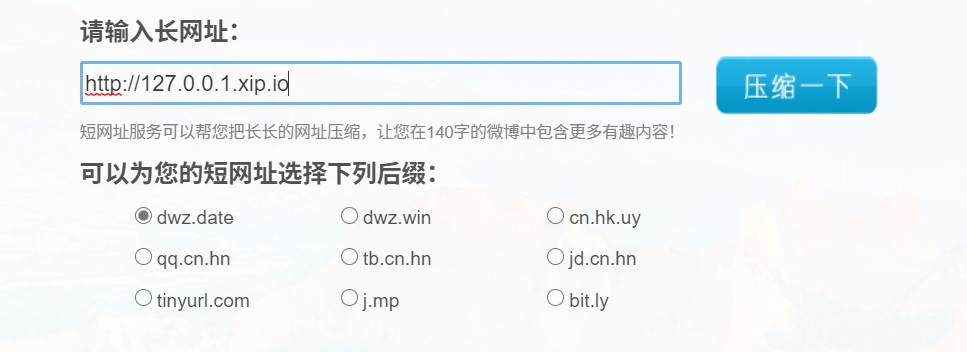

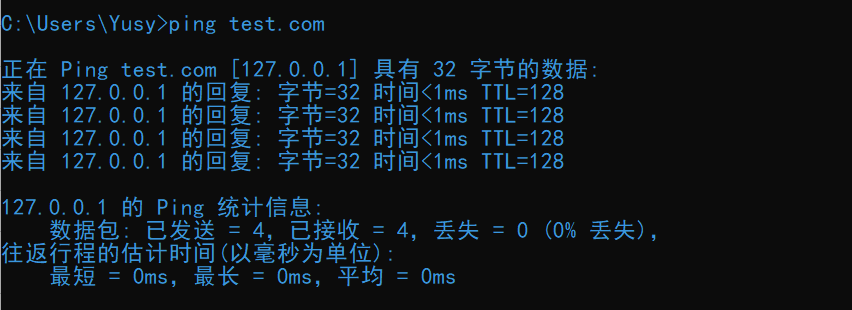

http://127.0.0.1 (发现不行)(转换短网址不行)->(转换短网址) http://127.0.0.1.xip.io -> http://dwz.date/h6e 发现可以绕过

SSRF漏洞中绕过IP限制的?种?法总结:https://www.freebuf.com/articles/web/135342.html

^10(.([2][0-4]\d|[2][5][0-5]|[01]?\d?\d)){3}$

^172.([1][6-9]|[2]\d|3[01])(.([2][0-4]\d|[2][5][0-5]|[01]?\d?\d)){2}$

^192.168(.([2][0-4]\d|[2][5][0-5]|[01]?\d?\d)){2}$

(1)、8进制格式:0300.0250.0.1

(2)、16进制格式:0xC0.0xA8.0.1

(3)、10进制整数格式:3232235521

(4)、16进制整数格式:0xC0A80001

file

gopher

ftp

...

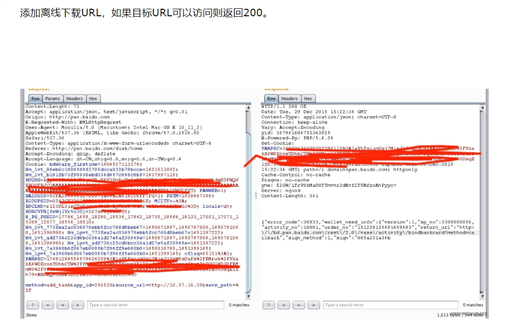

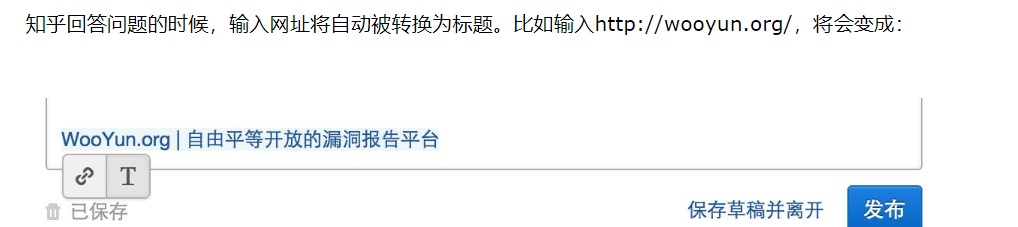

比如 网站需要检测图片格式才能进行跳转其他链接,可以构造

http://127.0.0.1/Discuz/upload/forum.php?mod=ajax&action=downremoteimg&message=[img]http://baidu.com/?data=1.jpg[/img]

标签:文件传输 name aliyun ebs 计算 yun inter 自己 进制

原文地址:https://www.cnblogs.com/Black-Sweater/p/14145801.html