标签:环境 info file 官网 alt 使用 使用命令 一个 who

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/who-wants-to-be-king-1,610/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

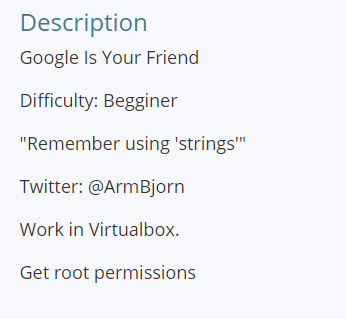

二、提示信息

作者提示的几个关键字信息

三、靶场攻略

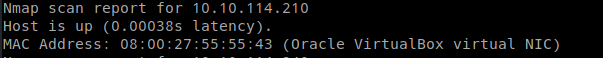

1、nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,获得真实ip

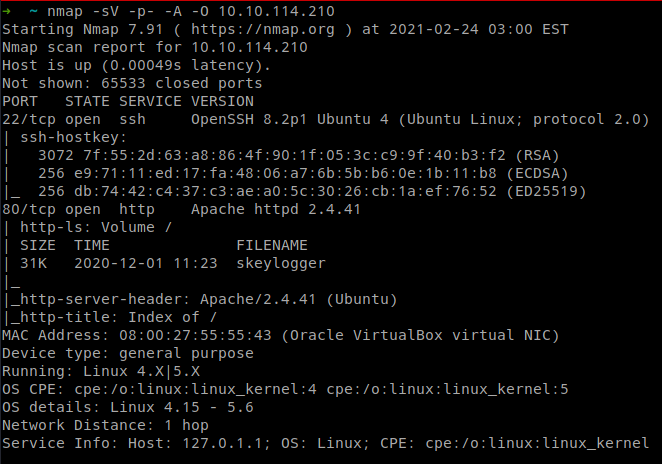

2、探测突破口,nmap -sV -p- -A -O 10.10.114.210,启动了80,22端口,突破口肯定在80

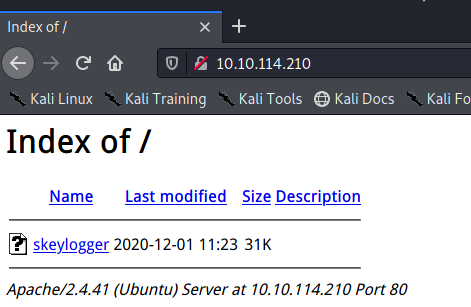

3、访问80端口,首页就一个文件

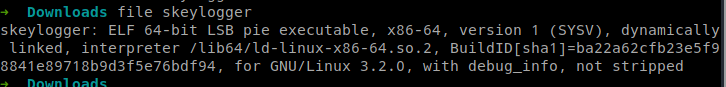

下载文件之后,查看文件属性,file skeylogger

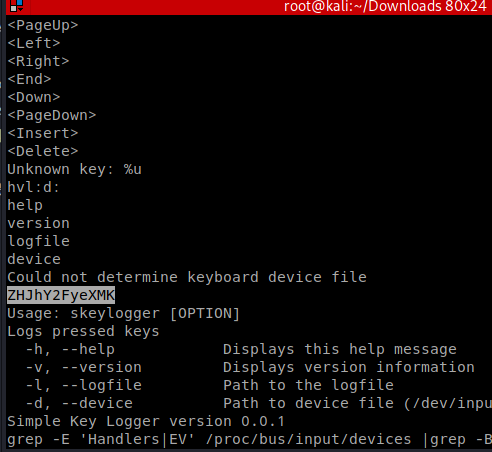

官网提示是string命令,使用string命令查看,该命令是打印文件中可打印的字符,可以看看里面有什么有用信息,在一些函数,标签,乱码中,看到一串意义不明的字符,可能有用

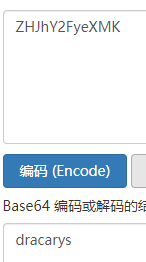

复制出来,使用base64解码,可以转成明文,应该是密码

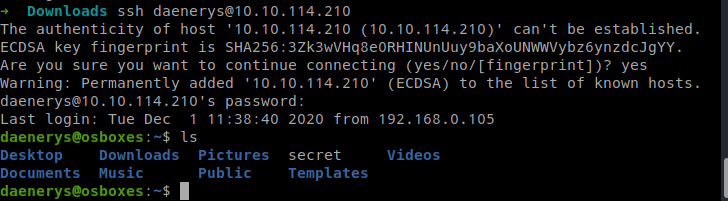

4、使用ssh尝试登录,用户名daenerys,密码dracarys,成功登录,ssh daenerys@10.10.114.210

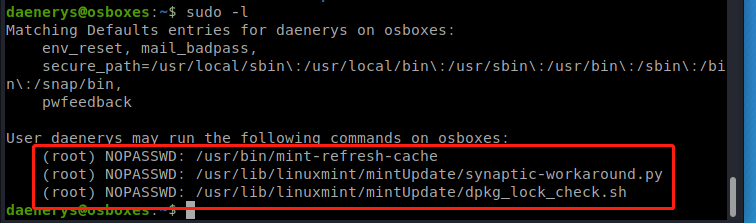

5、下一步就是寻找方法提权了,开始收集信息,sudo -l命令,查看到不需要密码就可以root执行sudo的脚本文件

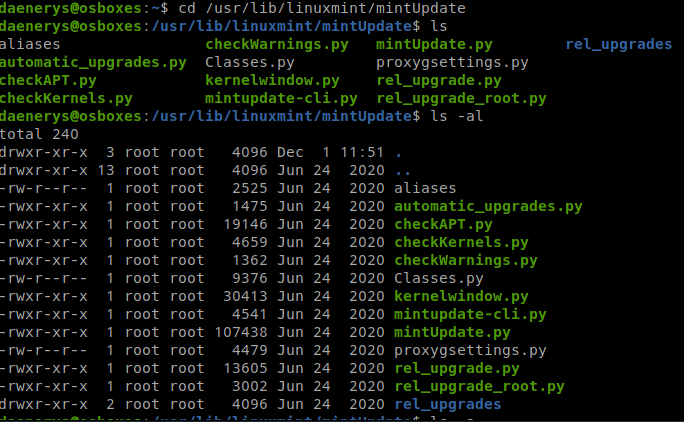

但是进入到目录之后,发现不存在两个脚本文件

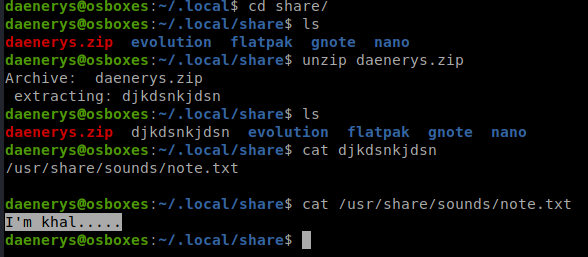

进入~目录的.local/share目录中,发现一个账号名的压缩包,解压之后得到一个写着路径的文件,查看note.txt文件,得到一句话I‘m khal.....

6、使用google搜索一下这段话,看到了khal全名,khaldrogo

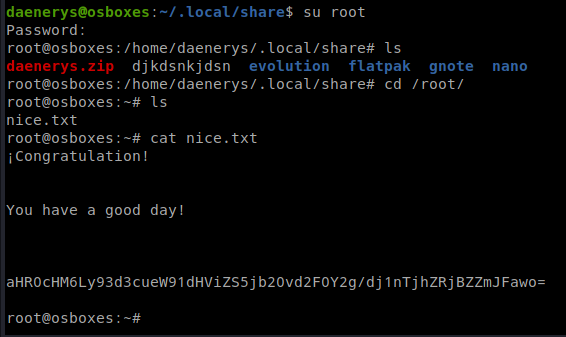

使用命令su root,密码输入khaldrogo,成功提权,进入root目录,得到flag

没想到这个靶场主要考验的信息收集,分析利用的能力,果然做渗透最重要的还是信息收集~

完

Vulnhub实战靶场:WHO WANTS TO BE KING: 1

标签:环境 info file 官网 alt 使用 使用命令 一个 who

原文地址:https://www.cnblogs.com/sym945/p/14436980.html