标签:模式 输入 直接 密钥 有关 aes 使用 img 输入数据

XOR运算,中文简称异或

0 XOR 0 = 0

1 XOR 0 = 1

1 XOR 1 = 0

相同为0不同为1 运算符号:⊕

A 0 1 0 0 1 1 0 0

B 1 0 1 0 1 0 1 0 ⊕

1 1 1 0 0 1 1 0 A ⊕ B

因为 XOR 相同两个数字运算为0

所以 A⊕B⊕B = A 即对同一比特序列进行两次XOR运算就能便会原来

首先将消息按ascii编码 转换成比特序列,在随机生成和消息等长的比特序列(XOR密钥)和消息进行XOR运算,加密结束

将密文和XOR密钥进行运算,得到明文

一次性密码本无法破译:因为即使还原出正确的单词也无法判断是否就是明文,因为在破译的过程中有很多可以被理解的打你

密钥配送问题:发送密文就要放能破解密文的密钥,但是不能保证密钥发送时不被监听,但如果有方式能安全的将密钥发送过去,为什么不直接发送明文呢?

密钥保存问题:密钥长度和密钥长度等长,为了防止被破译,要妥善保管密钥,但是保护了和明文一样长的密钥,为什么不直接不保护明文呢?

密钥重用:不能重用过去的随机比特,一旦泄露,过去的通信都被泄露

密钥同步:不能错位,错位的信息无法揭秘

DES 是对称密码,现在DES能够被暴力破解,除了用它解密以前的密文,不应该再使用DES

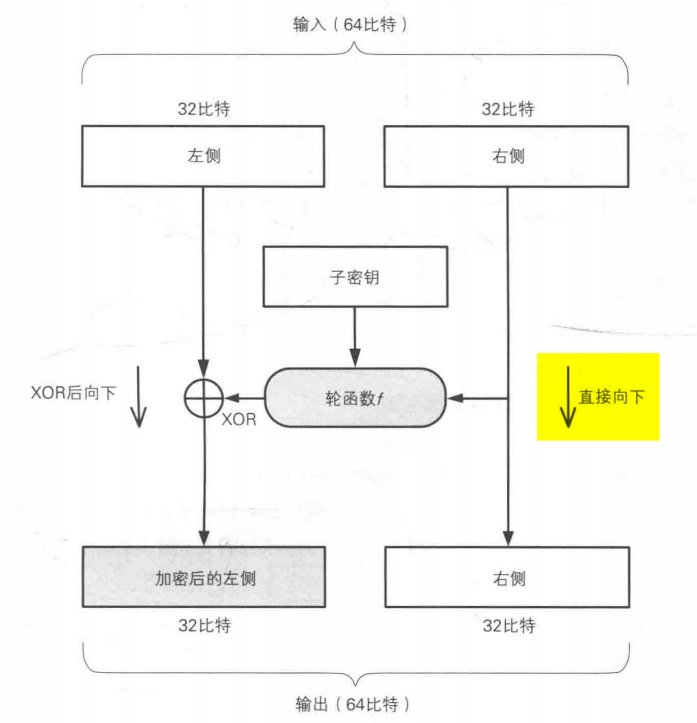

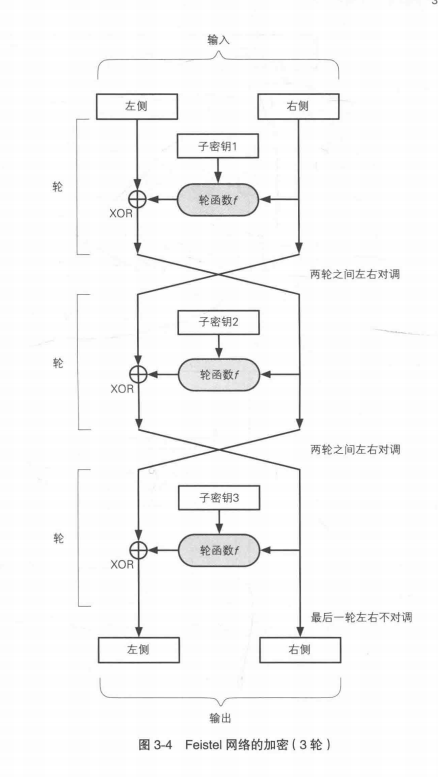

将64比特明文加密成64比特密文的对称密码算法,密钥长度56比特,每隔7比特设置错误检验比特

以64比特为单位进行加密,64称为一组,分组,分组为单位进行处理的密码算法称为分组密码

模式:当数据超过一组,需要加密算法进行迭代时,迭代的具体方式称为模式

整体流程:

解密将上述步骤重新运行一次即可解密

三重DES:为了增加DES的强度,将DES重复三次所得到的算法,也称为TDEA,3DES

标签:模式 输入 直接 密钥 有关 aes 使用 img 输入数据

原文地址:https://www.cnblogs.com/gyf8/p/14623145.html