标签:str 图片 cts service 删除 bec erb 更新 groups

需求:

1、用户"wangqing"可以查看default、kube-system 两个namespace下的pod以及pod日志权限

2、用户"xiaowang"可以在default这个namespace下pod执行命令,并且可以删除pod

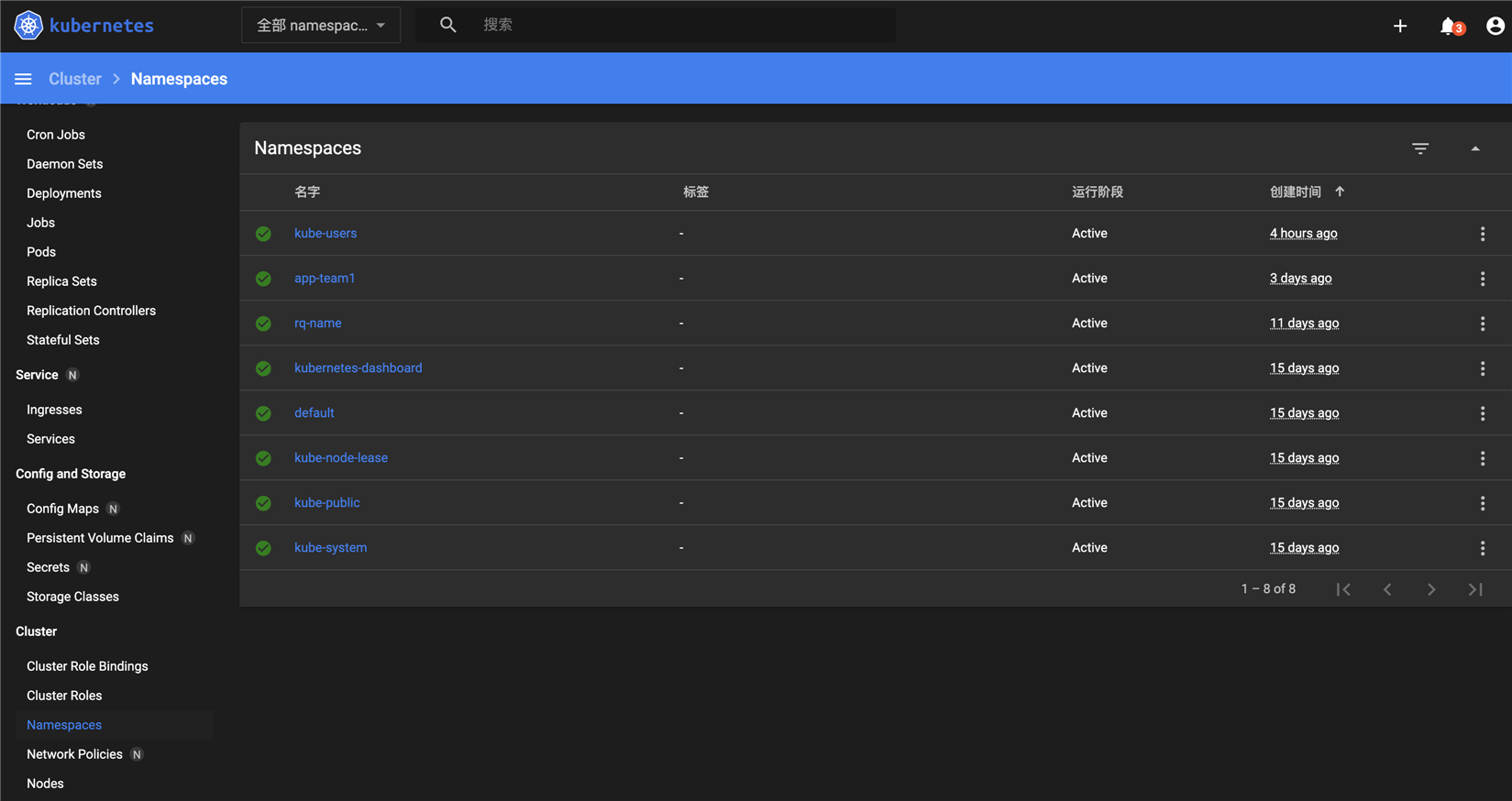

一、Serviceaccount服务账户和命名空间;

首先我们可以创建一个命名空间"kube-users",将两个serviceaccount账号同一管理;

#kubectl create ns kube-users

创建两个serviceaccount两个服务账号,指定上述的kube-users的命名空间

#kubectl create sa wangaing -n kube-users

#kubectl create sa xiaowang -n kube-users

查看kube-users下创建的两个serviceaccount服务账号

# kubectl get sa -n kube-users

NAME SECRETS AGE

wangqing 1 77m

xiaowang 1 77m

创建serviceaccount两个服务账号的同时也会生成对应的secret,我们在登陆的时候可以查看secret-token进行登录验证

[root@k8s-master01 ~]#kubectl get secret -n kube-users

NAME TYPE DATA AGE

wangqing-token-v45sp kubernetes.io/service-account-token 3 76m

xiaowang-token-tzpgc kubernetes.io/service-account-token 3 75m

namespace以及serviceaccount创建完之后,默认是没有任何权限的,接下来需要创建不同权限clusterrole和rolebinding将我们的sa(serviceaccount)账户与之绑定,即可实现不同用户拥有对namspace不同的管理权限了

二、创建不同权限的clusterrole

2.1、创建查询namespace下权限的clusterrole

#vim namespace-list.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: namespace-readonly

rules:

- apiGroups:

- ""

resources:

- namespaces

verbs:

- get

- list

- watch

- apiGroups:

- metrics.k8s.io

resources:

- pods

verbs:

- get

- list

- watch

#kubectl create -f namespace-list.yaml

2.2、将名为"namespace-readonly"的clusterrole绑定全局命名空间“kube-users”下,那么此时,“kube-users”下所有的serviceaccount账户都具有对全局的namespace查询权限

#vim namespace-readonly.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: namespace-readonly-sa

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: namespace-readonly. #指定名为“namespace-readonly”的clusterrole

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: Group

name: system:serviceaccounts:kube-users #针对该"kube-users"namespace下的serviceaccount进行授权,授权查询全局namespace的权限

#kubectl create -f namespace-readonly.yaml

验证clusterrolebinding绑定的之后的secretaccount账户,验证一下kube-users下的sa是否对namespace仅是只读权限

2.3、创建一个具有查看pod权限的clusterrole

#vim pod-log.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: pod-log

rules:

- apiGroups:

- ""

resources:

- pods

- pods/log

verbs:

- get

- list

- watch

#kubectl create -f pod-log.yaml

2.4、创建一个rolebinding.,将具有删除pod权限的clusterrole分别绑定在两个namespace下,也就是"kube-system"和“default”,授权sa账号为"kube-users"命名空间下的wangqing

#kubectl create rolebinding wangqing-pod-log --clusterrole=pod-log --serviceaccount=kube-users:wangqing --namespace=kube-system

#kubectl create rolebinding wangqing-pod-log --clusterrole=pod-log --serviceaccount=kube-users:wangqing --namespace=default

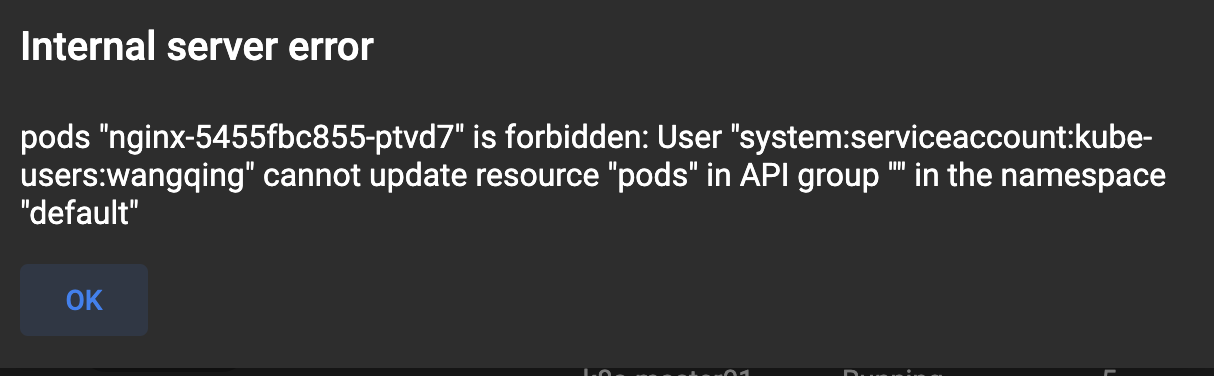

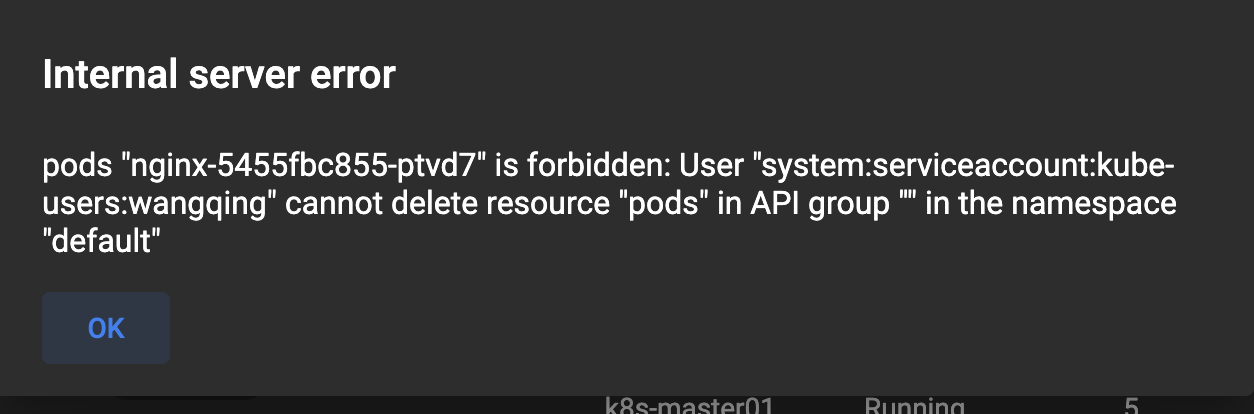

通过wangqing这个sa账户登录验证除了能查看pod状态的权限之外,其它权限(执行、删除、更新)都没有。如果执行未授权的操作将会报错,如下图所示:

2.5、创建一个拥有对pod执行、删除权限的clusterrole

#vim pod-exec.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: pod-exec

rules:

- apiGroups:

- ""

resources:

- pods

verbs:

- get

- list

- apiGroups:

- ""

resources:

- pods/exec

verbs:

- create

#vim pod-delete.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: pod-delete

rules:

- apiGroups:

- ""

resources:

- pods

verbs:

- get

- list

- delete

#kubectl create -f pod-delete.yaml -f pod-exec.yaml

创建一个rolebinding,将拥有执行、删除权限的clusterrole绑定在xiaowang上,并授权给default这个namespace这个命名空间

#kubectl create rolebinding xiaowang-pod-exec --clusterrole=pod-exec --serviceaccount=kube-users:xiaowang --namespace=default

#kubectl create rolebinding xiaowang-pod-delete --clusterrole=pod-delete --serviceaccount=kube-users:xiaowang --namespace=default

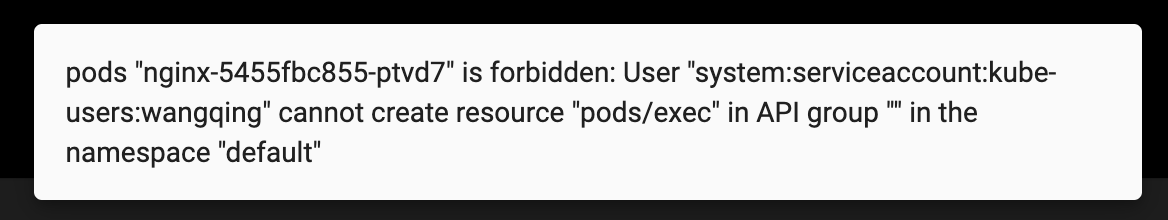

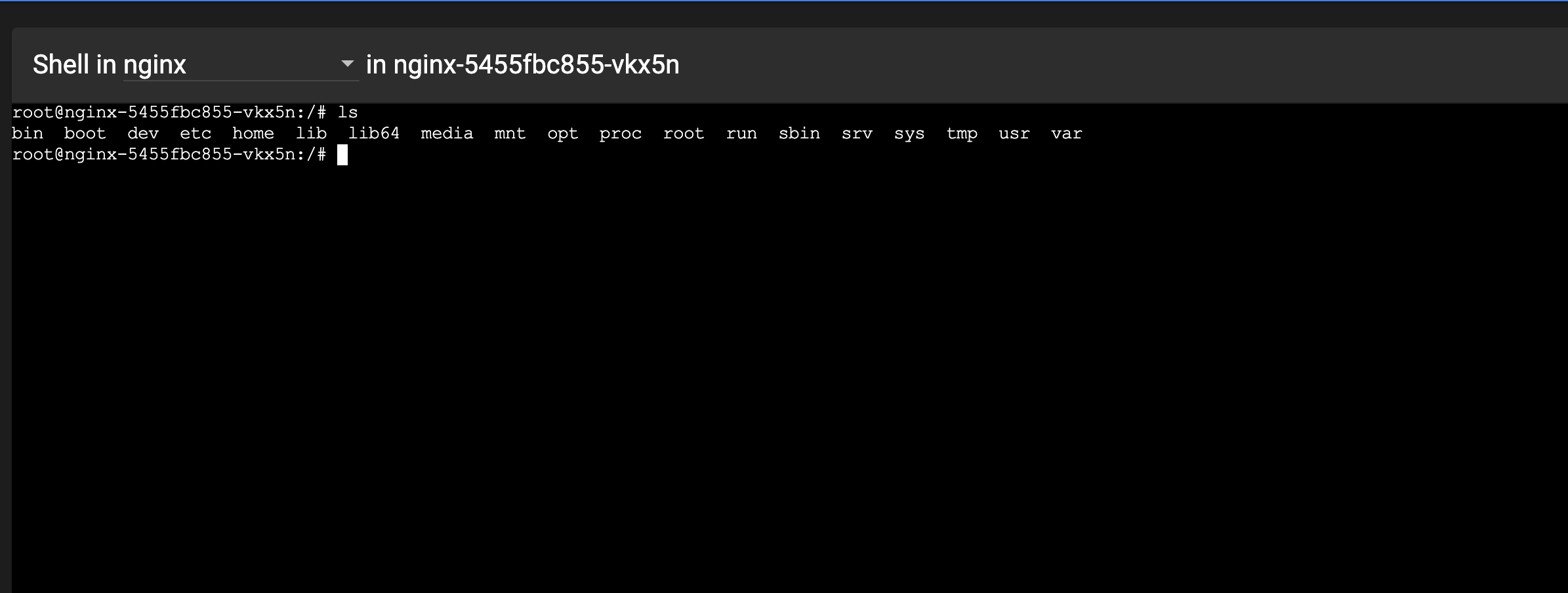

验证:通过xiaowang这个serviceaccount这个账户登录到界面可以看到在default这个命名空间下可以对pod进行执行、删除等操作

END!

RBAC-实现不同用户对不同namespace的不同权限控制

标签:str 图片 cts service 删除 bec erb 更新 groups

原文地址:https://www.cnblogs.com/bixiaoyu/p/14809196.html