标签:runtime 0x03 gets des 操作 asa sage alc log

0x01:

一、什么是序列化与反序列化?

Java序列化是指把 Java 对象转换为字节序列的过程;

Java反序列化是指把字节序列恢复为 Java 对象的过程;

漏洞挖掘位置:白盒(以实际情况做参考)

0x02:

一个类的对象要想序列化成功,必须满足两个条件:

1:该类必须实现 java.io.Serializable 接口。

2:该类的所有属性必须是可序列化的。如果有一个属性不是可序列化的,则该属性必须注明是短暂的。

0x03:

需要用到jdk反序列化API

使用关键类

ObjectOutputStream(对象输出流),ObjectInputStream(对象输入流)

ObjectOutputStream(对象输出流)类中:通过使用writeObject(Object object) 方法,将对象以二进制格式进行写入。

ObjectInputStream(对象输出流)中:通过使用 readObject()方法,从输入流中读取二进制流,转换成对象。

0x04

我们创建一个 User 类,实现 Serializable 接口,并生成一个版本号

import java.io.Serializable;

public class User implements Serializable {

private static final long serialVersionUID = 3604972003323896788L;//序列号,确定版本一致

private transient int age;

private String name;

private String sex;

public int getAge() {

return age;

}

public String getName() {

return name;

}

public String getSex() {

return sex;

}

public void setAge(int age) {

this.age = age;

}

public void setName(String name) {

this.name = name;

}

public void setSex(String sex) {

this.sex = sex;

}

}

Serializable 接口的作用只是用来标识我们这个类是需要进行序列化,并且 Serializable 接口中并没有提供任何方法。

SerialVersionUid 序列化版本号的作用是用来区分我们所编写的类的版本,用于判断反序列化时类的版本是否一直,如果不一致会出现版本不一致异常。

transient 关键字,主要用来忽略我们不希望进行序列化的变量

0x05:

定义一个Person类,实现Serializable接口

import java.io.Serializable;

public class Person implements Serializable {

private static final long serialVersionUID = -5809452578272945389L;

private int age;

private String name;

private String sex;

public void setName(String name) {

this.name = name;

}

public void setAge(int age) {

this.age = age;

}

public void setSex(String sex) {

this.sex = sex;

}

public String getName() {

return name;

}

public int getAge() {

return age;

}

public String getSex() {

return sex;

}

}

0x06:

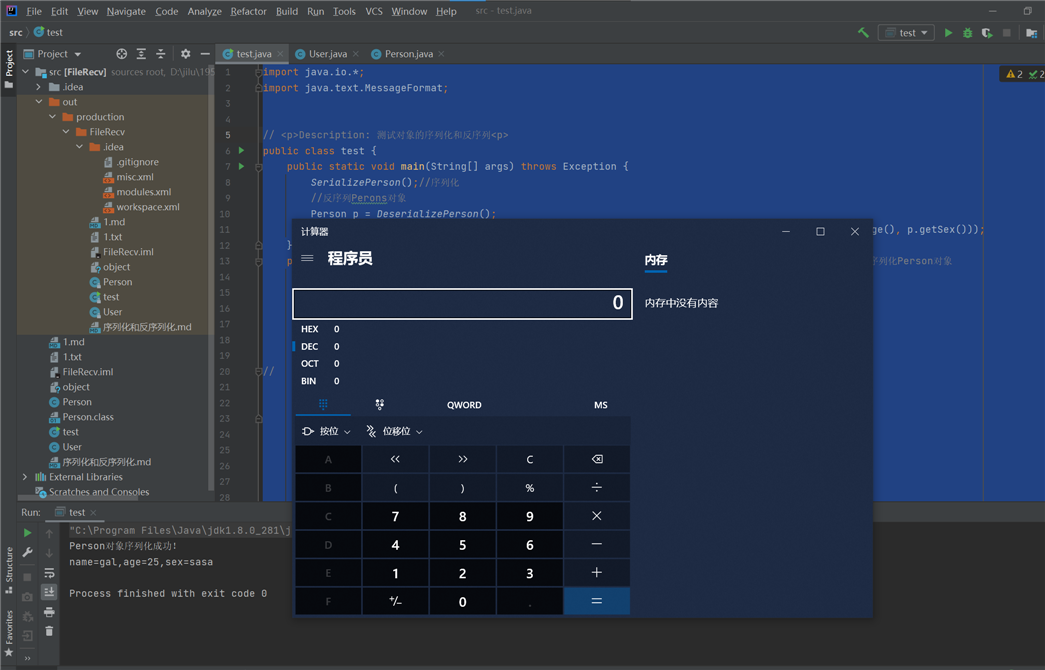

序列化和反序列化test类对象

import java.io.*;

import java.text.MessageFormat;

//

Description: 测试对象的序列化和反序列

public class test {

public static void main(String[] args) throws Exception {

SerializePerson();//序列化

//反序列Perons对象

Person p = DeserializePerson();

System.out.println(MessageFormat.format("name={0},age={1},sex={2}",p.getName(), p.getAge(), p.getSex()));

}

private static void SerializePerson() throws FileNotFoundException, IOException { //Description: 序列化Person对象

Person person = new Person();

person.setName("gal");

person.setAge(25);

person.setSex("sasa");

// person.setSex("calc.exe");

// ObjectOutputStream 对象输出流,将Person对象存储到E盘的Person.txt文件中,完成对Person对象的序列化操作

ObjectOutputStream oo = new ObjectOutputStream(new FileOutputStream("/Person.txt"));

oo.writeObject(person);

System.out.println("Person对象序列化成功!");

oo.close();

}

private static Person DeserializePerson() throws Exception, IOException { //Description: 反序列Perons对象

ObjectInputStream ois = new ObjectInputStream(new FileInputStream("/Person.txt"));

Person person = (Person) ois.readObject();//

// System.out.println("Person对象反序列化成功!");

Runtime.getRuntime().exec("calc.exe");

return person;

}

}

漏洞危害 (远程命令/代码执行漏洞)

使用参考转载来源文档

实现了Serializable的类中的serialVersionUID是干什么用的

https://blog.csdn.net/fengqing5578/article/details/103120738

什么是反序列化 如何实现java反序列化 Serializable作用

https://blog.csdn.net/qq_35868412/article/details/86978141

深入理解JAVA 反序列化漏洞(Seebug Paper)https://paper.seebug.org/312/

标签:runtime 0x03 gets des 操作 asa sage alc log

原文地址:https://www.cnblogs.com/doqingTeenager/p/14831145.html