标签:blog http ar 使用 sp on 2014 问题 log

今年,国内各种CTF比赛应接不暇,第一次参加CTF是因为百度举办的BCTF。当时和几个好友一起参加了,过程相当的有趣,因此走上了这条不归路。

CTF真的是很考验脑力的一个东西,题目涉及的范围相当之广,每次参加CTF我都有一个很强烈的感受:知识完全不够用,还是关掉浏览器滚回去好好学习!

今天,又是SCTF开赛,排行榜上各种大神我等只能膜拜,决心好好学习,系统的学一下,今天先从CODE开始。

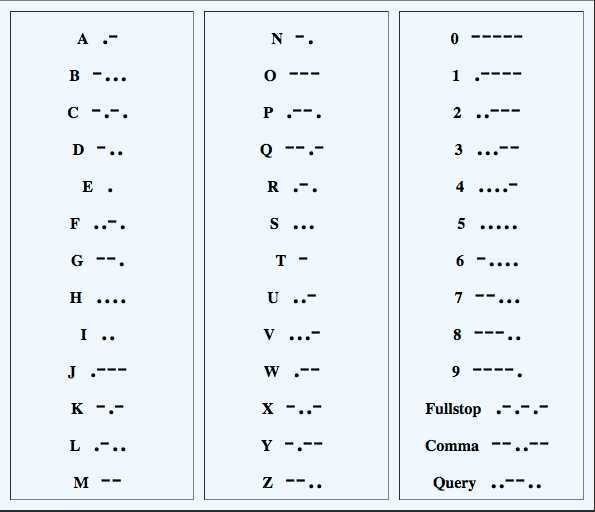

我想,在CTF里面比较常见的要属摩斯码了。就是由点和横线组成的特殊符号串。如下图:

图中已经给的很清楚了,对照着解就可以了。

排名第二的当属base64了,出现的次数好像比上面的要多啊:)不管了。

base64最显著的特征是什么呢?聪明的你们一定知道,那就是:如果字符串后面有一个=或者两个==那么肯定是base64这货无疑了。

但是,注意并不代表着没有这两个就不是base64了,要仔细的分析。base64另一个主要特征就是字符串的个数必定是4的倍数,那么

问题来了:如果不够怎么办呢?哈哈,前面说的=号就派上用场了,当个数不足4的倍数的时候就使用=号来填充。

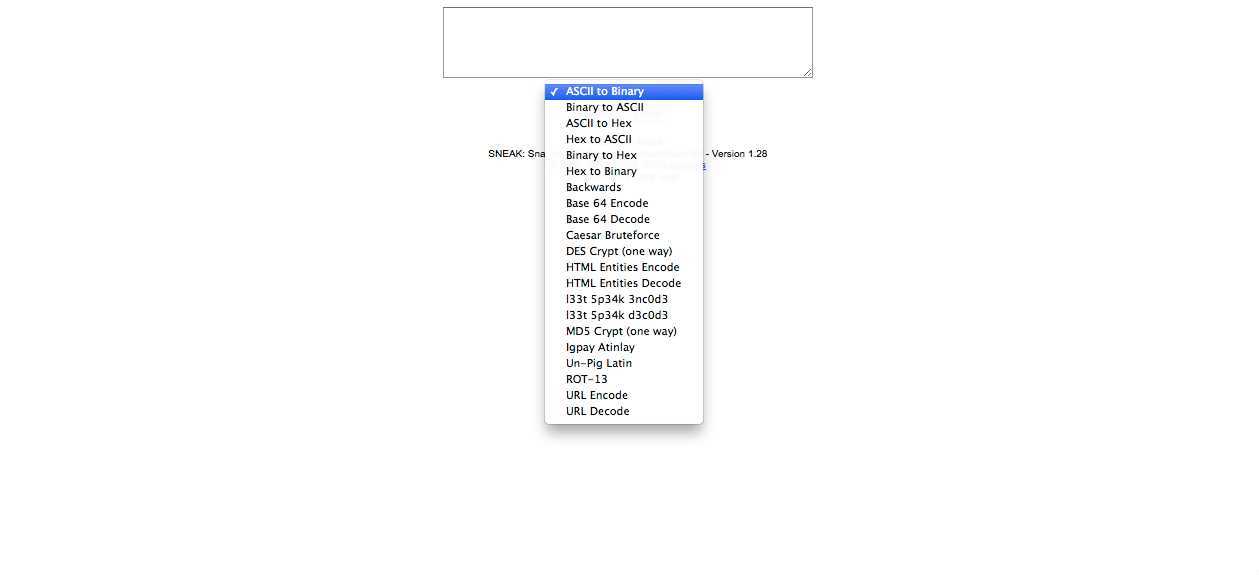

一般解base64可以使用Python或者直接使用Firefox的hackbar扩展或者可以使用这个链接来进行解码。

其实这个网站提供了很多种编码的解码方法,可以收藏一下:)

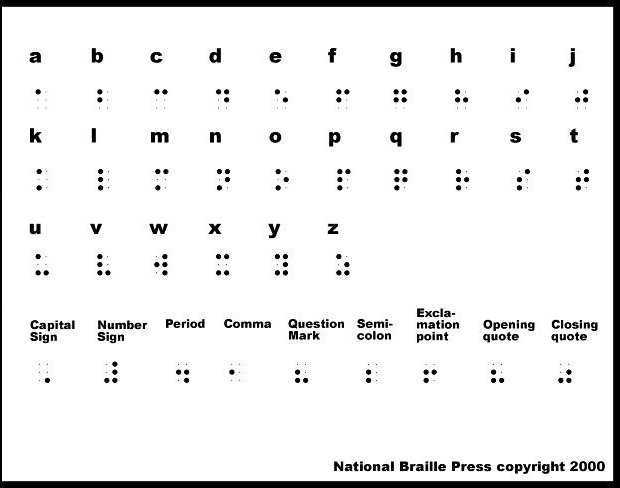

还有一种使用比较少的code,叫braille。

有一定的方向性,很好记吧。

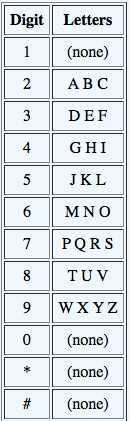

还有一种,很简单,就是手机键盘,给你一串数字,在手机上敲出来。

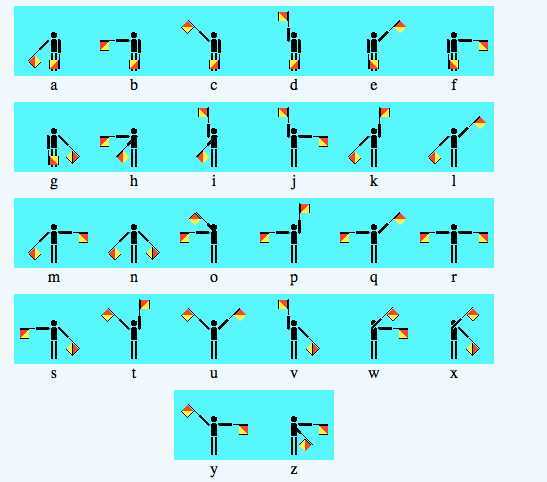

还有这一种,很少使用了,不过还是了解一下比较好。Semaphore,根据旗帜的不同位置来判断是哪个字母。

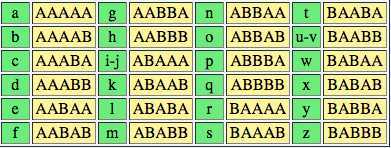

最后一个了:Bacon cipher

好了,差不多就写到这,只是基础,高级赛棍可以无视了!

标签:blog http ar 使用 sp on 2014 问题 log

原文地址:http://www.cnblogs.com/websec/p/4148957.html