标签:des blog http io 使用 sp strong on 数据

谷歌安全团队在今年10月发现的一个高危SSL漏洞POODLE(贵宾犬漏洞)影响SSL V3.0版本。近日,该漏洞卷土重来,这次它甚至影响到SSL升级版——TLS协议。

漏洞概况

根据360监测结果显示,本次漏洞影响同样广泛,并且攻击者利用成本比上一次更便利,漏洞起因是由于TLS1.2没有正确校验PADDING,导致攻击者即使不先降级到SSL3.0,也能通过TLS1.2,用中间人攻击方法绕过传输层加密机制,窃取用户的敏感信息,例如cookies信息,帐号信息等,这种攻击在咖啡馆环境或局域网环境影响巨大,攻击者只要发送256个请求,就能覆盖到一个cookie中的敏感字符,或者发送4096个请求,就能覆盖到cookie中的16个敏感字符,所以建议普通用户及时更新浏览器版本,站长及厂商更新相应设备的补丁,除了HTTPS商业,政府网站,目前已确定F5,A10,HP等网络设备均受影响,其他的网络设备的安全情况。

站长们要想检测他们的服务器或者负载均衡设备是否易受到影响,可以通过这个地址进行检测。如果您看到This server is vulnerable to the POODLE attack against TLS servers. Patching required.提示,则证明受此网站受此漏洞影响

安全建议

针对个人上网用户,我们建议您使用最新版浏览器,不要再使用IE6,及时更新到IE11或IE12,如果您是低版本的FireFox或Chrome用户,可以通过下面的配置禁止SSL3.0和TLS1.2,临时降低风险。

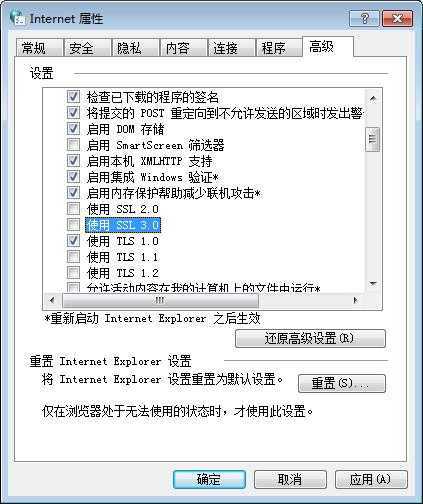

IE低版本用户:

打开浏览器,选择工具->Internet选项->高级->把“USE SSL 3.0”选项去掉

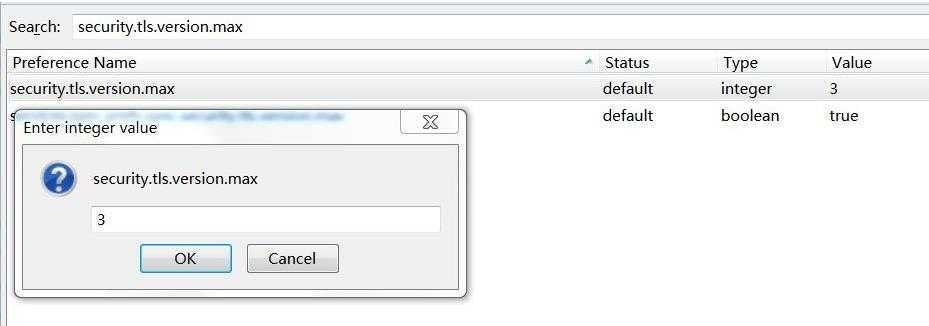

FIREFOX低版本用户:

在浏览器地址栏输入 about:config,将security.tls.version.max 设置为 3,security.ssl3.rsa_fips_des_ede3_sha 设置为 false

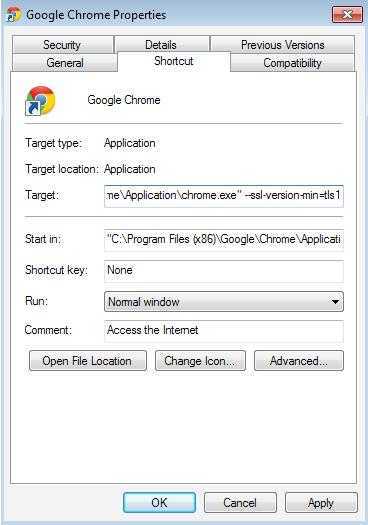

Chrome低版本用户:

右键点击CHORME图标,输入--ssl-version-min=tls1 -- "%1",如下图

写在最后

SSL协议漏洞和SSL证书相关吗?不用SSL证书就没有漏洞吗?当然不是!这就好比,你想补门上的洞,但前提是你家得有门!修复SSL漏洞,前提是你用了SSL证书。如果没用SSL证书,那就不是修补的问题,而是整个门庭大开!数据明文外泄,拦都拦不住!沃通提醒:SSL证书是互联网安全基础设施,站长必备!

标签:des blog http io 使用 sp strong on 数据

原文地址:http://www.cnblogs.com/ban-xian/p/4166356.html