标签:

1、通过对设备或者防火墙的探测来审计它的安全性。

2、探测目标主机所开放的端口。

3、网络存储,网络映射,维护和资产管理。(这个有待深入)

4、通过识别新的服务器审计网络的安全性。

5、探测网络上的主机。

Nmap 简单扫描:

Nmap 默认发送一个arp的ping数据包,来探测目标主机在1-10000范围内所开放的端口。

解释:Target ip address 为你目标主机的ip地址

例子:nmap 192.168.2.107

介绍:-vv 参数设置对结果的详细输出。

例子:nmap -vv 192.168.2.107

解释:nmap 自定义扫描,nmap 默认扫描目标1-10000范围内的端口号。我们则可以通过参数-p 来设置我们将要扫描的端口号。(rangge)为要扫描的端口(范围),端口大小不能超过65535,Target ip 为目标ip地址

例子:扫描目标主机1-50号端口:nnmap -p1-50 192.168.2.107

解释:指定几个端口进行扫描

nmap -p80,443,22,21,8080,25,53 192.168.2.107

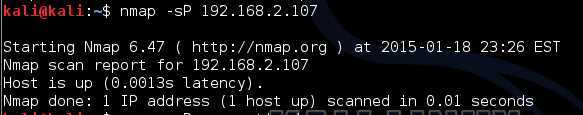

解释:sP 设置扫描方式为ping扫描(主机存活)

nmap -sP 192.168.2.107

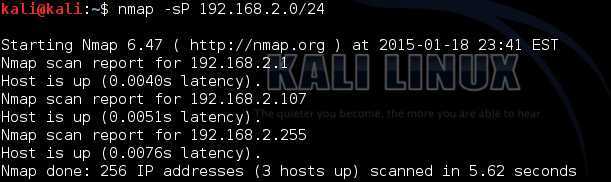

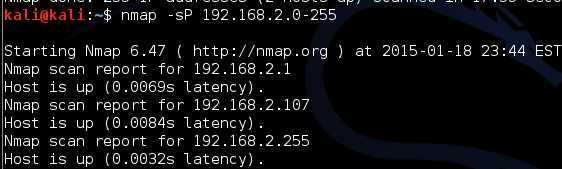

解释:nmap 还可以设置扫描一个网段下的ip,CIDR 为你设置的子网掩码(/24 , /16 ,/8 等)

nmap -sP 192.168.2.0/24

nmap -sP 192.168.2.0-255

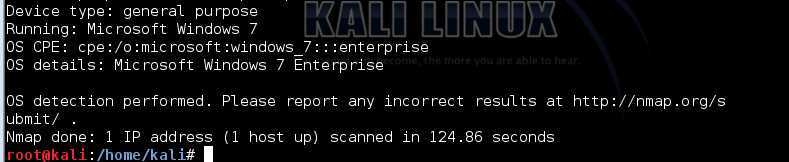

nmap -O 192.168.2.107

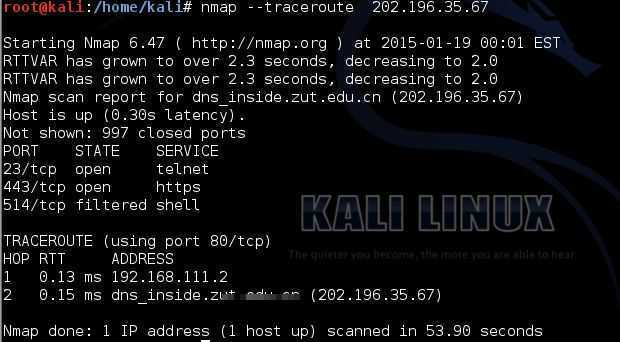

通过路由器追踪可以轻松的查处从我们电脑所在地到目标地之间所经常的网络节点,并可以看到通过各个节点所花费的时间(百度百科)

nmap --traceroute 202.196.35.67

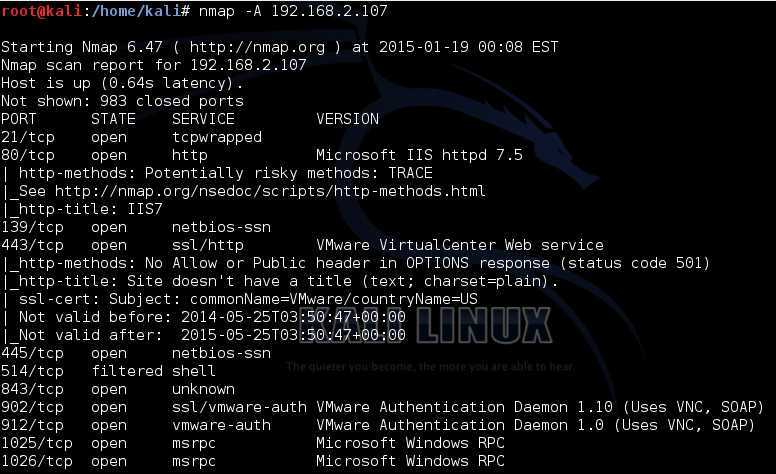

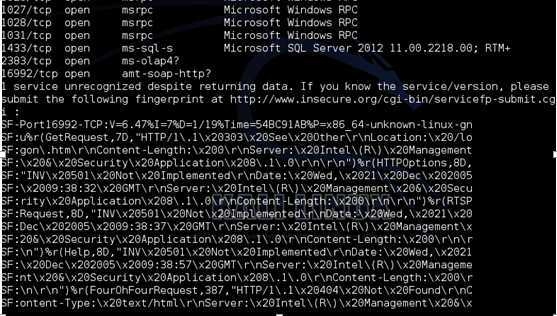

解释:nmap 万能开关

次选项设置包含了1-10000的端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。

例子:

nmap -A 192.168.2.107

标签:

原文地址:http://www.cnblogs.com/smilewxt/p/4250389.html