标签:sftp攻击 ssh/sftp安全 巧妙绝情 攻击记录 暴力破解

一次基于ssh的sftp服务器被攻击实记

前段时间12月分左右,公司需要搭建了台sftp服务器,当时想只是传下文件,何况我这还是基于SSH的SSL加密的sftp,也没有太再次安全问题,结果这个月每天晚上有人在暴力攻击,安装设置我以前的博文中有写到,这里记录下被攻击,以及防攻击的实录。(centos6.X)

查看ssh登录日志

分析日志

防攻击措施

自己写了个脚本

查看日志

ssh 登录日志一般在 /var/log/secure,有些linux版本可能再/var/log/messages,我们只要修改ssh配置文件sshd_config,在配置文件中加入SyslogFacility authpriv,然后重启sshd 服务,以后sftp服务器就会将日志记录在/var/log/secure。

分析日志

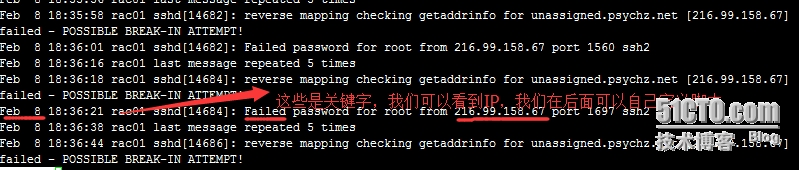

我们来查看下服务器日志,用命令cat /var/log/secure|more

那到底有多少次暴力攻击呢?用命令 cat /var/log/secure|grep Failed |wc -l

这次都次连接攻击,要赶紧防范罗。

防攻击措施

要防范当时首先想到的是/etc/passwd 和修改ssh配置文件,还有linux自带的 TCP Wrappers啊。

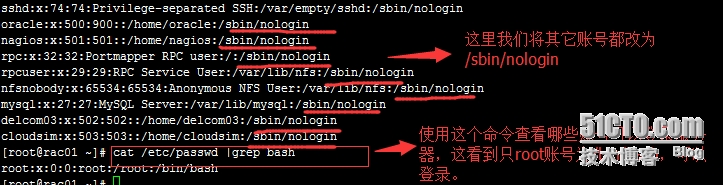

对于/etc/passwd文件,我们要做是禁止不必要账号本地登录服务器,像mysql,oracle,以及上次做sftp登录时的账号delcom03等,修改最一项为/sbin/nologin即可,这样这些账号就只能网络认证,不能登录本地服务器。

更安全一点我可以修改root为其它名字,这样不管人家怎么用root暴力破解也没用。

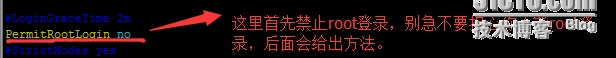

接下我们修改sftp服务器配置文件,Vim /etc/ssh/sshd_config修改如下图:

经过上面配置文件的修改,实现了只有 192.168.0.0和172.17.0.0两个网络可以用root账号ssh和sftp登录,不是这两网络的只能用delcom03账号sftp登录。

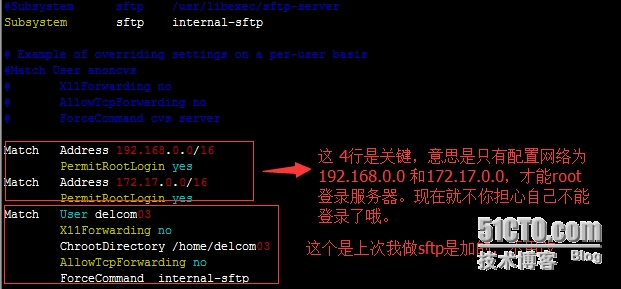

再来修改下TCP Wrapper这个简易防火墙,它主要由两个文件组成/etc/hosts.allow和/etc/hosts.deny。

hosts.allow相当于白名单,hosts.deny相于黑名单,当两个冲突时以白名单为准,可不是拒绝优先哦。

执行命令vim /etc/hosts.allow,先加入白名单到服务器,注意下格式为sshd:ip (进程:IP) ,如下图:

再来加入我在日志中发现在的所有非法IP到/etc/hosts.deny。执行命令vim /etc/hosts.deny即可。如下图。

自己写的脚本

由于手动查看日志然后再将非法IP加入到/etc/hosts.deny,效率低,也不具有时时性,因此用脚本是最好的方法,且错误性少了很多比手动。

脚本实现功能:

只检查当天的日志记录。

发现有账号登录成功,自动记录该IP。

当天用正确帐号输入错误密码10次或者以上时,自动禁用该非法IP。

当天用错误帐号试登录了10次或者以上时,自动禁用该非法IP。

最后,根据服务器被攻击频率,性能啊,将期加入到定时任务中去,可执行crontab –e

本文是巧妙绝情一个字一个图打出来,参考了好多资料,感谢他们的分享,基于open source分享精神,转载请注明出出。

参考资料:

鸟哥 第九章、防火墙与 NAT 服务器:http://vbird.dic.ksu.edu.tw/linux_server/0250simple_firewall.php#tcp_wrappers

本文出自 “巧妙绝情-李靖” 博客,请务必保留此出处http://qiaomiao.blog.51cto.com/484197/1613794

标签:sftp攻击 ssh/sftp安全 巧妙绝情 攻击记录 暴力破解

原文地址:http://qiaomiao.blog.51cto.com/484197/1613794