Exchange2013 SP1的详细安装及配置

说到Excchange相信很多童鞋都很熟悉了,对于Exchange从2003到目前最新的Exchange2013的功能及架构的变化大家都已熟悉了,变化最多的也就是普通操作上,从C/S架构变化到了B/S架构了,当然内部的功能变化也相当大,对功能在此就不多介绍了。由于近期工作不是非常繁忙,就做了一些关于Exchange2013相关的部署及应用,我准备了一些关于Exchange2013功能应用集合,后期也会陆续上传分享给大家,希望对大家有用,今天介绍的是第一篇,具体见下:

环境介绍:

Hostname:Iternal-DC

IP:10.10.1.254

Roles:DC、DNS、CA

Hostname:Iternal-Ex01

IP:10.10.1.50

Roles:Exchange Mailbox

Hostname:Iternal- Ex03

IP:10.10.1.52

Roles:Exchange CAS & Hub

Hostname:Iternal-TMG

IP:10.10.1.1

Roles:Gateway

我们首先在Iternal-Ex01上安装必须条件:在此我们通过powershell来安装所需角色和功能

因为Iternal-Ex01为Mailbox角色,所以运行以下powershell命令即可。

Install-WindowsFeature AS-HTTP-Activation,Desktop-Experience,NET-Framework-45-Features,RPC-over-HTTP-proxy,RSAT-Clustering,RSAT-Clustering-CmdInterface,RSAT-Clustering-Mgmt,RSAT-Clustering-PowerShell,Web-Mgmt-Console,WAS-Process-Model,Web-Asp-Net45,Web-Basic-Auth,Web-Client-Auth,Web-Digest-Auth,Web-Dir-Browsing,Web-Dyn-Compression,Web-Http-Errors,Web-Http-Logging,Web-Http-Redirect,Web-Http-Tracing,Web-ISAPI-Ext,Web-ISAPI-Filter,Web-Lgcy-Mgmt-Console,Web-Metabase,Web-Mgmt-Console,Web-Mgmt-Service,Web-Net-Ext45,Web-Request-Monitor,Web-Server,Web-Stat-Compression,Web-Static-Content,Web-Windows-Auth,Web-WMI,Windows-Identity-Foundation

我们重启后,开始安装必备软件:

MicrosoftUnifiedCommunicationsManagedAPI4.0,CoreRuntime64-bit

MicrosoftOffice2010FilterPack64位

MicrosoftOffice2010FilterPackSP164位

接下来我们开始安装Exchange角色,放入Exchange2013 SP1的安装光盘,运行

我们使用自定义设置

我们只安装Mailbox角色

定义组织名称

下一步

我们直接单机install进行安装即可。上面的提示只是警告将要扩展AD的相关架构属性。

安装完成

CAS 安装

Install-WindowsFeature AS-HTTP-Activation,Desktop-Experience,NET-Framework-45-Features,RPC-over-HTTP-proxy,RSAT-Clustering,RSAT-Clustering-CmdInterface,RSAT-Clustering-Mgmt,RSAT-Clustering-PowerShell,Web-Mgmt-Console,WAS-Process-Model,Web-Asp-Net45,Web-Basic-Auth,Web-Client-Auth,Web-Digest-Auth,Web-Dir-Browsing,Web-Dyn-Compression,Web-Http-Errors,Web-Http-Logging,Web-Http-Redirect,Web-Http-Tracing,Web-ISAPI-Ext,Web-ISAPI-Filter,Web-Lgcy-Mgmt-Console,Web-Metabase,Web-Mgmt-Console,Web-Mgmt-Service,Web-Net-Ext45,Web-Request-Monitor,Web-Server,Web-Stat-Compression,Web-Static-Content,Web-Windows-Auth,Web-WMI,Windows-Identity-Foundation

接下来也是同样安装软件

我们重启后,开始安装必备软件:

MicrosoftUnifiedCommunicationsManagedAPI4.0,CoreRuntime64-bit

MicrosoftOffice2010FilterPack64位

MicrosoftOffice2010FilterPackSP164位

接下来我们开始安装Exchange角色,放入Exchange2013 SP1的安装光盘,运行

开始安装

安装完成

然后我们通过浏览器打开Exchange server 的管理中心,因为从2013开始是通过web方式管理的,所以访问方式是https://cas-name/ecp

访问CAS服务器的名称

当前组织内的两台服务器及所担任的角色

通过powershell来查看

接下来我们首先在外部DNS添加相关的解析记录:我们的目的是实现对内外收发,所以需要添加一条MX记录,然后为了配置邮箱还需要配置一天SRV记录。

我们接下来就是配置系统设置,然后让对内对外能进行收发邮件,首先看看默认接受域

接受连接器

为了能接收到外面任意域的邮件,我们需要修改接受连接器的属性,开启匿名

选定Default Iternal-ex03----编辑----安全性---勾选匿名---保存即可

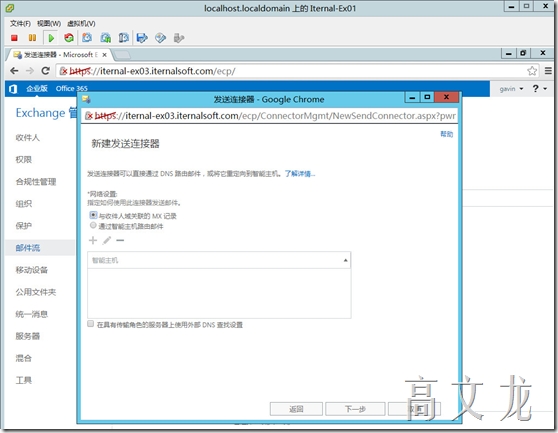

再次是为了能发送邮件,我们需要新建一个发送链接器:

单击---添加,输入一个名称----类型---自定义,根据自己的需求进行选择

地址空间为:*(星号)

源服务器为:Mailbox server:iternal-ex01

接下来我们需要创建一个测试账户,然后进行测试邮件收发了。

单击收件人----邮箱---添加---选择已存在的或者新建用户

保存即可

我们都知道,exchange2013默认的active sync、outlook anywhere是默认开启的。接下来我们,我们先通过owa进行邮件收发测试

Bob

Gavin收到的邮件

我们发现通过owa登陆邮箱后,提示证书错误,因为系统自动生成的是自签名证书

我们单击服务器-----选择CAS服务器-

所以我们需要为该服务器重新通过内部的CA服务器申请一张证书

单击—服务器----证书----添加

我们选择从证书颁发机构获取证书的请求

定义一个名称

将证书存放在指定的服务器上

定义证书的外网访问域名信息:

我们一般定义的服务有owa、outlook anywhere、activ sync等服务,在此时我们需要定义外网的访问名称,因为我们在试验前,已经在外网的dns上做了解析,mail.iternalsoft.com进行外部域名访问。所以我们需要在该步骤进行指定mail.iternalsoft.com为外部的访问名称

Owa从外部访问的域名为mail.iternalsoft.com

从内部访问为iternal-ex03.iternalsoft.com

定义active sync服务

定义完成

最后我们定义outlook anywhere

定义完成

下一步

定义证书名称:

定义证书存放路径

提交完成

接下来我们需要通过提交申请产生的req文件进行证书申请,通过记事本打开,然后复制里面的全部内容

然后打开证书申请链接

https://caaddress/certsrv 单击申请证书

证书模板我们选择---weeb服务器

单击提交---然后下载证书即可

然后,我们回到exchange管理中心—完成证书搁置

单击完成,提示输入证书路径

保存即可,然后完成整个搁置

接下来就是分配服务了给该证书,选择刚才新申请的证书---编辑---然后单击—服务,然后勾选对应的服务即可

保存,提示覆盖即可

接下来查看证书的服务状态

然后我们测试一下证书的有效性,我们发现登陆owa后,不提示证书错误了

查看证书属性

接下来我们在内部测试一下outlook anywhere

服务器验证通过:

成功登陆

我们查看自动发现的配置:

我们发现服务器的名称是乱码,其实正常的也应该是mailboxserver-----iternal-ex01.iternalsoft.com。

代理是使用内部CAS服务器名称

然后我们使用手动的方式而不是自动发现来配置另外一个outlook客户端在内部

手动输入mailbox server的名称—单击设置

设置代理—确认

单击检查然后通过设置

内部测试通过后,我们接下来通过TMG将Exchange的相关服务发布到外网即可

首先我们需要将Exchange的证书导出,然后导入到TMG内(连同私钥一块导出),发布owa使用https。

我们选择证书后----单机导出Exchange 证书

设置导出路径和密码

然后我们将倒出来的证书拷贝到TMG上,然后通过mmc导入到个人证书下即可

选择个人---导入证书---输入密码

确认

接下来我们需要通过TMG服务将Exchange服务发布到外网

新建防火墙规则---邮件服务器发布规则

我们需要将客户端访问和服务器到服务器的通信都要发布,所以我们先发布服务器端

选择要发布的协议

填写cas服务器的内部地址10.10.1.52

选择外部地址即可

发布完成SMTP服务器

继续客户端发布

同样写入CAS服务器的内部地址

到外部

接下来我们需要发布owa、active sync、outlookanywhere服务

我们先发布owa

选择版本

我们使用ssl,因为我们已导入了证书

填写内部访问名称及地址

填写外部域名访问: mail.iternalsoft.com

新建侦听器

我们同样选择ssl,然后选择一个外部地址同时使用一个证书

我们选择没有身份验证

单击一下步完成---下一步

我们选择无委派,下一步

单击完成

接下来创建active sync和outlook anywhere,所有的步骤跟上面owa一样,除了监听器,我们使用已经存在的即可

在此使用已经存在的web侦听器即可

步骤跟owa完全一样,所以直到完成

最后是outlook anywhere

同样使用已存在的侦听器

下一步默认完成

然后我们在外部网络也尝试配置outlook anywhere和owa,active sync就不试了,因为没有多余的手机,服务肯定没问题,因为我已经测试了。

注:在外部使用outlook anywhere的话需要下载证书连然后安装即可

首先是owa的测试

输入有效的账户及密码后正常登陆

接下来在外网测试outlook anywhere

下载证书链后通过mmc导入到本地的受信任颁发机构即可

接下来就是配置outlook anywhere,我们选择exchange 的兼容服务

配置用户邮箱的基本信息;

然后在其设置中,在安全性中默认是使用的是协商身份验证

然后在高级中设置代理,勾选http连接到exchange server,然后单击exchange代理设置,设置服务器未外部发布的服务器名称:mail.iternalsoft.com

确认开始验证,验证通过会提示输入账户及密码

输入正确的账户密码后验证通过

然后打开outlook即可

查看outlook配置信息

接下来我们给外部发送测试邮件,在此我们给qq发送测试邮件

QQ邮箱收到邮件

本文出自 “高文龙” 博客,请务必保留此出处http://gaowenlong.blog.51cto.com/451336/1635559

原文地址:http://gaowenlong.blog.51cto.com/451336/1635559