标签:

一、实验描述:

Set-UID 是Unix系统中的一个重要的安全机制。当一个Set-UID程序运行的时候,它被假设为具有拥有者的权限。例如,如果程序的拥有者是root,那么任何人运行这个程序时都会获得程序拥有者的权限。Set-UID允许我们做许多很有趣的事情,但是不幸的是,它也是很多坏事情的罪魁祸首。

因此本次实验的目标有两点:

1.欣赏好的方面,理解为什么Set-UID是需要的,以及它是如何被执行的。

2.注意坏的方面,理解它潜在的安全性问题。

二、实验过程:

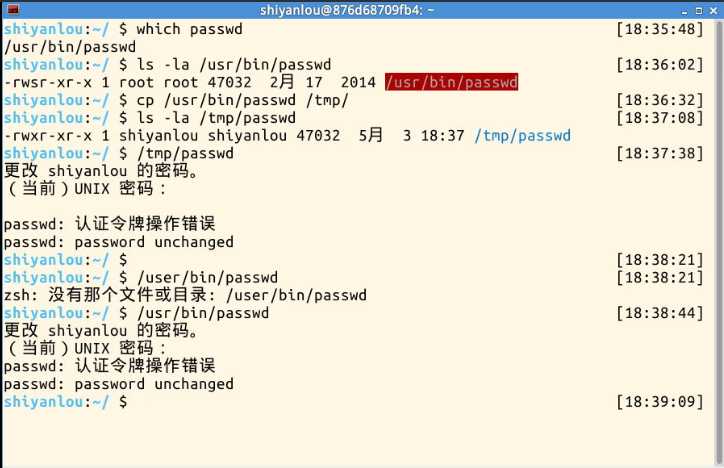

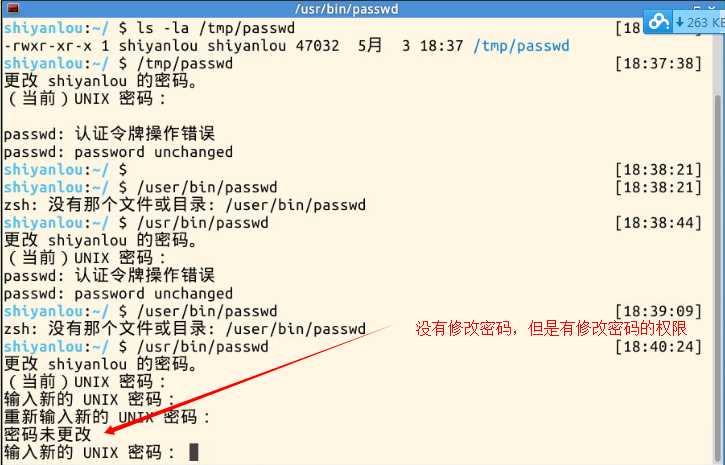

1、修改密码:

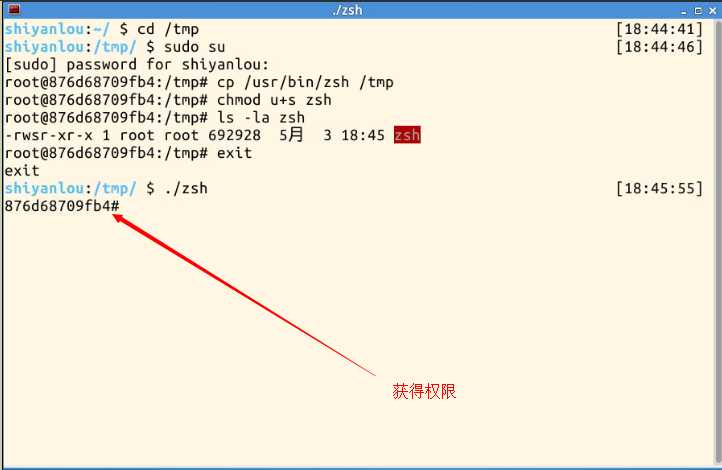

2、运行/tmp/zsh,获得了权限

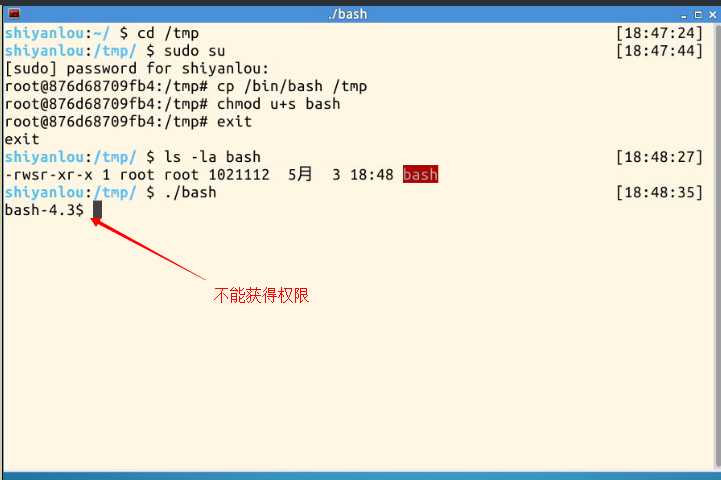

3、运行tmp目录下的bash不能获得权限

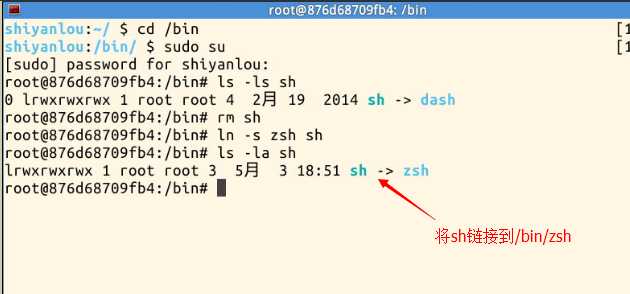

4、将sh进行链接

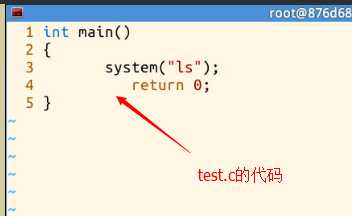

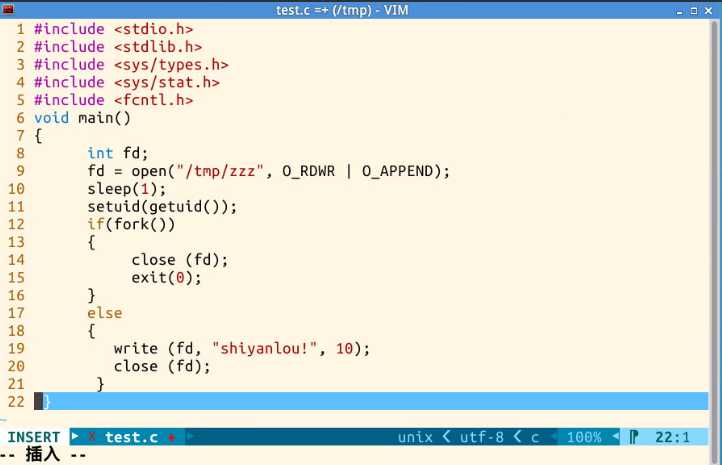

5、test的代码

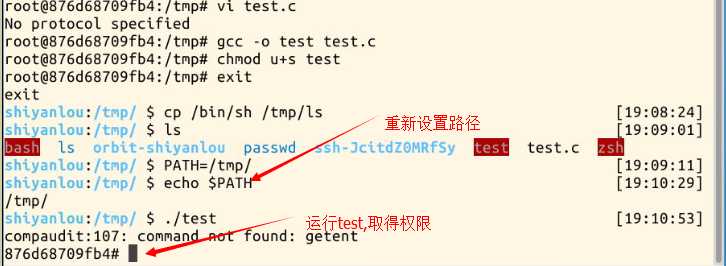

6、运行test

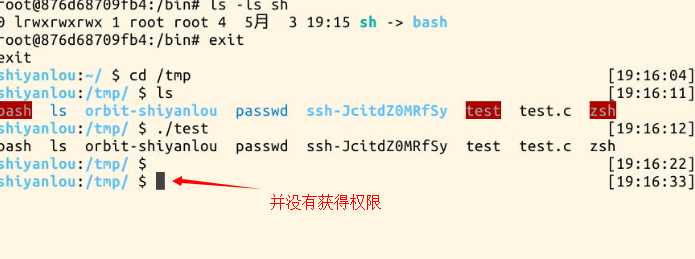

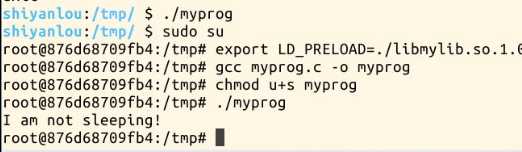

7、修改并没有得到root权限

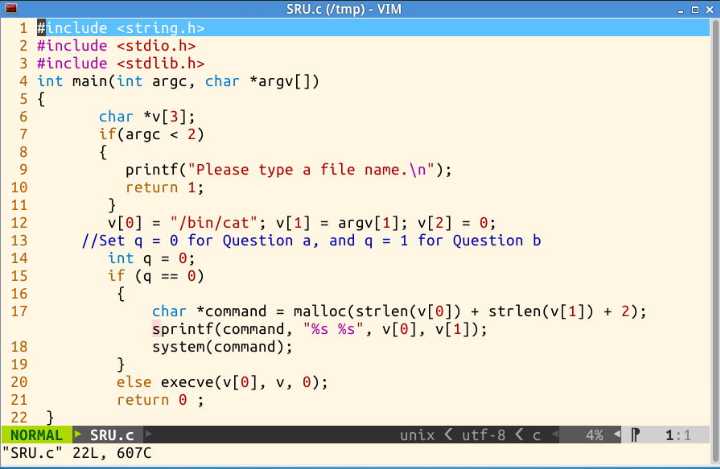

8、SRU程序

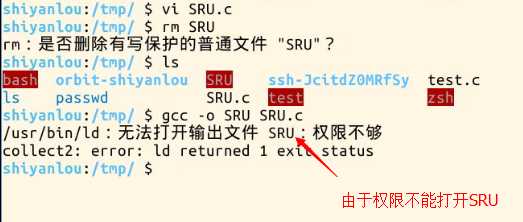

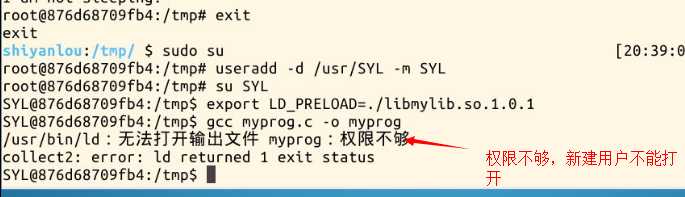

9、由于权限不能打开SRU

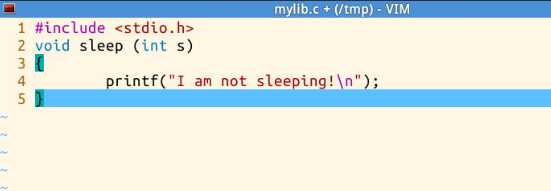

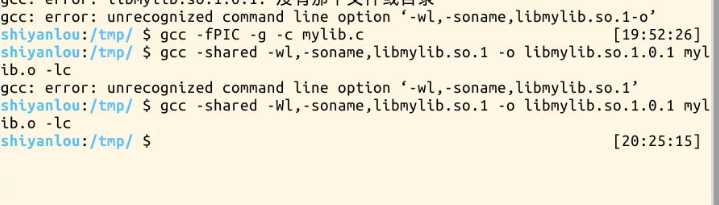

10、mylib

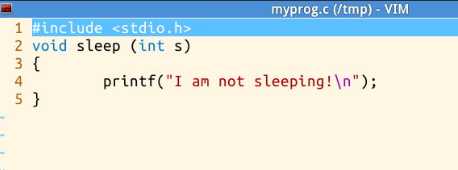

11、myprog程序

12、编译myprog程序

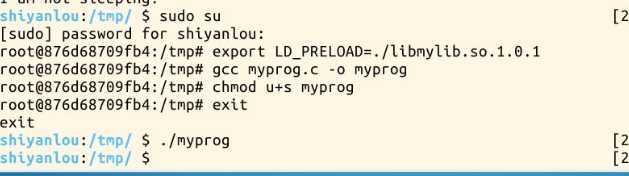

13、使用LD_PRELOAD重载sleep函数

14、不会重载sleep函数

15、新建一个用户重载sleep函数

16、后来的test文件

三、实验过程中的问题:

由于这次实验是探究性实验,只要跟着实验要求一步一步的走就可以了,但是要注意一个问题,那就是这次的实验看似是一个实验,但是其为相对独立的几个实验组成,这几个实验中都涉及到文件的权限管理,在一个部分完成后,要彻底清空这次的实验再进行下一个实验,以免对下一个实验的进行造成影响。

标签:

原文地址:http://www.cnblogs.com/wutangke/p/4474774.html