标签:

安全扫描是soapUI用来确定你的目标服务的潜在的安全漏洞。每个扫描发送一些恶意请求到您的服务,可能是需要处理的一个安全漏洞。

下面的安全扫描是目前可用的

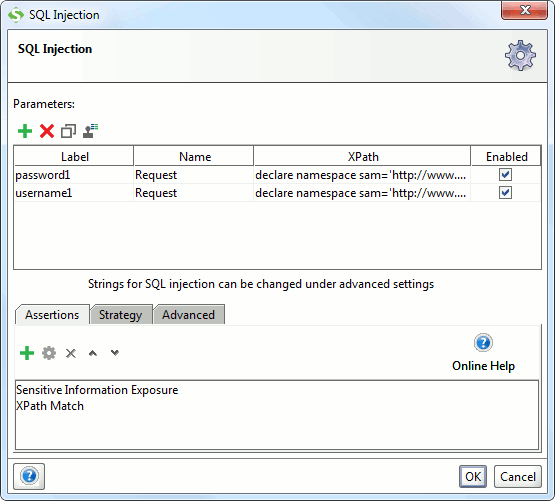

添加一个安全扫描步骤测试你的安全测试。无论是“添加SecurityScan”按钮,或在安全测试窗口中点击右键菜单选项。你首先会被提示输入添加类型的安全扫描,然后打开相应的安全扫描配置窗口:

(您可以通过双击它在安全测试窗口中打开现有扫描)。

这个对话框有对所有安全扫描相似的布局:该对话框的顶部通常包含用于定义表中用于测试(见下文)要求哪些参数。在中间有一个区域,用于安全扫描特定配置组件(在上面的截图未使用),并在底部有一些标签进行进一步的配置的:

在参数表中,断言标签和策略选项卡常用于多数安全扫描,让我们来看看他们的更多细节。

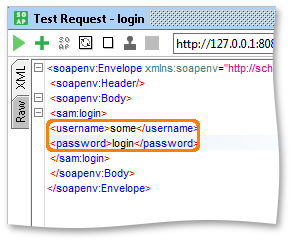

最安全扫描需要你定义底层请求的内容,你要把占位符用于相应的扫描,例如你可能发送如下消息的SOAP请求的内容:

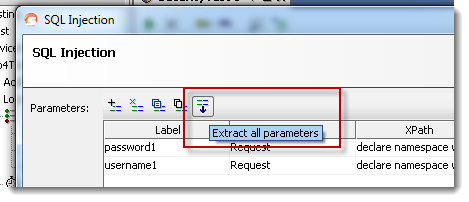

当此要求执行,例如SQL注入扫描,你会想在这两个用户名和密码字段,这就需要你来定义这两个表中的参数发送恶意的SQL语句。在Pro版本,这是容易实现的,先删除参数,按“Extract Parameters”按钮,如果它们包含一个值,这将在请求搜索所有可用的属性,并自动将它们添加到表

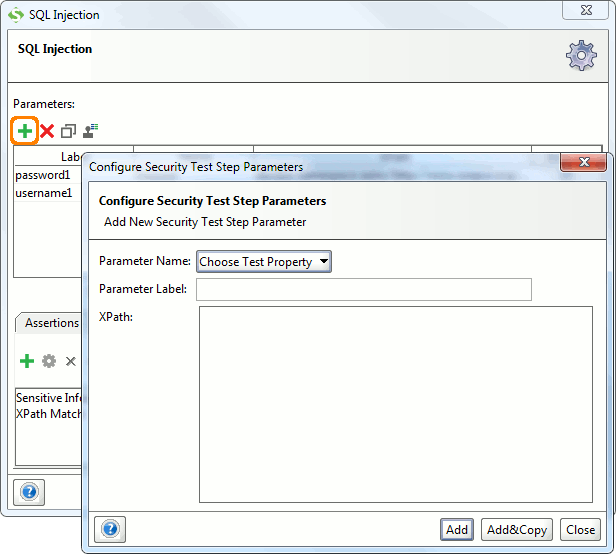

此外,还可以使用“添加参数”按钮,将打开一个对话框,手动指定参数:

在这里,你需要指定以下内容:

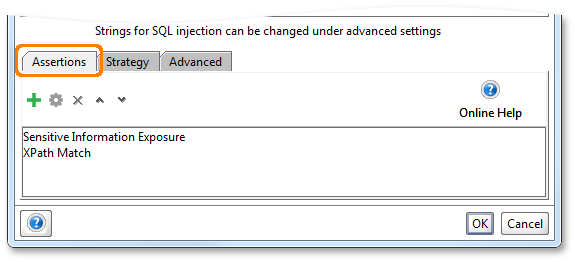

断言被用来评估如果目标系统有一个相应的漏洞是否为安全扫描请求的答复包含一些什么样的内容。该机制和标准测试要求是一样的; 使用该表中的断言标签来指定断言使用和其配置:

选择正确的断言并不总是重要的; 你怎么想你受到攻击的时候的系统表现?它返回一个错误或忽略该攻击?也许一个SQL注入攻击将是“成功的”,如果它成功地收到了有效输入(欺骗系统)预期的行为 - 一个适当的说法会在这种情况下,也许是检查响应不包含什么本来预期。

所有标准的断言是可用的,但也有一些新的专门用于此目的断言被添加(见下文)。

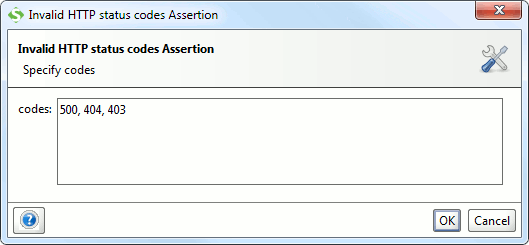

允许您指定一个逗号分隔的HTTP状态代码列表不应由目标服务返回

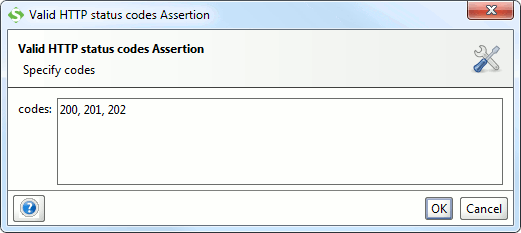

允许您指定一个逗号分隔的HTTP状态代码列表应该返回

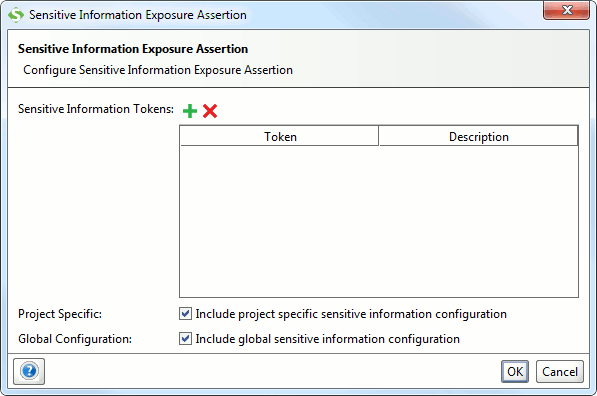

检查,揭示了可能被黑客进一步利用任何现有的漏洞,例如,如果该响应泄露正在使用的数据库的版本,黑客可以使用该信息来尝试利用与该数据库已知的安全问题。

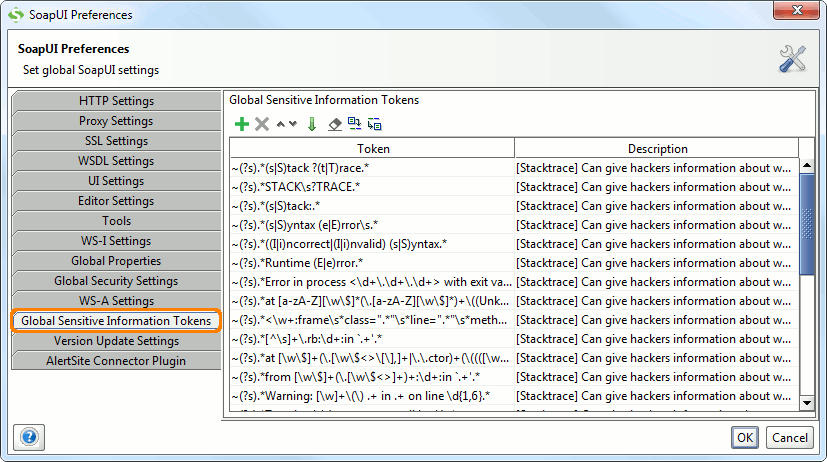

正如你所看到的,这种使用的默认配置可以在全球配置指定,所以,如果你想添加任何自定义标记使用在它可以专门为含安全扫描或在更高层次上进行的搜索中。提供的soapUI默认列表是在“Global Sensitive Information Tokens”选项卡下可见:

所述表有两列:

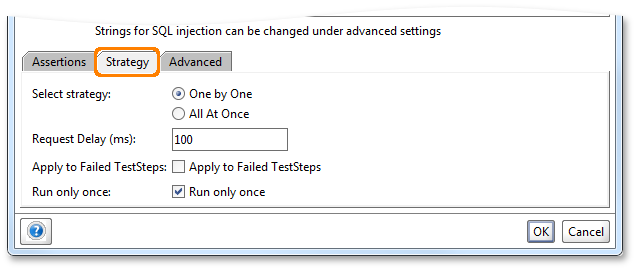

该战略选项卡允许您指定多个参数怎么在安全扫描的执行过程中要置换的并执行:

目前执行的两种模式:

“请求延迟”设置允许您指定多个改变请求之间的延迟,所以安全扫描不会超载您的服务器,“Apply to Failed TestSteps”选项可以让你控制是否应适用安全扫描应该如果在底层功能测试断言失败的情况下 - 默认情况下,这是禁用的,因为它可能没有什么意义。

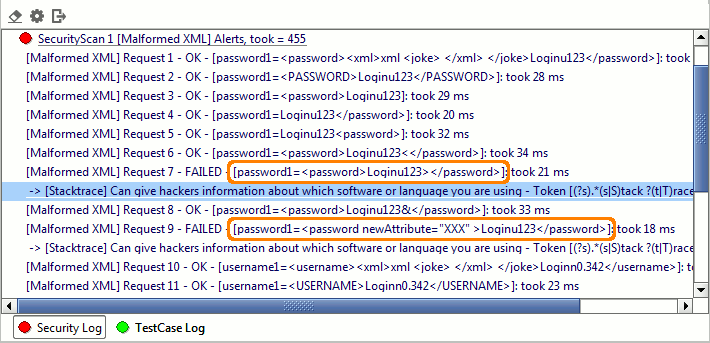

当安全扫描运行作为含安全测试的一部分,它发出的不同的改变按照请求来配置,为每个请求改变定义的参数。安全日志显示具体地哪些值连同任何断言失败被送到每个参数和请求:

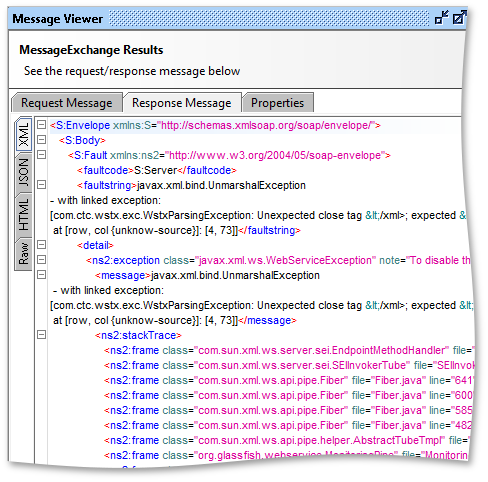

双击某个条目将打开标准的消息阅读器让你看到实际的请求发送和接收进行进一步分析,例如失败的XML格式不正确上述请求显示以下响应消息:

在这里,我们可以看到响应包含一个异常堆栈发送了一些服务使用的软件的细节,这可能是一个切入点,利用已知问题与该服务器的设置。

标签:

原文地址:http://www.cnblogs.com/zerotest/p/4673580.html