|

日志“路由及路由器工作原理深入解析1”http://user.qzone.qq.com/2756567163/blog/1438322342介绍了“为什么要使用路由器”和“TCP/IP

V4 协议网络的分段原理”2个问题;日志“路由及路由器工作原理深入解析2”http://user.qzone.qq.com/2756567163/blog/1438329517介绍了路由的工作原理,并以一个具体实例的实现深入剖析了路由的实现过程;日志“路由及路由器工作原理深入解析3”http://user.qzone.qq.com/2756567163/blog/1438362165介绍了路由器相关的另一个概念:端口,并对其工作原理进行解析。本文将以TPLINK路由器为操作对象,阐述路由器的操作方法。

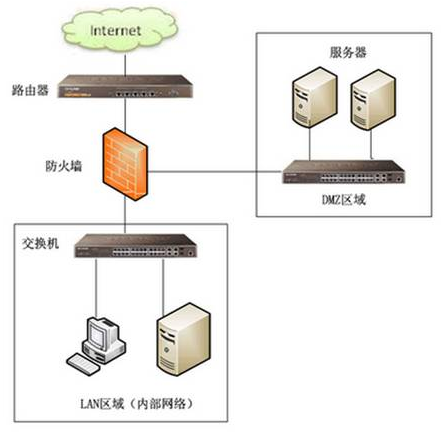

9、DMZ DMZ是 “Demilitarized Zone”的缩写,中文名称为“隔离区”,也称“非军事化区”。它是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个非安全系统与安全系统之间的缓冲区,这个缓冲区位于企业内部网络和外部网络之间的小网络区域内,在这个小网络区域内可以放置一些必须公开的服务器设置,如企业Web服务器、FTP服务器等。另一方面,通过这样一个DMZ区域,更加有效地保护了内部网络,常见网络结构如下:

DMZ方案为要保护的内部网络增加了一道安全防线,同时它提供了一个区域放置公共服务器,从而又能有效地避免一些互联应用需要公开,而与内部安全策略相矛盾的情况发生。在DMZ区域中通常放置公共服务器等一些公共设施。简单来说DMZ区是一个不同于LAN的另外一个区域,但位于防火墙之上,不受防火墙限制。

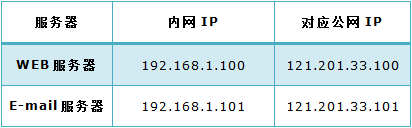

当规划一个拥有DMZ的网络时候,我们可以明确各个网络之间的访问关系,可以确定以下六条访问控制策略。 a、内网可以访问外网:内网的用户显然需要自由地访问外网。在这一策略中,防火墙需要进行源地址转换。 b、内网可以访问DMZ:此策略是为了方便内网用户使用和管理DMZ中的服务器。 c、外网不能访问内网:很显然,内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。 d、外网可以访问DMZ:DMZ中的服务器本身就是要给外界提供服务的,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。 e、DMZ不能访问内网:很明显,如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。 f、DMZ不能访问外网:此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。在网络中,非军事区(DMZ)是指为不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。 10、一对一NET映射 企业路由器的一对一NAT功能,也指静态NAT映射,可以将局域网指定电脑的IP映射为相应的公网IP。对应主机访问Internet时使用映射后的公网IP,Internet中的用户可以通过映射后的公网IP地址访问到该主机。当用户有多个公网IP地址时,如果需要为局域网内的服务器分配一个专用的公网IP地址,为外网用户提供访问服务。可以使用一对一NAT功能实现。其拓扑图如下图所示:

需求分析:某公司宽带为光纤,宽带服务商提供了四个公网IP地址,分别为121.201.33.100-121.201.33.103。公司内网有WEB服务器和E-Mail服务器需要对外开放,需要服务器IP与公网IP一对一转换,其余主机使用其它的公网IP共享上网。需求如下:

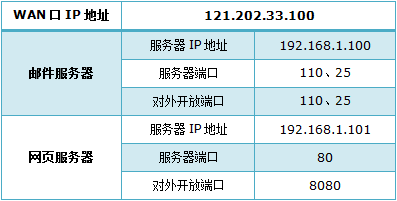

11、虚拟服务器 企业在内部搭建各种服务器,如FTP服务器、WEB服务器、邮件服务器、监控服务器等。而这些服务器并不仅仅是针对内网用户开放的,外网的用户也需要通过互联网来访问。虚拟服务器功能可以实现将内网的服务器映射到Internet,从而实现服务器对外开放。其拓扑图如下图所示:

需求分析:某企业使用路由器搭建网络,需要将邮件服务器和网页服务器对外网开放。用户网络参数如下:

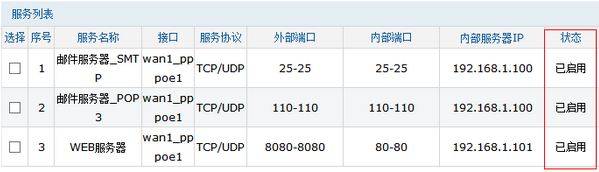

设置方法如下图所示:

本文以实例的形式介绍了路由器中的一些概念,并阐述了其使用方法。 注1:本文在写作过程中查阅了大量网上资料,对引用的出处未能一一注明,特表歉意。 注2:本文对于TPLINK操作相关很多内容摘自“TPLINK官网”,特此说明。 原创性文章,转载请注明出处 http://user.qzone.qq.com/2756567163。 |

版权声明:本文为博主原创文章,未经博主允许不得转载。

原文地址:http://blog.csdn.net/qingwufeiyang12346/article/details/47180055